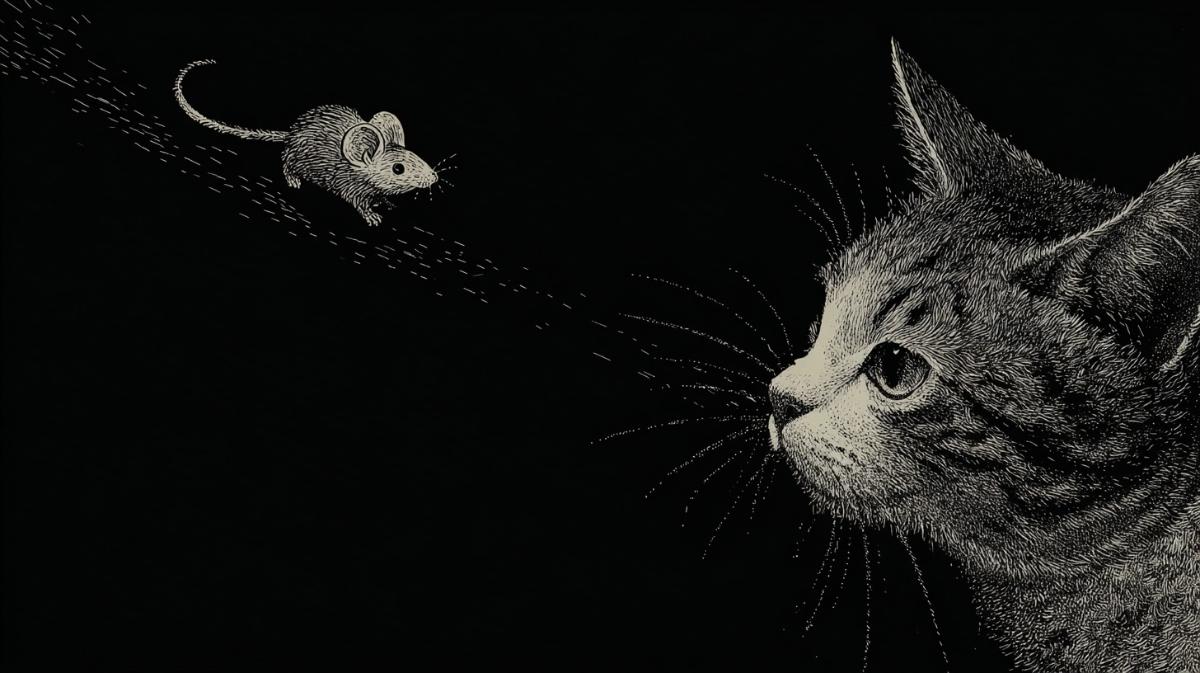

Один клик по SMS про доставку = пустой банковский счёт. Формула Magic Cat работает безотказно

Ваш смартфон помогает красть деньги, а вы об этом даже не догадываетесь.

Волна SMS-мошенничеств, захлестнувшая пользователей в США и за его пределами, получила новое развитие. За банальными, но убедительными текстами о неуплаченных штрафах или неудавшейся доставке скрывается масштабная система кражи данных, которая действует с пугающей эффективностью. Исследование позволило пролить свет на внутреннюю кухню этих атак и тех, кто стоит за ними.

Операция, получившая название Magic Cat, сработала по простому, но отточенному до автоматизма сценарию. Жертве приходило сообщение, визуально идентичное уведомлениям от служб доставки или почты. Переход по вложенной ссылке открывал фишинговую страницу, где пользователь вводил свои платёжные данные, и те мгновенно оказывались в руках преступников. За 7 месяцев 2024 года Magic Cat обеспечила хакерам доступ как минимум к 884 тысячам кредитных карт. Некоторые пострадавшие лишились на этих поддельных сайтах тысяч долларов.

Создателем программного обеспечения, на котором строилась эта схема, оказался 24-летний гражданин Китая Ючэн С. Он работал под псевдонимом Darcula, а его продукт — Magic Cat — продавался десяткам операторов скам-кампаний. Те запускали свои фишинговые страницы и рассылки, используя универсальный набор инструментов для массового обмана. Darcula не скрывался в подполье — напротив, он администрировал Telegram-канал, где делился подробностями своей деятельности. Исследователям удалось идентифицировать его благодаря череде ошибок в операционной безопасности.

Вскоре после разоблачения Darcula исчез из Сети, а обновления Magic Cat прекратились. Однако место пустым не осталось. Как сообщил исследователь Mnemonic Харрисон Санд, а также норвежские СМИ, на сцену вышел новый игрок — Magic Mouse. Несмотря на иное происхождение и команду разработчиков, операция унаследовала весь инструментарий Magic Cat, включая фишинговые шаблоны, имитирующие сайты известных брендов, сервисов и логистических компаний. Благодаря этому она быстро стала ещё опаснее предшественника, унаследовав и рынок готовых клонов сайтов под крупные бренды.

Magic Mouse генерирует гигантские объёмы мошеннического трафика. По оценкам Mnemonic, операция ворует более 650 тысяч данных карт в месяц. Исследователи обнаружили в Telegram-канале Darcula фотографии PoS-терминалов, которыми пользовались операторы схемы. Там же были видео с полками, уставленными десятками телефонов, с которых автоматизированно рассылались сообщения. Украденные карты загружались в мобильные кошельки, с помощью которых совершались платежи и отмывались деньги.

Хотя связь между Darcula и новой схемой не подтверждена, сходство в структуре и подходах очевидно. Причём сам факт такого масштабного перезапуска скам-инфраструктуры свидетельствует о том, насколько прибыльным оказался этот рынок. Несмотря на доказанный ущерб, который мошенники наносят потребителям, реакция правоохранительных органов остаётся вялой. Основная нагрузка по предотвращению таких атак ложится на IT-компании и банки, которым приходится бороться с последствиями использования украденных карт.

Исследователи подчёркивают: пока системные меры не приняты, единственным эффективным способом защититься остаётся игнорирование подозрительных сообщений. Не переходить по ссылкам, не вводить данные и не доверять даже самым убедительным формулировкам — базовое правило, которое подтверждается каждым новым расследованием о приёмах социальной инженерии.