600 операторов, 20 000 доменов и нейросеть – внутренний мир Darcula

Их не волнует, где ты живёшь. Важно лишь то, на что ты кликнешь.

Масштабная схема кибермошенничества с использованием платформы Darcula привела к компрометации сотен тысяч платёжных карт по всему миру. Злоумышленники использовали массовые фишинговые СМС-рассылки, чтобы заманивать пользователей на поддельные сайты и собирать их конфиденциальные данные. За семь месяцев — с 2023 по 2024 год — зафиксировано более 13 миллионов переходов по вредоносным ссылкам, что позволило похитить данные 884 тысяч банковских карт.

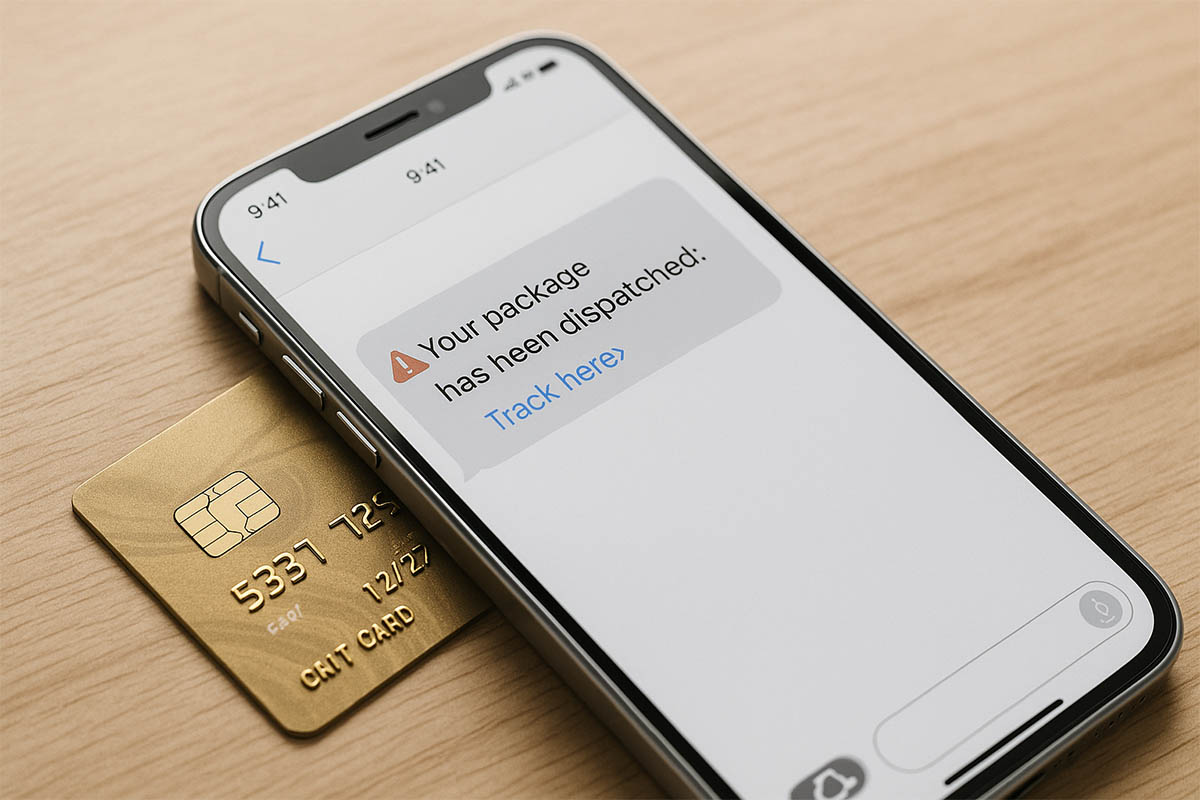

Darcula представляет собой сервис фишинга по подписке, предоставляющий клиентам готовую инфраструктуру для атак. Основной вектор распространения — фальшивые SMS и сообщения в iMessage и RCS, маскирующиеся под уведомления о штрафах или доставке посылок. Это делает схему более убедительной и эффективной по сравнению с традиционным SMS-фишингом.

Исследования, проведённые совместно СМИ и специалистами норвежской компании Mnemonic, показали, что платформа действует в более чем ста странах, активно эксплуатируя 20 тысяч доменов, подделывающих популярные бренды. За всё время было выявлено около 600 операторов, воспользовавшихся услугами Darcula, а также установлен её основной создатель, связанный с Китаем.

В ходе расследования специалисты провели анализ используемой инфраструктуры, включая вредоносный фреймворк под названием Magic Cat, лежащий в основе всей схемы. Также удалось получить доступ к закрытым группам в Telegram, где участники обменивались инструкциями, оборудованием и финансовыми результатами атак. Были обнаружены фотографии SIM-ферм, модемов и терминалов, использовавшихся для обналичивания украденных карт.

Даркнет-операторы активно использовали автоматизированные генераторы фишинговых комплектов, позволявшие подделывать любые бренды. В феврале 2025 года стало известно о появлении новых функций — от создания виртуальных карт до скрытых режимов работы и упрощённой панели управления. А в апреле того же года в платформу была внедрена генеративная нейросеть, позволившая создавать персонализированные схемы мошенничества на любом языке и под любую тематику.

Цифровые следы операции были частично прослежены до китайского разработчика из провинции Хэнань, связанного с компанией, которая, как утверждается, создала Magic Cat. Представители фирмы отрицали участие в мошенничестве, заявив, что они занимались лишь разработкой ПО для создания сайтов. Однако вскоре после обещаний прекратить работу с Magic Cat, в сети появилась его новая версия.

Все собранные исследователями материалы уже были переданы в соответствующие правоохранительные органы.