Тревожный всплеск активности TrueBot выявлен благодаря новым векторам доставки

От загрузки файла из Google Chrome до кражи данных с хоста.

Исследователи кибербезопасности VMware сообщили, что в мае 2023 года наблюдался всплеск активности загрузчика TrueBot. Цепочка атак начинается с загрузки исполняемого файла «update.exe» из Google Chrome, что позволяет предположить, что пользователей заманивают на загрузку вредоносного ПО под предлогом обновления ПО.

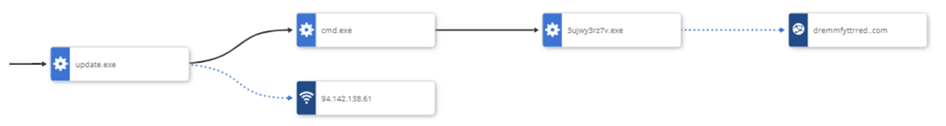

После запуска «update.exe» устанавливает соединение с известным IP-адресом TrueBot, расположенным в России, для получения исполняемого файла второго этапа («3ujwy2rz7v.exe»), который впоследствии запускается с помощью командной строки Windows. Загруженный исполняемый файл подключается к C2-серверу и извлекает конфиденциальную информацию с хоста. Файл также обладает функцией перечисления процессов и систем.

Цепочка заражений TrueBot

Основная функция TrueBot — собирать информацию с хоста и развертывать полезные нагрузки следующего этапа, такие как Cobalt Strike, троян FlawedGrace и ранее неизвестную утилиту для эксфильтрации данных Teleport. Далее выполняется боковое перемещение и сбор данных, а затем запускается бинарный файл программы-вымогателя Clop. Анализ утилиты Teleport показал, что ПО используется исключительно для сбора файлов из OneDrive и Загрузок, а также сообщений из Outlook.

Эксперты VMware заключили, что TrueBot может быть особенно опасным заражением для любой сети. При попадании в систему TrueBot может быстро перерасти в более крупное вредоносное ПО, подобно тому, как программа-вымогатель распространяется по сети.

TrueBot — это загрузчик вредоносного ПО для Windows, приписываемый группировке Silence (по данным Group-IB), которая, предположительно, имеет общие связи с Evil Corp. Предположения о связи групп основаны на том, что Evil Corp использует червя Raspberry Robin для развертывания дропперов в скомпрометированных сетях.

По данным Cisco Talos, доставка Raspberry Robin привела к созданию ботнета из более 1000 систем, которые распространяются по всему миру, в частности, в Мексике, Бразилии и Пакистане. Более того, кампания с использованием TrueBot объединила в ботнет более 500 серверов Windows, расположенных в США, Канаде и Бразилии.

Отметим, что в 2019 году хакерская группировка Silence организовала массовую фишинговую рассылку, насчитывающую более 80 тыс. получателей. Среди них – сотрудники российских кредитно-финансовых организаций, большую часть которых составляют банки и крупные платежные системы. В ходе рассылки на устройства жертв доставлялся загрузчик TrueBot.