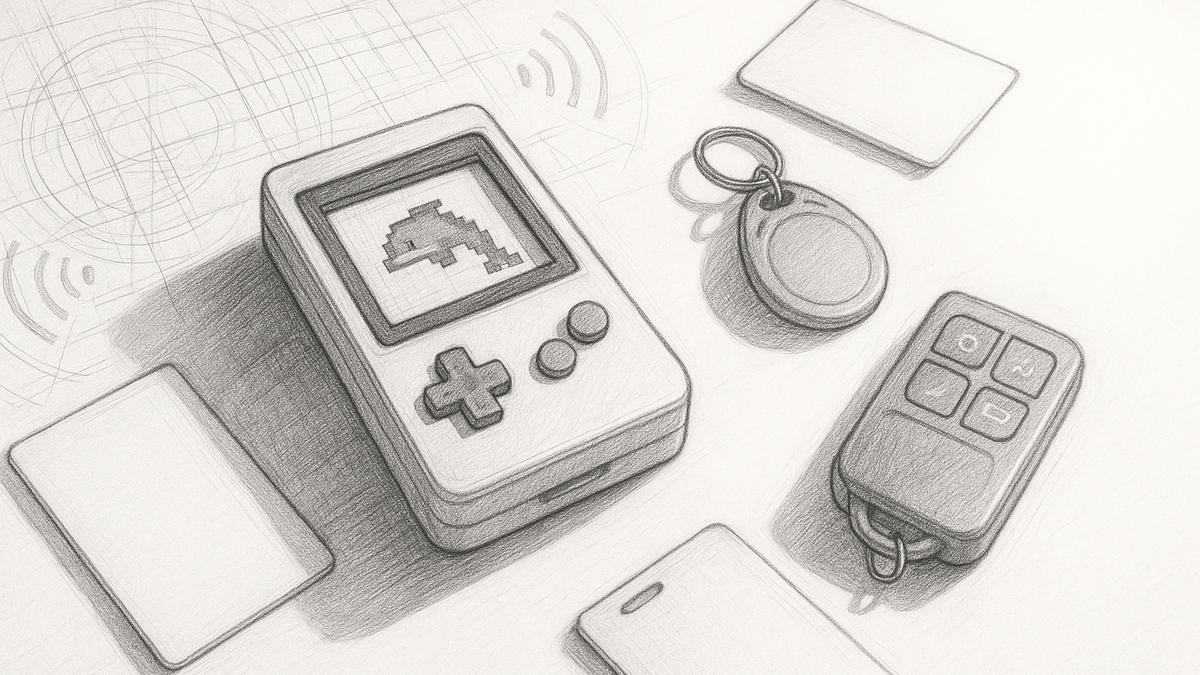

Flipper Zero: подробный обзор возможностей и реальных сценариев использования

Что умеет устройство на самом деле, как его применяют профессионалы и где проходит грань легального использования.

Flipper Zero — это карманный многофункциональный инструмент, который за несколько лет превратился из краудфандингового проекта в культовый гаджет среди специалистов по информационной безопасности, системных администраторов и энтузиастов электроники. Устройство позиционируется как «швейцарский нож» для исследования беспроводных протоколов, систем доступа и цифровых интерфейсов. С момента запуска в 2020 году оно собрало вокруг себя огромное сообщество, но также вызвало волну споров о легальности применения и реальных возможностях. Давайте разберемся, что на самом деле умеет этот гаджет и где проходит грань между легитимным тестированием и нарушением закона.

Откуда взялся «хакерский тамагочи»

Проект Flipper Zero стартовал на Kickstarter в 2020 году, собрав более 4,8 миллиона долларов — почти в 50 раз больше изначальной цели. Разработчики из России (позже компания переехала) предложили необычную концепцию: соединить функциональность профессионального инструмента для пентеста с игровой механикой виртуального питомца. На монохромном экране устройства живет пиксельный дельфин, которого можно «кормить» успешными взаимодействиями с различными системами. Эта игрушечная оболочка скрывает серьезную начинку для работы с RFID, NFC, радиопротоколами и другими цифровыми интерфейсами.

Сегодня Flipper Zero можно приобрести через официальный магазин на shop.flipperzero.one, а также у авторизованных дистрибьюторов. Правда, в некоторых странах с этим возникают сложности — об ограничениях поговорим отдельно. Базовая информация о проекте доступна на официальном сайте, а техническая документация собрана в разделе Tech Specs.

Железо и форм-фактор: что внутри

Внешне Flipper Zero напоминает игровую приставку из девяностых. Компактный пластиковый корпус размером примерно 100×40×26 мм легко помещается в карман. Вес чуть больше 100 граммов. На лицевой панели расположен монохромный ЖК-дисплей с разрешением 128×64 пикселя — он прекрасно читается на ярком солнце и практически не расходует энергию. Управление осуществляется пятипозиционным джойстиком и двумя дополнительными кнопками. На торцах находятся порт USB-C для зарядки и передачи данных, инфракрасный передатчик и слот для карты microSD.

Сердце устройства — двухъядерный микроконтроллер STM32WB55 с архитектурой ARM Cortex-M4 для основных задач и Cortex-M0+ для обслуживания радиочасти и Bluetooth. На борту 256 КБ оперативной памяти и 1 МБ флеш-памяти, плюс поддержка карт microSD до 256 ГБ для хранения баз данных меток, приложений и логов. Работает все это под управлением FreeRTOS. Литий-полимерный аккумулятор на 2100 мА·ч обещает недели автономности при периодическом использовании — в реальности это действительно так, если вы не занимаетесь непрерывным сканированием эфира.

Что умеет Flipper Zero: разбор по интерфейсам

Sub-GHz радиомодуль: работа с «простыми» пультами

Один из главных козырей устройства — возможность принимать и передавать радиосигналы в нелицензируемых диапазонах. Типичные частоты: 315 МГц (популярен в США), 433 МГц (Европа, Азия), 868 МГц (Европа) и 915 МГц (США, Австралия). Это позволяет работать с пультами гаражных ворот, автомобильными брелоками со статическим кодом, беспроводными розетками, погодными станциями, простыми сигнализациями и датчиками.

В прошивке уже зашиты декодеры для десятков протоколов — от примитивных PT2262 до более сложных KeeLoq и Star Line. Есть режим «сырой» записи (RAW), когда устройство просто сохраняет форму сигнала без попытки декодирования. В свежих обновлениях прошивки добавлена поддержка дополнительных протоколов и улучшена чувствительность приема. Можно подключить внешнюю антенну для работы на больших расстояниях.

Важное ограничение: системы с «плавающим кодом» (rolling code) защищены иначе. Каждое нажатие кнопки на таком пульте генерирует уникальный код, который синхронизируется с приемником по криптографическому алгоритму. Flipper может перехватить такой сигнал, но не может его сгенерировать заново без знания ключа и алгоритма. На официальном форуме разработчики четко заявили: отправка rolling code ограничена не только технически, но и юридически. В сети встречаются истории про успешный «взлом» некоторых пультов и ворот, но это либо эксплуатация уязвимостей конкретных реализаций, либо работа с легаси-системами, либо откровенная выдумка.

NFC 13,56 МГц: мир бесконтактных карт

NFC-модуль работает на частоте 13,56 МГц и поддерживает стандарты ISO14443 типов A и B. Flipper умеет читать, сохранять и эмулировать популярные форматы: Mifare Classic, Mifare Ultralight, Mifare DESFire, NTAG, некоторые варианты iClass и FeliCa. Это покрывает большую часть «бытовых» применений NFC — пропуска в офисы, абонементы в спортзалы, транспортные карты без продвинутой криптографии.

Для простых карт вроде Mifare Classic первого поколения существуют атаки на основе известных уязвимостей (nested attack, hardnested). Flipper может попытаться восстановить ключи доступа к секторам карты, если они не были изменены с дефолтных значений или если в системе используются предсказуемые ключи. Однако современные защищенные карты с безопасными элементами (Secure Element) и продвинутой криптографией — например, банковские EMV или новые транспортные — остаются за пределами возможностей устройства. Здесь нужны специализированные атаки, которые требуют дополнительного оборудования и экспертизы.

В обновлении 2024 года NFC-стек был полностью переписан, что ускорило чтение и расширило совместимость с «капризными» метками.

RFID 125 кГц: классика домофонов

Низкочастотный RFID на 125 кГц — это технология прошлого века, но она до сих пор массово используется в домофонах, турникетах, старых системах учета рабочего времени. Flipper читает, записывает и эмулирует популярные форматы: EM-Marine (EM4100, EM4102), HID Prox, Indala и другие. Большинство таких меток не имеют никакой криптографии — это просто идентификатор, передаваемый в эфир при приближении к считывателю.

Типичный сценарий: вы подносите Flipper к домофону или турникету, устройство считывает ID вашего пропуска, сохраняет его в память, и теперь может эмулировать эту метку. Полезно для создания резервных копий ключей или консолидации нескольких пропусков в одном устройстве. Конечно, это работает только в рамках легального доступа к своим собственным системам — использование чужих идентификаторов без разрешения является нарушением.

iButton (1-Wire): электронные ключи-таблетки

Технология Dallas Semiconductor (позже Maxim, теперь Analog Devices) используется в «таблетках» — металлических ключах формата цилиндра диаметром около 16 мм. Они применяются в домофонах (особенно в постсоветском пространстве), системах доступа к серверным, контроллерах учета. Flipper поддерживает чтение, запись и эмуляцию ключей Dallas/Cyfral/Metakom.

Контакт для считывания находится на нижнем торце устройства. Процесс простой: прикладываете Flipper к считывателю как обычный ключ, устройство читает данные, сохраняет в базу и может воспроизводить их по требованию. Опять же, помните о границах легального использования — ваш домофон и ваши ключи это одно, чужие системы доступа совсем другое.

Инфракрасный порт: универсальный пульт

ИК-передатчик на верхнем торце превращает Flipper в универсальный пульт дистанционного управления. В базе прошивки зашиты десятки протоколов для телевизоров, кондиционеров, аудиосистем, проекторов — от Sony и Samsung до LG и Panasonic. Есть режим обучения: наводите свой оригинальный пульт на Flipper, нажимаете кнопку, устройство запоминает сигнал и может его воспроизвести.

Это одна из самых «безобидных» функций, которую удобно использовать в быту. Можно собрать в памяти коллекцию пультов от разной техники и не таскать с собой кучу отдельных устройств. Дальность работы — несколько метров, для увеличения мощности существуют внешние ИК-модули с более мощными светодиодами.

Отдельная забавная история: канадский инженер показал, как с помощью Flipper Zero и самодельного мощного ИК-передатчика можно переключать сигналы светофоров со специальными приемниками для служб экстренного реагирования. Разумеется, создание и использование таких устройств в личных целях незаконно, но пример наглядно демонстрирует уязвимости в инфраструктуре некоторых городов.

Bluetooth LE: связь со смартфоном

Bluetooth Low Energy используется для соединения с мобильным приложением Flipper Mobile (доступно для iOS и Android). Через него удобно обновлять прошивку, управлять файлами на карте памяти, устанавливать приложения из встроенного магазина, передавать логи и базы меток. Скорость обмена данными заметно выросла в последних релизах прошивки, что особенно важно при работе с большими файлами.

Кроме того, существуют сторонние прошивки с функциями BLE Spam — возможностью отправлять поток запросов на сопряжение устройствам поблизости (Android, iOS, Windows). Это создает навязчивые всплывающие уведомления и в некоторых случаях может временно затруднить работу гаджета жертвы. Очевидно, такое использование находится в серой зоне и может квалифицироваться как DoS-атака.

BadUSB и USB HID: эмуляция клавиатуры

Через порт USB-C устройство может работать как HID-устройство (Human Interface Device) — клавиатура, мышь или их комбинация. Это позволяет автоматизировать ввод команд на подключенном компьютере. Сценарий называется BadUSB в честь известной уязвимости USB-стека.

Скрипты пишутся на языке DuckyScript (изначально разработанном для USB Rubber Ducky от Hak5). Простой текстовый файл с командами загружается на Flipper, после чего устройство подключается к целевому компьютеру и «печатает» последовательность нажатий клавиш с нужными задержками. Примеры включают открытие терминала, запуск команд, скачивание и выполнение скриптов.

Легитимное применение — автоматизация рутинных задач системного администратора: массовое развертывание настроек, быстрая диагностика, запуск стандартных процедур на десятках машин. Нелегитимное — установка бэкдоров, кража данных, повышение привилегий. Защита — политики блокировки неизвестных USB-устройств, шифрование дисков, обязательная аутентификация для выполнения критичных команд.

GPIO и расширения: точка роста

На верхнем торце расположены GPIO-пины с напряжением 3,3 В (толерантность к 5 В на входе). Это позволяет подключать внешние модули, датчики, разрабатывать собственные проекты. Популярное расширение — Wi-Fi Devboard на базе ESP32-S2. С прошивкой ESP32 Marauder оно добавляет функции сканирования Wi-Fi сетей, деаутентификации клиентов, перехвата handshake, эмуляции точек доступа и других инструментов для тестирования беспроводных сетей.

Официальная документация по интеграции с Marauder доступна на GitHub-вики проекта. Важно подчеркнуть: любые действия с чужими Wi-Fi сетями без явного разрешения владельца являются нарушением закона в большинстве юрисдикций. Инструменты Marauder предназначены для тестирования собственных сетей, образовательных целей в контролируемой среде или легального пентеста с письменным согласием заказчика.

Прошивка и экосистема приложений

Устройство поставляется с официальной прошивкой от Flipper Devices, которая регулярно обновляется. В сентябре 2024 года вышла версия 1.0 — первый стабильный релиз, который вывел проект из многолетней беты. Ключевые нововведения последнего апдейта:

- Поддержка приложений на JavaScript — теперь можно писать плагины без погружения в Си, используя JS API

- Переписанный NFC-стек с улучшенной совместимостью и скоростью чтения

- Архитектура на основе приложений, устанавливаемых на microSD, что снимает ограничение внутренней флеш-памяти

- Встроенный магазин приложений для быстрой установки популярных плагинов

- Ускоренный обмен данных по Bluetooth

Обновление устанавливается через мобильное приложение Flipper Mobile или десктопную программу qFlipper (Windows, macOS, Linux). Процесс автоматизирован и занимает несколько минут.

Помимо официальной прошивки, существует активная экосистема альтернативных сборок: Unleashed, Xtreme, RogueMaster и другие. Они добавляют экспериментальные функции, снимают некоторые региональные ограничения, включают дополнительные протоколы. Выбор сторонней прошивки — на ваш страх и риск. Следите за лицензиями, законами и обновлениями безопасности. Разработчики официальной прошивки не несут ответственности за кастомные сборки.

Реальные сценарии применения

Для специалистов по информационной безопасности

Flipper удобен при пентестах физической безопасности объектов. Типичные задачи: аудит систем контроля доступа, проверка защищенности от клонирования пропусков, тестирование устойчивости к BadUSB-атакам, инвентаризация используемых RFID и NFC меток, выявление слабых мест в радиопротоколах. Все это должно проводиться в рамках официального задания с письменным разрешением заказчика.

Для системных администраторов и IT-поддержки

Автоматизация рутинных операций через BadUSB: развертывание скриптов диагностики, быстрая настройка рабочих станций, запуск стандартных процедур обслуживания. Инвентаризация и миграция систем доступа: сбор базы используемых ключей, подготовка плана перехода на более безопасные технологии, создание резервных копий пропусков для критичных помещений.

Для энтузиастов и любителей электроники

Консолидация пультов управления: один Flipper вместо кучи отдельных ИК-пультов для разной техники. Эксперименты с радиопротоколами: изучение принципов работы беспроводных устройств, создание собственных проектов на GPIO. Образовательные цели: наглядная демонстрация уязвимостей простых систем, обучение основам радиочастотных технологий и криптографии.

Для преподавателей курсов по кибербезопасности

Flipper отлично подходит для практических занятий. Можно показать, чем отличается простая RFID-метка от защищенной NFC-карты, как работает rolling code и почему он безопаснее статического, какие риски несет подключение неизвестных USB-устройств. Все демонстрации проводятся на учебных стендах с согласия участников.

Чего Flipper НЕ умеет: развенчание мифов

Вокруг устройства сложилась масса мифов, подогреваемых сенсационными заголовками в СМИ. Давайте расставим точки над i:

Миф 1: Flipper открывает любые двери и шлагбаумы. Реальность: современные системы доступа используют криптографию, безопасные элементы, динамические коды. Flipper не является универсальной отмычкой и не может обойти продвинутую защиту. Он работает с простыми системами без криптографии или с уязвимыми реализациями. Власти Канады запретили устройство, ссылаясь на использование для угона автомобилей, но разработчики справедливо отметили, что Flipper физически не способен атаковать современные системы бесключевого доступа с шифрованием и rolling code.

Миф 2: Flipper клонирует банковские карты. Реальность: банковские EMV-карты используют криптографию с безопасными элементами, которые невозможно клонировать без физического вскрытия чипа и дорогостоящего оборудования. Amazon запретил продажи Flipper, заявив, что устройство может использоваться для скимминга карт, однако это технически некорректное утверждение — Flipper не имеет возможностей для атак на магнитную полосу или чип платежных карт.

Миф 3: С Flipper можно взломать любой Wi-Fi. Реальность: базовое устройство вообще не имеет Wi-Fi. С подключенным модулем ESP32 и прошивкой Marauder можно сканировать сети, перехватывать handshake для офлайн-атаки на слабые пароли, проводить деаутентификацию. Но это не «взлом одной кнопкой» — для подбора пароля из handshake нужны вычислительные мощности и словари, а современные сети с WPA3 вообще защищены от таких атак.

Миф 4: Устройство делает владельца хакером. Реальность: Flipper — это инструмент. Как молоток можно использовать для строительства дома или разбивания витрины, так и этот гаджет можно применять легально для тестирования собственных систем или нелегально для атак на чужие. Ответственность лежит на пользователе, а не на инструменте.

Юридические аспекты и ограничения

Несмотря на легальность продажи и владения в большинстве стран, использование Flipper Zero регулируется законами о радиочастотном спектре, защите персональных данных, компьютерных преступлениях. Ключевые моменты:

- Радиочастоты: передача на некоторых частотах требует лицензии. Например, в России диапазоны 433 МГц и 868 МГц разрешены для маломощных устройств, но есть нюансы по мощности и полосе. Изучите регулирование вашей страны.

- Системы доступа: попытки обойти защиту или получить несанкционированный доступ к чужим помещениям, сетям, устройствам являются преступлением практически везде.

- Персональные данные: перехват, хранение, использование чужих идентификаторов (ID карт, ключей) без разрешения может квалифицироваться как нарушение privacy и data protection laws.

- Запреты в отдельных странах: Канада запретила импорт и продажу Flipper Zero в 2024 году. Бразилия конфисковала партии устройств, отказавшись сертифицировать их как легальное оборудование. Перед покупкой проверьте статус в вашей юрисдикции.

Золотое правило: используйте Flipper только для тестирования собственных систем, с согласия владельца при пентесте чужих, в образовательных целях на учебных стендах. Любые «серые» эксперименты могут обернуться уголовной ответственностью.

Как начать работу: практические советы

- Обновите прошивку. Сразу после распаковки подключите устройство к смартфону через Flipper Mobile или к компьютеру через qFlipper и установите последнюю версию. Это даст доступ к новым функциям и исправлениям безопасности.

- Установите карту microSD. Рекомендуется качественная карта на 16-32 ГБ класса 10 или выше. Отформатируйте ее через встроенное меню Flipper. Это разблокирует магазин приложений и хранение больших баз данных.

- Изучите документацию. Официальные гайды на docs.flipper.net подробно описывают работу с каждым интерфейсом. Пройдитесь по разделам Sub-GHz, NFC, RFID, iButton — это займет пару часов, но сэкономит дни на экспериментах методом тыка.

- Начните с безопасных сценариев. Считайте свои собственные ключи и пропуска, создайте резервные копии, обучите Flipper командам от своих пультов. Это даст понимание принципов работы без юридических рисков.

- Присоединяйтесь к сообществу. Официальный форум, Discord-сервер, Reddit (r/flipperzero) полны полезной информации, готовых скриптов, советов по решению проблем. Однако критически оценивайте то, что там пишут — не все советы легальны или технически корректны.