Статьи - страница 5

Ваши чаты в WhatsApp — проходной двор. (Если вы не включили одну настройку)

Разбираемся, как настроить безопасное хранение данных и защитить личную информацию от посторонних.

Хранилище для семейного архива: выбираем облако, которому можно доверять

Простые решения, которые помогут сохранить цифровую память в безопасности.

Поздравляем, вы купили VPN. Теперь рекламные сети знают, что у вас есть 5 долларов и паранойя.

Как на самом деле работают современные трекеры (спойлер: IP-адрес им почти не нужен).

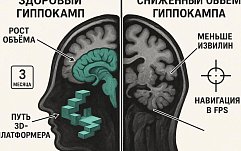

Платформеры растят гиппокамп, шутеры его убивают, а всё зависит от навигации. Как жанр игры определяет, что происходит с вашим мозгом

Жанр и способ навигации меняют работу гиппокампа и познавательные функции, а эмоциональное благополучие лучше всего поддерживает регулярная физическая активность.

От фантастики до терапии. Как CRISPR стал обычным инструментом врачей в 2025 году

Как технология редактирования генов перестала быть лабораторным экспериментом и вошла в клиническую практику.

SOC-as-a-Service как основа зрелого ИБ-контроля

С 18 по 20 ноября в рамках Российской недели кибербезопасности пройдет SOC Forum. Он станет одной из крупнейшей площадкой для обмена опытом, объединяющей представителей регуляторов, лидеров отрасли ин...

Проброс портов больше не работает? Вините CGNAT вашего провайдера

Туннели, VPN и статический IP — разбираем плюсы, минусы и стоимость каждого варианта.

Программы-пугала: как scareware зарабатывает на страхе

Подробное объяснение принципа работы scareware — программ-пугал, которые используют страх и поддельные уведомления для распространения вредоносного ПО и кражи данных. Разбор типичных схем, примеров и ...

Один СМС-код — и вы без денег: новая волна разводов и как на них не купиться

Что проверить в первую минуту — понятный алгоритм для любого человека.

Уязвимость нулевого дня: как работает 0-day-атака и что делать, чтобы не стать жертвой

Простое объяснение сложного термина и почему обновления не всегда спасают.

Как использование протекторов влияет на безопасность Android-приложений

Ноябрьский дайджест «В тренде VM»: уязвимости в продуктах Microsoft, Redis, XWiki, Zimbra Collaboration и Linux

Как ИБ-директорам избавиться от «долга безопасности» и почему это важно?

План в нескольких шагов, превращающий хаос из задач в управляемый поток действий.

В 1000 раз эффективнее. (Но пока чуть-чуть уступает в точности). Что такое нейроморфные чипы.

Почему событийный ИИ реагирует быстрее обычных моделей.