Пентест — это роскошь? PT Dephaze делает его доступным для каждого

Когда разговор заходит про пентест, большинство представляют себе команду специалистов с ноутбуками, которая раз в год «ломает» корпоративную сеть. Но что если этот процесс можно запускать постоянно — и не руками, а почти без участия человека? Кай Михайлов, руководитель направления по информационной безопасности iTPROTECT, рассказал, что из себя представляют решения для таких задач, как они работают и что умеют на практике — на примере PT Dephaze.

Решения, которые автоматизируют тестирование на проникновение внутрь компании, называются системами автопентеста. Они собирают информацию об инфраструктуре, тестируют векторы атак, используют уязвимости, продвигаются вглубь инфраструктуры и на выходе показывают конкретные действия, которые предпринял бы злоумышленник, окажись он внутри периметра.

С точки зрения масштабирования и регулярности запусков это ближе к пентесту, чем к аудиту кибербезопасности. Мы как интегратор используем такие решения не только как «коробку для оценки защищенности», а как рабочий инструмент, который помогает проверять гипотезы, валидировать настройки средств защиты и смотреть на инфраструктуру под тем же углом, что и злоумышленник. По опыту тестирования разных систем, мы убедились, что каждая сеть уникальна, и результат автопентеста сильно зависит от реальной живой активности сотрудников и состояния конфигураций.

Например, наибольших результатов системы автопентеста достигают в Windows-сетях и с использованием relay-техник. Привилегии даже рядового пользователя дают злоумышленнику возможность маневра для дальнейшей разведки. Это позволяет записывать и просматривать сетевые папки, логиниться на доменных хостах и пытаться повысить привилегии, чтобы в дальнейшем получить учетную запись привилегированного пользователя (например, из дампа процесса lsass).

Зачем в таком случае пентестеры? Оказывается, наибольший эффект дает сочетание железного ядра сканирования, которое собирает типовые уязвимости и небезопасные конфигурации, и оператора, работающего с системой. Давайте рассмотрим подобную оптимальную комбинацию на примере одной из новых систем автопентеста — PT Dephaze.

Можно ли заменить ручной пентест

Одна из главных особенностей пентеста — это не только небольшое количество высококлассных команд, а невозможность регулярно его проводить. Даже если в компании есть сильная ИБ-команда, делать ручной пентест раз в месяц или под каждое изменение — нереалистично. А до филиалов и подрядных структур руки доходят в последнюю очередь. Система автопентеста решает эту задачу, так как продукт проводит автоматизированную проверку по тем же шагам, которые использует атакующий. Также возможен регулярный автопентест, в отличие от ручных работ, которые обычно проходят 1-2 раза в год.

Второе — верификация текущего уровня защищенности: что реально доступно в сети, куда можно пройти, где в оперативной памяти остались учетные данные. Это важный момент, потому что большинство уязвимостей в инфраструктуре — не CVE (Common Vulnerabilities and Exposures), а некорректные настройки, забытые учетные записи, старые образы. PT Dephaze до них доходит и не просто сообщает, а показывает места в инфраструктуре, в которых злоумышленник действительно может достичь результата, отсеивая ложно-положительные срабатывания.

Третье — это проверка эффективности ИБ-систем или сервисов. Заказчики часто задаются вопросами «Насколько эффективна работа SOC?». PT Dephaze здесь как лакмусовая бумажка: он не адаптируется под защиту, не обходит правила, а просто делает свою работу — и если его не замечают, это тоже результат.

Четвертый момент — это экономия ресурсов. Там, где раньше нужно было договариваться с пентестерами, составлять ТЗ, подписывать десятки листов ограничений, теперь можно просто включить ноутбук. Сценарий максимально приближенный к реальности, а результат получается с детальным описанием шагов и маршрута.

Насколько безопасен автопентест

Любая система, которая умеет эксплуатировать уязвимости, вызывает вопрос: а что будет, если она «перестарается»? Особенно когда речь идет о сложном внутреннем контуре, где живут боевые сервисы.

Во-первых, в системе по умолчанию отключены все нестабильные эксплойты. Если какая-то техника может повлиять на работу службы, например, вызвать перезапуск или повесить процесс, она либо требует ручного подтверждения, либо вообще не включена. Мы отдельно проверяли это с уязвимостями в протоколах SMB и RDP. И даже если возможно продолжение развития атаки, в случае опасности система не идёт до конца без флага «Разрешено».

Во-вторых, вся активность — управляемая. Можно включить только разведку, только сбор учеток или только тест на lateral movement (горизонтальное перемещение). Это особенно удобно, если запускать систему на выходных или ночью, когда хочется проверить поведение без риска. При этом ПО все логирует: в любой момент можно посмотреть, что именно система пыталась сделать, какой метод использовала, что получила в ответ.

Это и позволяет рассматривать работу PT Dephaze как участника процесса, а не как черный ящик. Можно настроить интенсивность сканирования с помощью изменения параметра запросов в секунду, а также регулировать настройки перебора учетных записей. Это удобно, если корпоративные политики отличаются от продуктовых настроек для повышения или снижения агрессивности атаки.

Внутренний пилот: сценарии, находки, реальные выводы

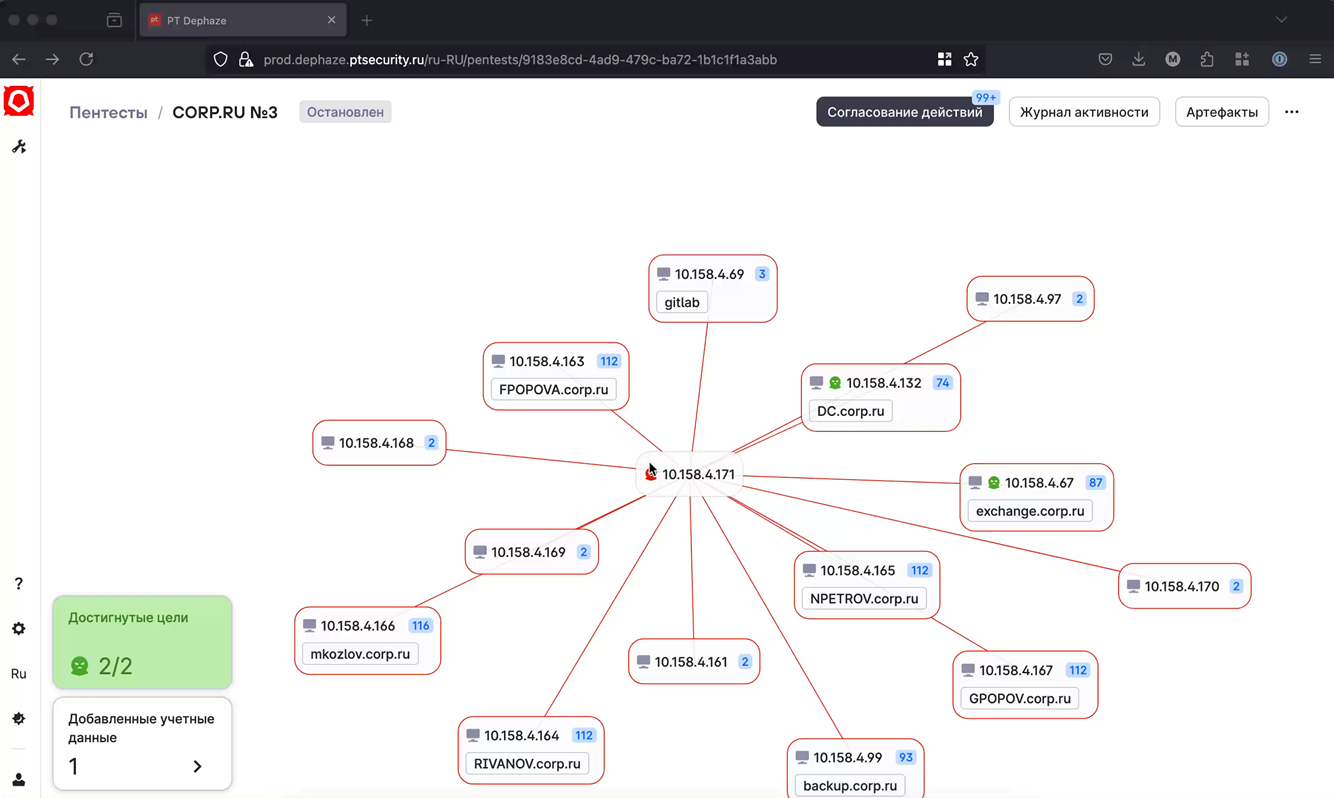

Внутренний пилот PT Dephaze мы запускали на стенде, максимально приближенном к реальной корпоративной сети: с действующими учетками, сегментами сети с историческими настройками и «забытыми» зонами, которые обычно остаются за пределами аудитов. Уже на стадии разведки PT Dephaze быстро построил карту активных хостов и определил FQDN узлов, а детальное сканирование портов помогло увидеть список активных сервисов.

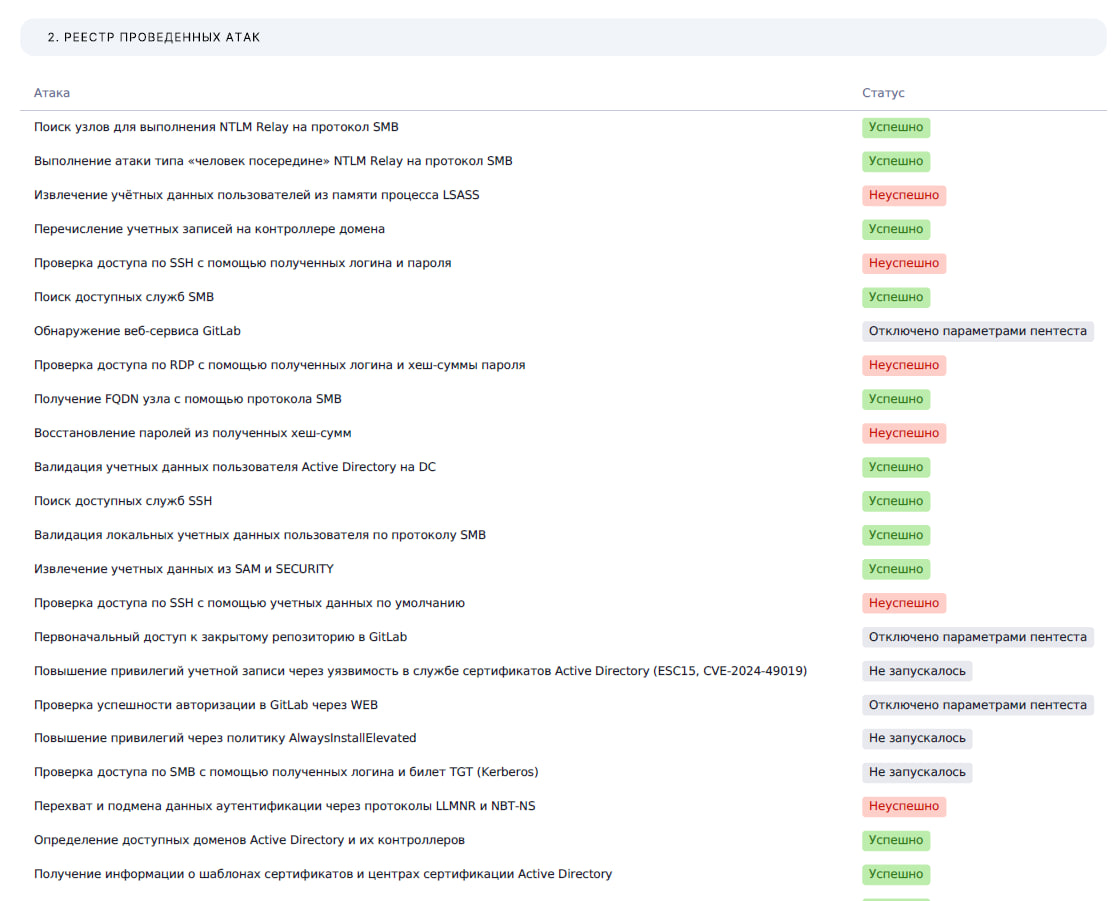

В этом же прогоне система провела атаку NTLM Relay на протокол SMB и перехватила хеши с логинами корпоративных пользователей — как это сделал бы реальный злоумышленник. Далее на этих же данных PT Dephaze проверил доступность SSH и RDP, что позволило зайти на хосты с перехваченными ранее учетками, где формально доступ считался закрытым.

В ходе пилота мы наблюдали, как за одну сессию система автоматизированного пентеста пошагово выстраивала маршрут от сбора хешей к дампу LSASS и DCSync на контроллере домена. Все началось с перехвата учетки обычного доменного пользователя — без эскалации прав по неочевидным уязвимостям, а просто за счет конфигурации и ротации учетных записей. Отдельно отмечу кейс с GitLab: система нашла закрытый репозиторий, который считался недоступным извне, но оказался открытым внутри и содержал ключи и пароли.

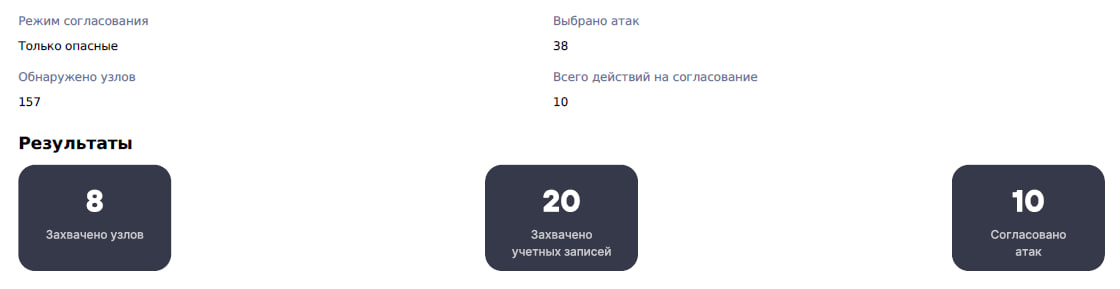

Результаты первых пилотов

Уже первые пилоты PT Dephaze показали, что автоматический пентест способен подсвечивать слабые места, о которых в компаниях обычно узнают уже после реальной атаки. В одном из пилотов прогон на 500 узлах позволил за пару часов обнаружить заброшенные учётки и мисконфигурации, через которые система выстроила маршрут от рядового пользователя до администраторских прав, спокойно перехватив критичные данные прямо из сетевого трафика.

Чаще всего такие сценарии упираются в реальные техники вроде NTLM relay, Kerberoasting или AS-REP Roasting — именно через них система заходит дальше и строит маршрут вглубь домена. Для многих компаний это стало первым практическим опытом: автопентест не просто предоставил список «дыр», а показал, что реально можно сделать на практике, вплоть до полноценного kill chain с пошаговыми действиями, как у команды «живых» пентестеров.

При этом PT Dephaze уже позволяет гибко ограничивать область сканирования, ставить ручные подтверждения на опасные шаги и проверять, где реально срабатывает защита — например, на каком этапе SOC фиксирует lateral movement. Развиваться ПО будет как платформа — уже в ближайшие месяцы появятся новые сценарии атак на Active Directory, Linux и расширение сетевых атак. Будут расширены базы данных и облачные сегменты, а значит, покрытие техник и векторов будет расти.

Команда Positive Technologies активно развивает функционал атак и бокового перемещения, чтобы имитировать поведение настоящего злоумышленника максимально близко к реальности. Параллельно дорабатываются функции управления безопасностью теста, аудит паролей и учеток, гибкий контроль опасных действий, переработка отчетов.

Что учесть в дополнение к самой системе

Технически такую систему можно установить за полчаса, подключить, стартовый образ, настроить базовые параметры — все работает из коробки. Дальше начинается разбор отчета, где заказчик должен проанализировать результативные векторы атак, исправить ошибки существующей защиты, приоритизировать задачи по степени важности. Зачастую сложный и комплексный вектор атаки для злоумышленника можно базово нейтрализовать с помощью правильной выдачи доступов, а усилить защиту — уже с помощью внедрения средств защиты.

Максимальная эффективность будет в тех компаниях, которые умеют комбинировать ручной и автоматический подход. Автопентест не заменит эксперта, но будет полезным инструментом для взгляда на инфраструктуру глазами атакующего.

Развитие таких систем — это ступень эволюции кибербезопасности. Автоматизация рутинного поиска и тестирования на проникновение не отменяют творческого подхода человека. Наоборот, это помогает специалисту сфокусироваться на том, что машина сама не придумает, оставив рутинные задачи на технологию.

Автоматизированный пентест не совершает ошибок, которые может допустить человек, уставший под конец рабочего дня или находящийся в условиях сжатых сроков. Его задача — собрать основные векторы атаки, которые проверяются в любых сценариях пентеста, и разгрузить высококвалифицированных специалистов. При этом самое главное, чтобы такая работа была регулярной и проводилась в сетях любого масштаба.