На дворе 2025 год, а у вас до сих пор «дырявая» защита? Почему гибридная сеть межсетевых экранов — это не просто красивое название, а необходимость для современного бизнеса

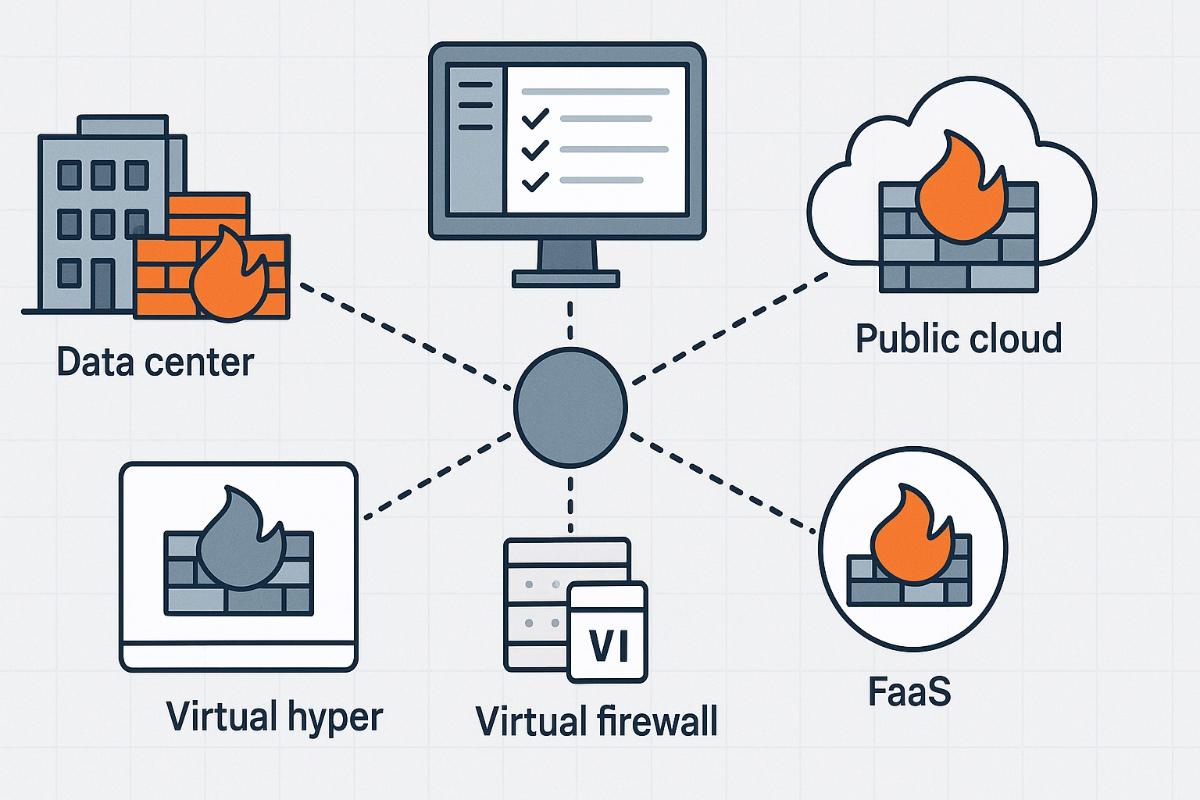

Термин «гибридная сеть межсетевых экранов» описывает новый подход к защите сети. Суть в том, чтобы связать воедино разные типы межсетевых экранов — аппаратные в дата-центрах, виртуальные в гипервизорах, облачные в публичных платформах и даже межсетевой экран в виде сервиса (FaaS) — и управлять ими из единой консоли с единым связанным между собой множеством политик безопасности. Такой «распределенный» контур избавляет от зоопарка разрозненных правил и делает управление политиками безопасности последовательной на любом участке: от филиала и кампуса до облака и удаленного рабочего места. Таким образом, если сотрудник из Бразилии подключается в Москву, то весь его трафик, проходящий через множество межсетевых экранов следует единой политике доступа на каждом из устройств или виртуальных систем.

Это ответ на реальность гибридной инфраструктуры крупных компаний. Современные организации одновременно используют локальные ресурсы, несколько облаков, контейнерные платформы, SD-WAN и удаленный мобильный доступ. Классический периметр размывается, появляется множество «точек применения» правил безопасности. Гибридная сеть межсетевых экранов собирает эти точки в единую управляемую систему с прозрачно наследуемыми правилами, единой аналитикой и удобной автоматизацией.

Определение и ключевая идея

Гибридная сеть межсетевых экранов (Hybrid Mesh Firewall, HMF) — это платформа одного вендора, которая объединяет разные варианты развертывания межсетевых экранов (аппаратные, виртуальные, облачные и облачные сервисы фильтрации) под единой плоскостью управления и общей моделью политик. Платформа обеспечивает одинаковые механизмы контроля и видимость во всех средах: в локальной сети, в публичных облаках, в контейнерах и для удаленных пользователей.

«Сеть» здесь означает горизонтальные связи между шлюзами безопасности и точечными периметрами различных подразделений: единая политика не спускается из одного-единственного центра по схеме «звезды», а применяется там, где трафик реально проходит, и при этом согласована между всеми узлами. Отсюда следуют два столпа HMF: единый мозг (централизованное управление) и распределенные мощности (множество однотипно управляемых точек контроля).

Почему это важно именно сейчас

Во-первых, из-за гибридности. Организации параллельно используют несколько облаков и локальные ЦОДы, а приложения «переезжают» между ними. Если в каждом сегменте жить по своим правилам, возникает рассинхронизация политик, дыры на стыках и лавинообразный рост ручного труда при изменениях. HMF снижает фрагментацию и помогает держать общую политику в едином центре.

Во-вторых, из-за масштаба и скорости релизов. Контейнеры, микросервисы и автоматизация инфраструктуры требуют, чтобы правила безопасности рождались и менялись так же быстро, как и сами сервисы. HMF интегрируется с системами описания инфраструктуры и CI/CD, превращая политику в «код» и сокращая время от запроса до внедрения.

В-третьих, из-за регуляторных требований и аудита. Единая модель журналирования, отчетности и атрибуции действий облегчает разбор инцидентов и соответствие требованиям. Вместо десятка разрозненных журналов событий — единая лента событий и готовые к анализу метрики.

Из чего состоит HMF: архитектура без магии

Платформа обычно включает плоскость управления (облачный или локальный центр управления), каталог объектов и политик, конвейер распространения правил и множество «точек применения политики». Последние бывают разными: аппаратные NGFW в ЦОДах и кампусах, виртуальные образы для гипервизоров, облачные межсетевые экраны для AWS/Azure/GCP, контейнерные плагины для виртуальных сетей и FWaaS для удаленных пользователей и филиалов.

Важное требование — единообразие политики. Независимо от формы развертывания должны поддерживаться одинаковые примитивы: приложения и пользователи как субъекты контроля, категории контента, сигнатуры угроз, разбор зашифрованного трафика, профили DLP, IPS и проверки в песочнице. Если в одном месте политика глубоко анализирует трафик, а в другом проверяет только порты и адреса, то «сеть защиты» превращается в забор с дырами.

Третий слой — аналитика и автоматизация. Платформа собирает телеметрию, строит графы взаимодействий, предлагает способы упрощения правил, указывает на «мертвые» записи и конфликты политик. Через API и инфраструктурные шаблоны она встраивается в Terraform/Ansible/Helm, а также в ITSM для согласований.

HMF, NGFW, SASE и CSMA: чем они отличаются

NGFW — это «кирпич» HMF. HMF — «кладка» из множества таких кирпичей плюс общий раствор в виде управления и единой логики. Вы можете иметь прекрасный NGFW в ЦОДе, но без гибридной сети у вас будут другие правила в облаке, третьи — на филиалах и четвертые — для удаленных сотрудников.

SASE и SSE — это подходы к доставке сетевой безопасности и доступа из облака ближе к пользователю и приложению. Они контролируют Интернет-трафик, доступ к SaaS и приватным приложениям, часто обрабатывая трафик от конечного клиента. HMF с ними не соревнуется: он создает гибридную сеть защиты в реальных сетях компании и в облаках, обеспечивает единообразие политик L3–L7 для сервисов и сегментов, в том числе на стыке восток-запад. В зрелой архитектуре HMF и SASE дополняют друг друга.

CSMA (Cybersecurity Mesh Architecture) — более широкая «сетевая архитектура кибербезопасности» упоминается Gartner как принцип согласованной работы средств защиты. HMF — частный случай CSMA, сфокусированный на межсетевых экранах: единая политика, телеметрия и автоматизация для разных форм-факторов межсетевых экранов.

Ключевые возможности, на которые стоит смотреть

Единая модель политик. Политика должна быть общепонятной всеми устройствами: объекты «пользователь», «приложение», «сервис», «категория» и готовые профили безопасности. Тогда ее можно переносить без переписывания из ЦОДа в облако и обратно. Хорошая платформа поддерживает ролевые или идентификационно-ориентированные правила и «слои» (глобальные правила, локальные исключения и временные «песочные» изменения).

Центральное управление и видимость. Общий каталог объектов, единый журнал, корреляция событий и отчетность. По возможности — «советник» по оптимизации: подсветка неиспользуемых правил, дубликатов и избыточных исключений, рекомендации по упорядочиванию. Без этого администрирование быстро превращается в сборник археологически артефактов.

Шифрованный трафик и производительность. Поддержка расшифровки TLS 1.3, механизмы исключений, кэширование, аппаратные ускорители. Здесь ценятся доступные для оценки администратора показатели: пропускная способность устройства для трафика и для режима работы с включенными IPS/AV/URL-фильтрацией и расшифрованием, а не «паспортные» цифры на пустом потоке.

Автоматизация и «политика как код». Полноценные API, модули для инструментов IaC, контроль версий и «сухие прогоны» изменений. Идеально — интеграция с CI/CD и GitOps, чтобы политика проходила те же этапы проверки, что и код приложения.

Покрытие контейнеров и облаков. Нативная интеграция с облачными межсетевыми экранами и сетевыми элементами (VPC/VNet, маршрутизация, транзитные хабы), поддержка SDN и контейнерных сред, возможность инспекции восток-запад в кластерах.

Где HMF особенно уместен: практические сценарии

Мультиоблако и миграции. Когда часть сервисов живет в Azure, часть в AWS, а часть в локальном ЦОДе, HMF позволяет держать единый каркас правил и телеметрию на всем пути запроса, не заставляя нанимать на работу три команды под три стека.

Филиальная сеть и SD-WAN. Вместо самостоятельных «коробочек» в каждом офисе — лёгкие узлы или облачный сервис, которыми рулит один центр управления. Со временем число филиалов может расти без роста трудозатрат в геометрической прогрессии.

Сегментация и восток-запад. Платформа помогает вводить микропериметры между сервисами, отделять критичные подсистемы, ограничивать горизонтальное перемещение в случае компрометации. Вкупе с определением приложений это сильно упрощает жизнь администраторов.

Отчетность и соответствие. Единый журнал облегчает ответ на вопросы аудиторов и заказчиков: кто к кому ходил, что блокировалось, какие исключения действовали и почему. Всё это доступно в одном месте, а не по всей сети.

Плюсы и подводные камни

Из очевидных плюсов — единообразие политик, снижение ручной работы, ускорение изменений, единая аналитика и упрощенный аудит. В крупных корпорациях это экономит недели на типовых операциях и уменьшает риск человеческих ошибок.

Подводные камни тоже есть. Во-первых, риск «опереться» только на одного вендора, если уникальные функции доступны только в его облачном центре управления. Во-вторых, не все формы развертывания одинаково функциональны: где-то будет урезанная правила или отличия в логике. В-третьих, расшифровка трафика и его глубокая проверка могут стоить заметной доли производительности — здесь важны честные замеры под вашу нагрузку.

Наконец, успех HMF — это не только техника, но и процессы. Если политика не описана, роли не распределены, а изменения проходят «по телефону», платформа не спасет. Потребуются регламенты, шаблоны, тестовые стенды и дисциплина релизов.

Как выбирать: чек-лист критериев

Сформулируйте «минимальный набор» функционала, который должен одинаково работать везде: правила по имени пользователя, правила по приложениям, расшифровка TLS и SSH, IPS/AV, URL-фильтрация, DLP/ML для защиты персональных данных. Убедитесь, что в каждом форм-факторе это реализовано не только на бумаге.

Проверьте зрелость системы управления: поддержка множества команд администраторов, делегирование управления между системами Firewall as a service, контроль версий, откаты обновлений в случае неудачи, проверка правил до применения, инвентаризация устройств, наличие API и webhook, готовые модули для интерации с Terraform/Ansible, интеграции с SIEM/SOAR и ITSM. Посмотрите на качество встроенного «мозга» по оптимизации политики безопасности.

Обратите внимание на измеримые метрики: время доставки и применения политики, доля ручных изменений, количество «мертвых» правил, задержка при применении, прохождение тестов на регрессию, стабильность инспекции при пиковой нагрузке, цена за защищенный Гбит/с с включенной расшифровкой TLS.

План внедрения: от инвентаризации до «политики как кода»

- Инвентаризация. Составьте карту всех шлюзов безопасности, где сейчас применяется политика: периметры, сегменты, облака, филиалы, удаленный доступ. Зафиксируйте правила, исключения, зависимости и регламенты. Пока это не сделано, миграция обречена на сюрпризы.

- Целевая модель. Опишите, какие слои политики будут глобальными, какие локальными, какие временными. Определите принципы именования объектов и групп, правила «входа» новых сервисов, критерии для исключений.

- Пилот и автоматика. Выберите один сегмент (например, облачный), разверните систему управления, подключите шлюзы безопасности, отработайте цикл изменений через API и Git. Подключите журнал к SIEM, постройте первые дешборды.

- Миграция по слоям. Начните с глобальных правил (блокирующие категории, базовая гигиена), далее переносите сервисные политики. Постепенно убирайте локальные «накладки», заменяя их нормальными объектами и шаблонами.

- Эксплуатация. Введите регулярную «чистку» политики: поиск неиспользуемых правил, пересмотр имеющихся исключений, проверка соответствия фактического трафика ожидаемым профилям. Автоматизируйте отчеты для аудита.

Ответы на частые вопросы

Это обязательно должна быть одна марка межсетевых экранов? Идеологически — да: HMF задумана как платформа одного вендора, чтобы гарантировать единообразие и поддержку. Интеграции с «чужими» облачными фаерволами возможны, но уровень возможностей будет зависеть от API этих сервисов.

Заменяет ли HMF SASE? Нет. HMF работает с гибридной сетью и сервисами, включая трафик восток-запад внутри облаков и ЦОДов. SASE/SSE решают задачи доступа пользователей и трафика в Интернет/к SaaS. На практике они сосуществуют и обмениваются сигналами.

Нужна ли расшифровка TLS? Для видимости и предотвращения угроз — да, но точечно и с учетом приватности. Готовьте исключения для чувствительных категорий, используйте современные ускорители и обязательно замеряйте производительность на своем профиле трафика.

Итог

Гибридная сеть межсетевой экран — это способ привести к общему знаменателю безопасность во всех уголках вашей гибридной инфраструктуры. Это не магия и не серебряная пуля, при этом дает заметный выигрыш: меньше ручной рутины, меньше «швов» между средами, быстрее и безопаснее изменения. Если ваша сеть живет сразу в нескольких гетерогенных средах, пора собирать их в единую «сеть».