Думали, что CAPTCHA защищает от роботов? Теперь она превращает людей в роботов — и они сами запускают вирусы

Теперь даже проводник Windows работает против вас.

Методика социальной инженерии под названием ClickFix, основанная на обманных CAPTCHA-проверках, за последний год продемонстрировала стремительный рост популярности среди киберпреступников. По данным ESET, с июля 2024 по июнь 2025 года количество атак, использующих ClickFix в качестве начального этапа взлома, увеличилось на внушительные 517%.

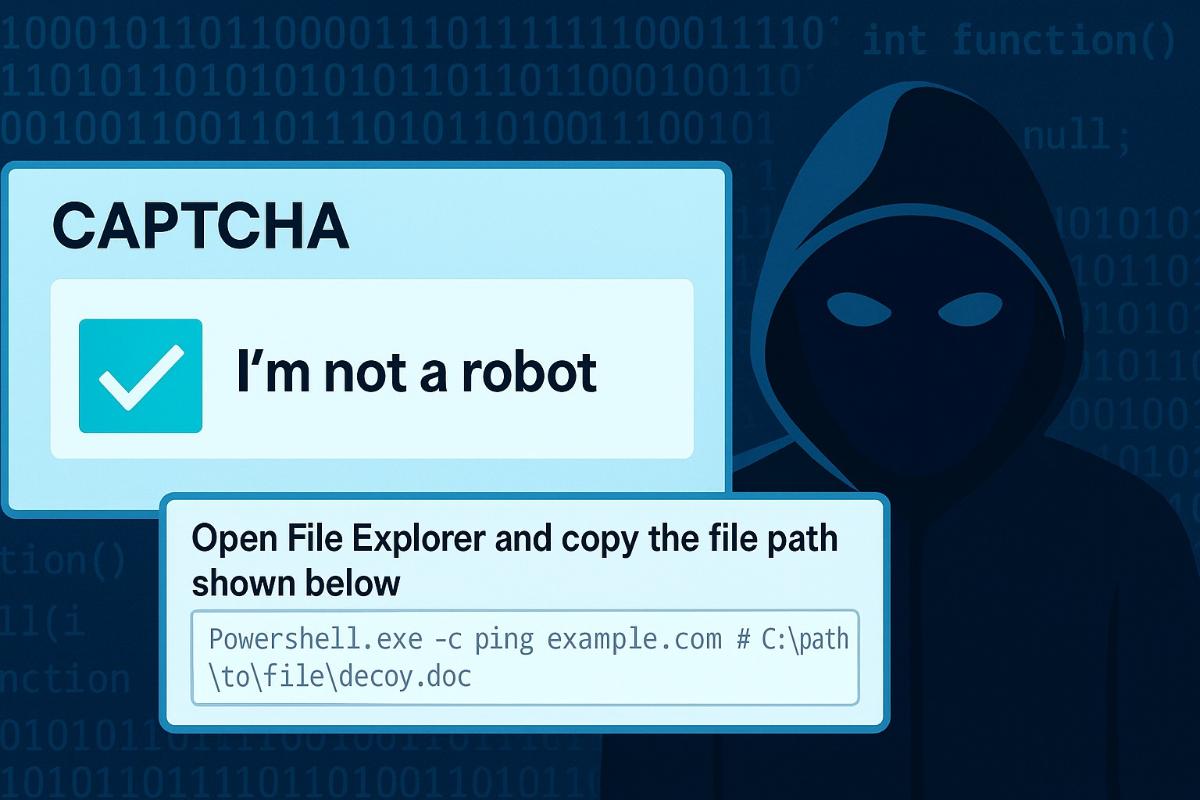

ClickFix представляет собой достаточно простой, но крайне эффективный способ принуждения пользователя к самостоятельному запуску вредоносного кода. Жертве демонстрируется поддельное сообщение об ошибке или форма CAPTCHA, якобы требующая подтверждения. После этого пользователю предлагается скопировать предоставленный текст и вставить его либо в окно «Выполнить» в Windows, либо в терминал macOS, после чего происходит исполнение опасного скрипта.

Как отмечают специалисты, список угроз, распространяемых с помощью ClickFix, постоянно расширяется. Среди них — программы-шпионы, вымогатели, трояны для удалённого доступа, майнеры криптовалют, постэксплуатационные инструменты и даже сложные образцы вредоносного ПО, разрабатываемые группировками, аффилированными с государствами.

Наибольшая активность ClickFix зафиксирована в Японии, Перу, Польше, Испании и самой Словакии. Высокая результативность техники привела к появлению специализированных сборщиков, предлагающих злоумышленникам готовые страницы с интегрированными сценариями ClickFix.

Параллельно появилась ещё одна опасная схема, получившая название FileFix. Её продемонстрировал исследователь, известный под псевдонимом mrd0x. В отличие от ClickFix, FileFix эксплуатирует не окно командной строки, а функциональность проводника Windows, которая позволяет выполнять системные команды через адресную строку.

Сценарий атаки с использованием FileFix выглядит следующим образом: жертве показывается фальшивая страница, на которой размещено сообщение о якобы полученном документе. Пользователю предлагается открыть проводник Windows и вставить туда путь к файлу, предварительно скопированный из буфера обмена. Вместо реального пути в буфере находится скрытая команда PowerShell, предваряемая подставным комментарием и пробелами, что визуально маскирует вредоносный фрагмент. В результате выполнения такой команды компьютер пользователя оказывается скомпрометирован.

Ситуация с ClickFix и связанными с ним схемами наглядно демонстрирует, насколько легко даже банальные приёмы социальной инженерии продолжают приносить результаты злоумышленникам, если их сочетать с техническими уязвимостями и психологическим давлением.