Кажется, мы уже научились не открывать подозрительные вложения, не переходить по ссылкам из писем и даже сканировать флешки перед запуском. Но хакеры — народ изобретательный. И если традиционные трюки уже не работают так эффективно, на сцену выходят новые схемы, которые эксплуатируют самые обычные действия: нажатие на кнопку, выполнение банальной инструкции, ввод капчи. Вот тут и появляется ClickFix — методика, которая может подловить даже самого осторожного пользователя, пока тот пытается быть внимательным или, наоборот, слишком спешит.

В этой статье разберёмся, что из себя представляет ClickFix, как работает этот приём, почему он становится всё популярнее среди киберпреступников, какие сценарии используются, как не попасться в ловушку — и что важно знать заранее, чтобы обезопасить себя и своих близких. И, конечно, попробуем понять, почему такие простые на первый взгляд уловки снова и снова срабатывают даже на опытных людях.

Что такое ClickFix: замаскированная угроза

ClickFix — это собирательное название для новых приёмов распространения вредоносного ПО, при которых пользователь сам вручную запускает процесс заражения, полагая, что выполняет безобидное действие: например, кликает по кнопке подтверждения, вводит символы с капчи или следует «инструкции» на экране. Визуально всё выглядит как часть привычного сценария: капча — чтобы убедиться, что вы не робот, инструкции — чтобы получить доступ к файлу или пройти регистрацию.

Но в реальности за невинными кнопками, скриптами и диалоговыми окнами скрываются команды, которые инициируют скачивание и запуск вредоносного файла. Причём зачастую пользователь сам не замечает, как запускает цепочку заражения — ведь всё выглядит «как обычно».

- Поддельные капчи и pop-up окна на сайтах, заражающих после клика

- «Пошаговые инструкции» по открытию файла или установке ПО

- Скрипты под видом необходимых обновлений или исправлений

- Фейковые проверки безопасности, которые «рекомендуют» что-то скачать

Как это работает: механика схемы ClickFix

Сценариев ClickFix множество, и креативные злоумышленники постоянно придумывают что-то новое. В основе всегда лежит один принцип — пользователь сам запускает выполнение вредоносных действий под видом чего-то полезного или обязательного.

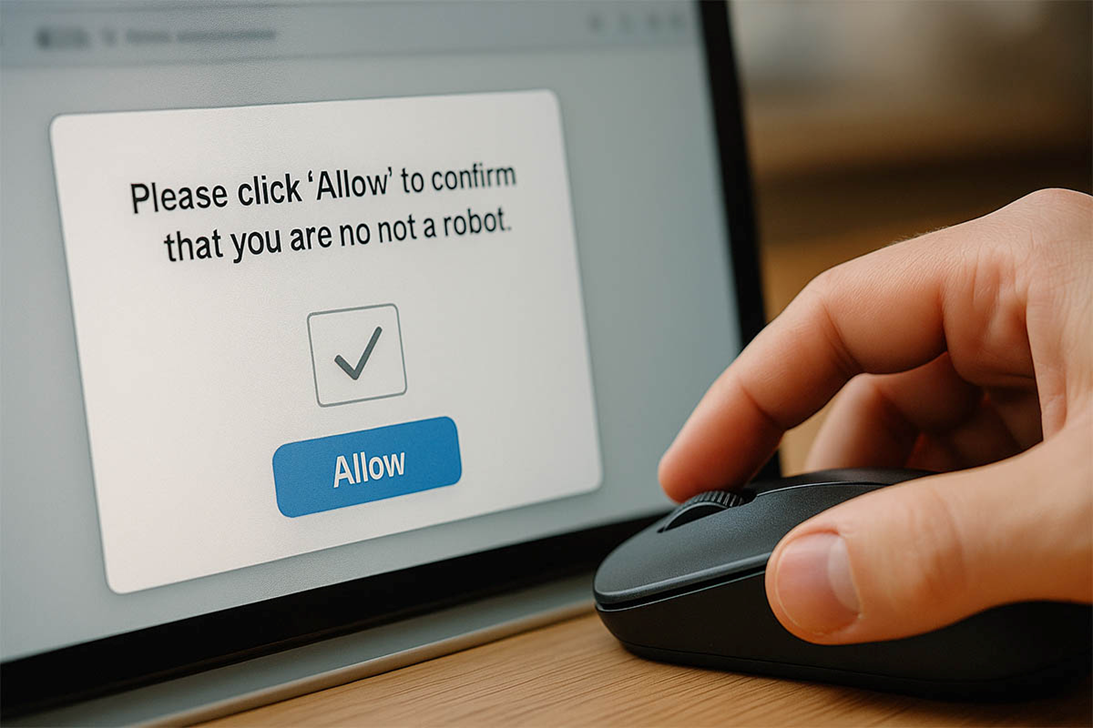

1. Капча, которой не существует

Вы заходите на неизвестный сайт, который предлагает «пройти капчу», чтобы подтвердить, что вы не робот. Казалось бы — что может быть безобиднее? Но при нажатии на кнопку «Подтвердить» или после ввода букв на самом деле запускается скачивание вредоносного файла — часто с незаметной загрузкой или в фоновом режиме. В некоторых случаях открывается архив, предлагается открыть PDF или DOCX — и дальше дело техники.

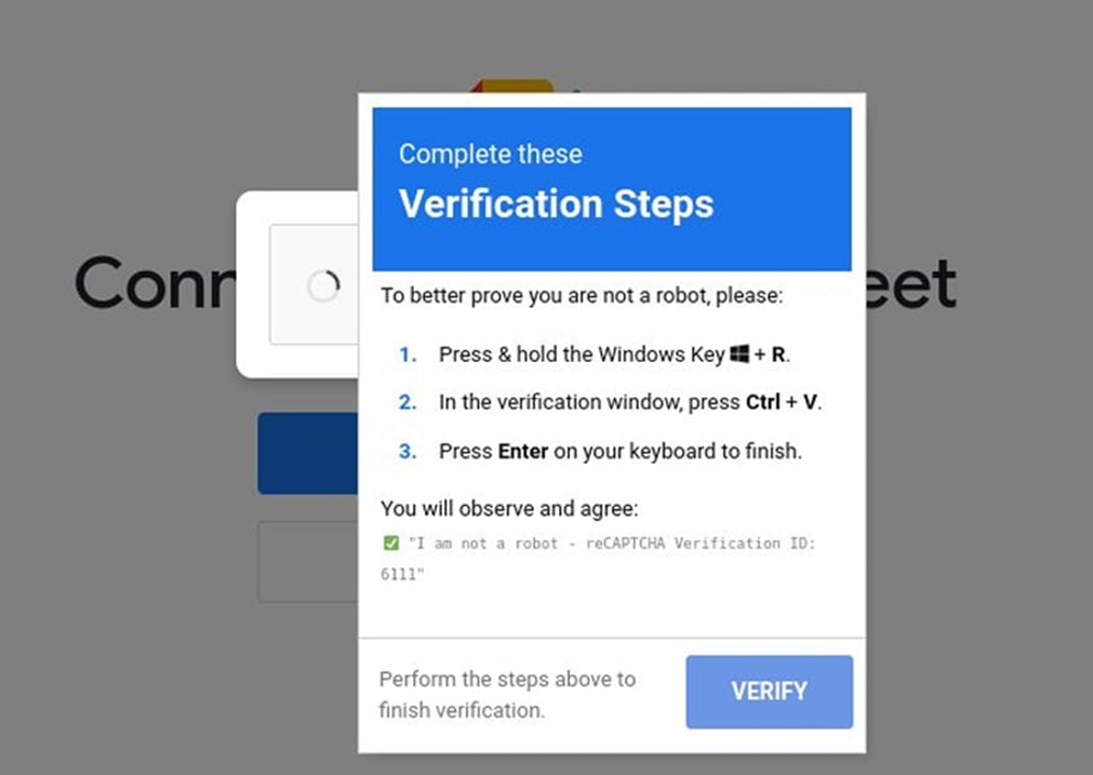

2. Инструкции, которые ведут в ловушку

Ещё один популярный сценарий — «инструкция по открытию файла» или «шаги для активации доступа». На подозрительном сайте вас просят выполнить несколько действий: например, скопировать и вставить код в командную строку, загрузить и запустить скрипт, отключить антивирус и т.д. Пользователь искренне считает, что просто помогает себе обойти блокировку или защиту, но на самом деле — выполняет инструкцию хакера.

3. Поп-апы и поддельные обновления

Зашли на сайт — всплывает окно: «Ваш Flash Player устарел, обновите прямо сейчас». Вроде бы всё узнаваемо, только Flash Player официально не поддерживается уже несколько лет. После клика начинается скачивание зловреда, а пользователь, торопясь, даже не задумывается — зачем ему это обновление.

4. Имитированные системные сообщения

Вирусы ClickFix могут маскироваться под системные уведомления: «Ошибка загрузки. Нажмите ОК для устранения». Кто будет разбираться, особенно если окно очень похоже на нативное? Нажимаете ОК — а дальше начинается загрузка, запуск или даже скрытая установка.

Почему схема ClickFix так эффективна?

Залог успеха — человеческая психология и повседневные привычки. Большинство людей привыкли доверять знакомым интерфейсам: если перед глазами капча — значит, капча. Если на экране инструкция — значит, надо следовать инструкции. ClickFix отлично использует так называемую «слепоту на рутину»: мы перестаём критически оценивать действия, если делаем что-то привычное.

- Скорость и невнимательность: в спешке многие кликают, не читая, что написано на кнопке или в сообщении.

- Зона доверия: злоумышленники копируют дизайн известных сервисов, чтобы всё выглядело «как обычно».

- Сложность отличить подделку: визуально поддельная капча или окно практически не отличаются от настоящих, особенно если человек уже устал или отвлечён.

- Психологическое давление: фразы вроде «Сделайте это срочно», «Ошибка доступа», «Остался один шаг до разблокировки» заставляют действовать без лишних раздумий.

В сочетании с агрессивной рекламой, SEO-манипуляциями и социальной инженерией ClickFix становится настоящей головной болью для пользователей любого уровня — от неопытных до продвинутых.

Типовые сценарии применения ClickFix: от мелких пакостей до масштабных атак

ClickFix используют не только одиночки-любители, но и профессиональные группы, которые распространяют шифровальщики, инфостилеры, RAT, банковские трояны и даже корпоративные бэкдоры. Вот лишь несколько популярных сценариев:

- Фейковые сайты для скачивания ПО. Пользователь ищет драйвер или нужную утилиту, заходит на верхний сайт из поиска, проходит «капчу», получает вредонос.

- Рассылки по e-mail или мессенджерам. Письмо от «службы поддержки» с инструкцией: чтобы восстановить доступ, нужно выполнить простые шаги на сайте — и снова ловушка.

- Мошеннические баннеры и pop-up. Всплывающие окна на легитимных сайтах через рекламные сети — нажимаешь «OK», запускается скрипт.

- Telegram-боты и фишинговые чаты. Псевдопомощь с капчей для доступа к чату — а на самом деле скачивание скрипта или «расширения».

- Псевдоинструкции для «обхода блокировок». Пользователь верит, что решает техническую проблему, а на самом деле становится жертвой.

Какие угрозы несёт ClickFix?

Самое неприятное — вредонос может быть любым: от простого адваре до сложного трояна, который крадёт пароли, перехватывает банковские данные или превращает компьютер в часть ботнета. Вот типичные последствия:

- Кража персональных данных. Вирусы могут собирать логины, пароли, истории браузера, сохранённые карты и многое другое.

- Заражение корпоративной сети. Через одного сотрудника вредонос может распространиться по всей организации — особенно если ClickFix имитирует внутренние инструкции.

- Установка бэкдоров и RAT. Компьютер становится точкой входа для дальнейших атак.

- Блокировка доступа к файлам (шифровальщики). После заражения может последовать требование выкупа.

- Потеря контроля над устройством. Злоумышленники получают полный доступ — могут использовать компьютер для рассылок, атак или майнинга криптовалюты.

Как понять, что перед вами ClickFix?

Хорошая новость: если быть внимательным, можно распознать подвох. Вот несколько признаков:

- Сайт или окно выглядит подозрительно, хотя копирует знакомый стиль.

- Капча появляется на нетипичных ресурсах (скачивание драйверов, PDF, инструкции).

- Инструкция требует отключить защиту, разрешить макросы, запустить PowerShell, скопировать что-то вручную в консоль.

- Всплывают окна с предложением «обновить Flash Player», «проверить ПК», «устранить ошибку» и т.п. — особенно на сайтах, где такого быть не должно.

- Скачивается архив, исполняемый файл или скрипт вместо ожидаемого документа или программы.

Если сомневаетесь — лучше закрыть сайт, свериться с официальными источниками или спросить у специалиста.

Как защитить себя от ClickFix?

Универсальной кнопки «Стоп» не существует, но есть проверенные методы, которые существенно снижают риски. Вот инструкция, которая действительно полезна:

- Проверяйте адрес сайта. Не скачивайте программы и драйверы с непонятных сайтов. Используйте только официальные ресурсы.

- Будьте подозрительны к капчам и инструкциям на нестандартных ресурсах. Капча на сайте для скачивания PDF? Лучше пройти мимо.

- Не запускайте файлы, скрипты и архивы, полученные по email или из мессенджеров, даже если их прислал «коллега» или «служба поддержки».

- Никогда не отключайте антивирус и не разрешайте макросы ради доступа к файлу.

- Не вводите команды, которые вам советуют скопировать и запустить «для устранения проблемы».

- Обновляйте антивирус и браузер, пользуйтесь расширениями для проверки ссылок (например, VirusTotal, OpenDNS).

- Настройте двухфакторную аутентификацию везде, где это возможно.

- Используйте режим «песочницы» (sandbox) для подозрительных файлов, если такой есть.

- Обучайте себя и коллег кибергигиене — расскажите о ClickFix своим близким.

Что делать, если вы уже попались?

Если подозреваете, что запустили что-то подозрительное после «капчи» или инструкции — не паникуйте. Вот минимальный план действий:

- Отключите устройство от интернета.

- Проведите полную проверку антивирусом.

- Поменяйте все пароли, особенно если на компьютере были сохранены доступы к почте, соцсетям, банкингу.

- Проверьте, нет ли подозрительных процессов или программ, особенно из автозагрузки.

- В случае корпоративного заражения немедленно сообщите ИТ-отделу.

- Проверьте устройство с помощью дополнительного сканера — например, Kaspersky Virus Removal Tool или Dr Web CureIt.

Заключение: ловушка в два клика

ClickFix — яркий пример того, что атаки становятся всё проще и изощрённее одновременно. Вредонос больше не обязательно прячется в архивах или сложных эксплойтах — иногда его запускает сам пользователь, даже не подозревая об этом. В условиях, когда почти каждый день появляются новые схемы и модификации ClickFix, единственный надёжный способ защиты — критическое мышление, здравый скепсис и регулярное обновление навыков кибергигиены.

Не верьте, если кто-то обещает «быстрое решение» любой проблемы одним кликом. Не отключайте защиту ради мнимого удобства и не запускайте то, что вызывает хоть малейшее сомнение. Настоящая безопасность — не только в программах, но и в вашей внимательности. А если очень хочется кликнуть — пусть это будет переход на проверенный ресурс, где вы точно знаете, что никакой ClickFix вам не угрожает.

Расскажите о новых схемах друзьям и коллегам: иногда даже один прочитанный совет может спасти не только нервы, но и деньги, и конфиденциальные данные. В современном интернете «клик — это новая атака», и лучше знать об этом заранее.