Вы щёлкнули по файлу в Проводнике? Поздравляем — система больше не ваша

Адресная строка Проводника становится троянским конём в вашей системе.

Новая вариация социальной инженерии под названием FileFix демонстрирует, как привычный интерфейс Windows превращается в инструмент для скрытого запуска вредоносных команд. Такую технику представил специалист по информационной безопасности, известный под псевдонимом mr.d0x.

FileFix является развитием уже известных атак ClickFix, которые активно используют хакеры по всему миру. В их классическом варианте злоумышленники размещают на сайте кнопку, которая копирует вредоносную команду в буфер обмена Windows. После этого пользователю предлагается вставить её в PowerShell или командную строку под предлогом необходимости «исправить ошибку» или «разблокировать доступ». Часто подобные трюки маскируются под капчи или уведомления о сбоях на сайте, чтобы мотивировать жертву к действию.

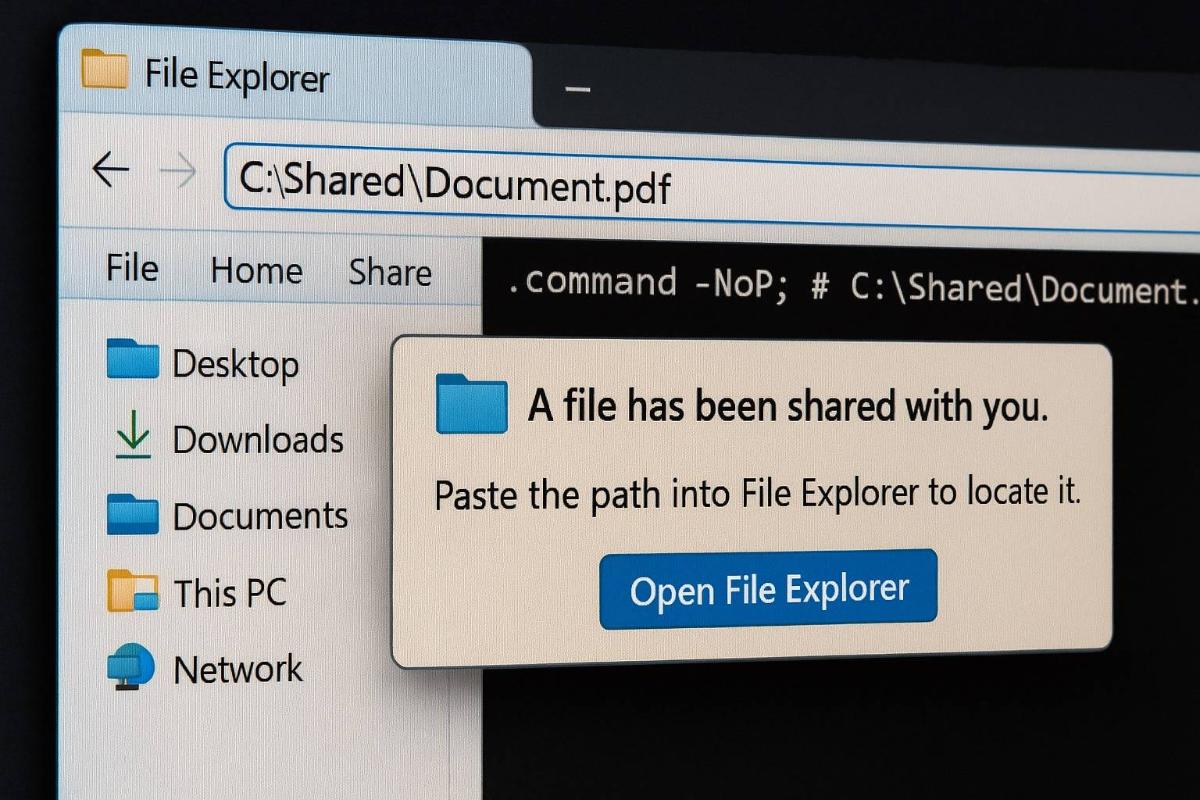

Однако FileFix уводит эту схему в ещё более изощрённое русло, убирая из цепочки командную строку и вовлекая привычный для пользователей интерфейс Проводника Windows. Специалист продемонстрировал, как можно заставить человека ввести вредоносную строку прямо в адресную строку Проводника, что приведёт к запуску команды на уровне системы.

Ключевая особенность FileFix — отказ от пугающих или подозрительных окон с ошибками. Вместо этого на фишинговой странице появляется правдоподобное уведомление о том, что якобы передан файл, и его нужно открыть. Пользователю предлагается вставить путь к файлу в адресную строку Проводника. При этом кнопка на сайте не только вызывает окно выбора файла, но и незаметно копирует подготовленную команду в буфер обмена.

Чтобы команда выглядела безобидно, используется хитрый приём: внутри строки содержится поддельный путь к файлу, а сама вредоносная часть скрывается за счёт комментария PowerShell. В результате в адресной строке видно лишь фейковый путь, а скрытая команда исполняется автоматически. Для предотвращения случайного выбора настоящего файла с устройства специалист предусмотрел в демонстрационном коде блокировку функции загрузки файлов. Если пользователь попытается выбрать файл вручную, сценарий на странице прервёт это действие и покажет предупреждение о нарушении инструкции.

Ранее атаки ClickFix уже доказали свою эффективность и активно применяются киберпреступниками. Их использовали для распространения программ-шпионов, троянов удалённого доступа и даже программ-вымогателей. Известно, что группировка Kimsuky из Северной Кореи добавляла элементы ClickFix в свои кампании, маскируя инструкции под регистрацию устройств через поддельные PDF-документы и сайты.

Аналогичная схема применялась злоумышленниками, выдававшими себя за представителей Booking. Целью атак становились сотрудники гостиничного сектора, которым под видом инструкций подсовывались вредоносные команды. Схемы подобного рода получили развитие и под Linux, где пользователю предлагается вставить якобы безопасную команду в терминал, а на деле происходит запуск вредоносного кода.

Новый вариант FileFix опасен тем, что переводит атаку в более привычную и доверительную среду — интерфейс Проводника. Это снижает настороженность пользователей и упрощает задачу злоумышленников. mr.d0x выразил уверенность, что его наработка уже в ближайшее время будет взята на вооружение преступными группировками. Похожая ситуация произошла с более ранним исследованием метода атаки «браузер-в-браузере», которое почти сразу адаптировали злоумышленники для реальных атак.