Microsoft обвиняет Иран в масштабных атаках на критическую инфраструктуру США

Под удар попали морские порты, энергетические компании и коммунальные фирмы США.

Команда Microsoft Threat Intelligence приписала атаки на критическую инфраструктуру США, которые произошли в период с конца 2021 по середину 2022 года, поддерживаемой иранским правительством группировке Mint Sandstorm (Phosphorus, APT35, Charming Kitten, ITG18, TA453, Yellow Garuda).

«Технически подкованная Mint Sandstorm способна разрабатывать специальные инструменты и быстро использовать уязвимости N-day, а также продемонстрировала гибкость в своей оперативной деятельности, которая, по-видимому, соответствует национальным приоритетам Ирана», — заявила команда Microsoft Threat Intelligence.

Целевые объекты хакеров – морские порты, энергетические компании, транзитные системы и крупная коммунальная и газовая фирма США. Предполагается, что кампания была проведена в ответ на атаки на морскую, железнодорожную и системы АЗС, которые происходили в 2020-2021 годах. Стоит отметить, что Иран впоследствии обвинил Израиль и США в организации атак на заправочные станции в попытке вызвать волнения в стране.

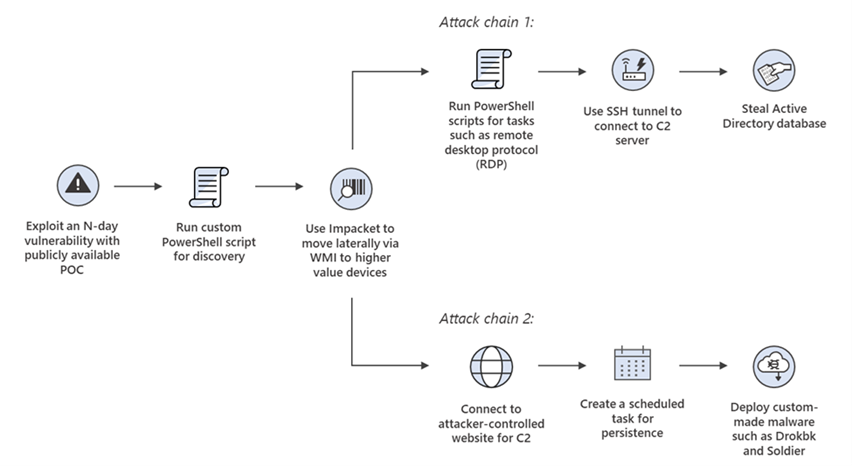

Атаки, подробно описанные Microsoft, включают в себя быстрое внедрение общедоступных PoC уязвимостей веб-приложений (например, CVE-2022-47966 и CVE-2022-47986) в свои сценарии для первоначального доступа и установления постоянства.

После получения доступа следует развертывание пользовательского сценария PowerShell, который затем используется для активации одной из двух цепочек атак.

Первая цепочка атак использует дополнительные сценарии PowerShell для подключения к удаленному серверу и кражи баз данных Active Directory.

Вторая цепочка атак влечет за собой использование Impacket для подключения к С2-серверу и развертывание сделанного на заказ имплантата «Drokbk and Soldier» - многоступенчатый бэкдор на основе .NET с функциями загрузки и запуска инструментов, а также самоудаления.

Цепочки атак Mint Sandstorm

Drokbk ранее был подробно описан Secureworks в декабре 2022 года. Специалисты приписали бэкдор группе Nemesis Kitten (Cobalt Mirage, TunnelVision или UNC2448), подкластеру Mint Sandstorm.

В Microsoft добавили, что возможности группы Mint Sandstorm вызывают беспокойство, поскольку они позволяют операторам скрывать связь с C2-сервером, сохраняться в скомпрометированной системе и незаметно развертывать многофункциональные инструменты посткомпрометации.