Программы-пугала: как scareware зарабатывает на страхе

Подробное объяснение принципа работы scareware — программ-пугал, которые используют страх и поддельные уведомления для распространения вредоносного ПО и кражи данных. Разбор типичных схем, примеров и способов защиты.

Наверное, каждый хотя бы раз видел это шоу: экран внезапно украшается яркой табличкой с тревожным сообщением вроде «Обнаружено 27 угроз!», а ниже настойчиво мигает кнопка «Очистить немедленно». Звуки сирены, мигающие индикаторы, счётчик обратного отсчёта — всё кричит о том, что компьютер умирает прямо сейчас. Спойлер: ваш компьютер в порядке. А вот ваши нервы и кошелёк под угрозой.

Эти театральные представления — работа программ-пугал, или scareware. Им не нужны продвинутые эксплойты или уязвимости нулевого дня. Их оружие проще и эффективнее: человеческая тревожность. Достаточно заставить человека запаниковать — и он сам откроет дверь злоумышленникам, причём ещё и заплатит за это.

Что такое scareware и почему оно работает

Scareware — это вид социальной инженерии, где запугивание служит главным инструментом. Цель может быть разной: заставить установить вредоносное ПО, выманить платёжные данные, получить доступ к устройству или просто содрать деньги за несуществующую услугу. Классический сценарий прост до неприличия: пугающее сообщение о «критической угрозе», затем предложение «решения» — обычно это псевдоантивирус, который либо бесполезен, либо сам содержит вредоносный код.

Почему это до сих пор работает? Потому что страх — древнейший механизм выживания, а программы-пугала умеют его включать. Когда на экране появляется «Ваши файлы будут удалены через 60 секунд!», мозг переходит в режим паники. Рациональное мышление отключается, включается импульсивная реакция «бей или беги». В данном случае — «кликни и заплати».

Масштаб проблемы впечатляет и совсем не в хорошем смысле. По данным отчёта ФБР IC3 за 2024 год, программы технической поддержки и связанные с ними мошенничества привели к убыткам почти $1,5 миллиарда, что на 58% больше, чем годом ранее. В штате Вермонт такие схемы четыре года подряд лидируют среди всех видов мошенничества, составляя почти 30% жалоб. Microsoft обнаружила, что 60% их пользователей сталкивались с подобными атаками за последний год.

Анатомия атаки: как работает программа-пугало

Всё начинается с триггера — того самого момента, когда спокойный веб-сёрфинг превращается в кошмар. Чаще всего это всплывающее окно в браузере, которое выглядит до боли знакомо. Поддельные логотипы Google, Microsoft, Apple — злоумышленники не скупятся на детали. Иногда интерфейс копирует системные уведомления настолько точно, что даже опытные пользователи могут засомневаться.

Тексты сообщений — отдельное искусство манипуляции. «КРИТИЧЕСКАЯ ОШИБКА», «Обнаружено 5 ВИРУСОВ», «Ваши ЛИЧНЫЕ ДАННЫЕ в опасности» — обилие заглавных букв и восклицательных знаков создаёт атмосферу срочности. Некоторые идут дальше и добавляют звуковые эффекты: сирены, тревожные гудки, голосовые предупреждения. В 2024 году Bitdefender зафиксировала новую волну таких атак, где диалоговые окна продолжали появляться даже после попыток их закрыть — психологическое давление в чистом виде.

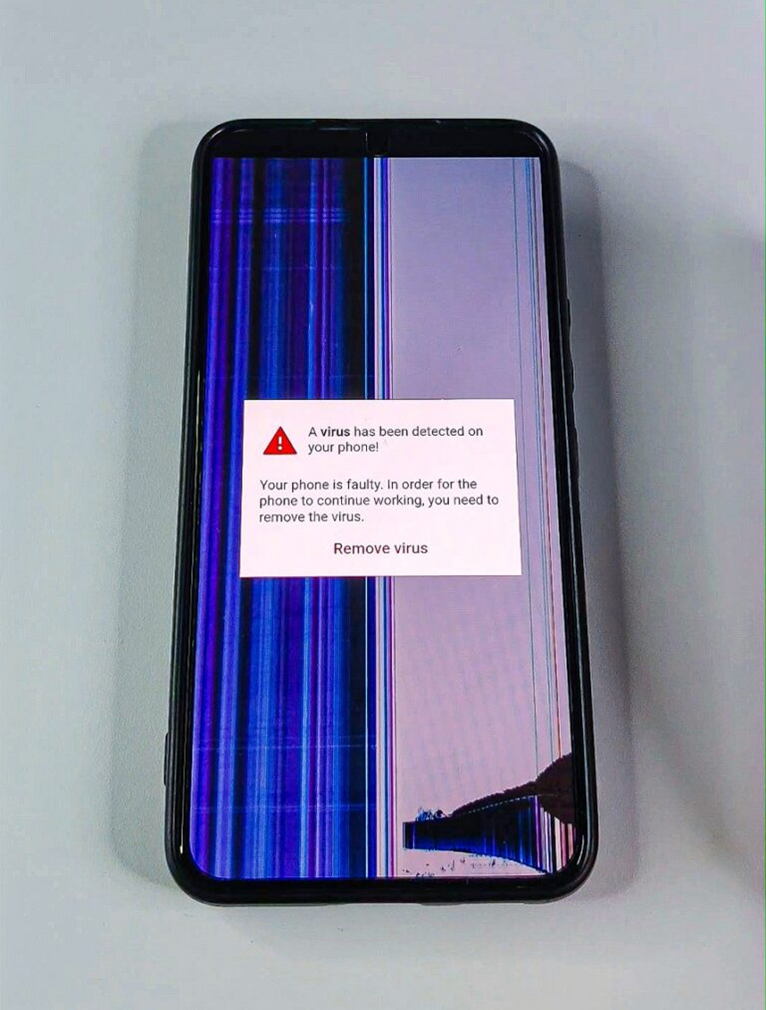

Scareware, имитирующее повреждённый экран смартфона. Во время посещения мошеннического сайта пользователю показывается сообщение, будто повреждение вызвано «вирусом», который можно быстро устранить благодаря специальному «антивирусному решению» (mobile-hacker)

После успешного запугивания жертве предлагают «решение». Варианты развития событий могут быть разными, но все ведут к одному — потере денег, данных или контроля над устройством. Иногда переход на поддельный сайт с формой оплаты, где вводятся реквизиты карты. Софта в итоге не будет, зато персональные данные отправятся на чёрный рынок. В других случаях действительно предлагают скачать «защитную» программу, которая либо совершенно бесполезна и просто тормозит систему, либо является троянским конём — шпионское ПО в подарок.

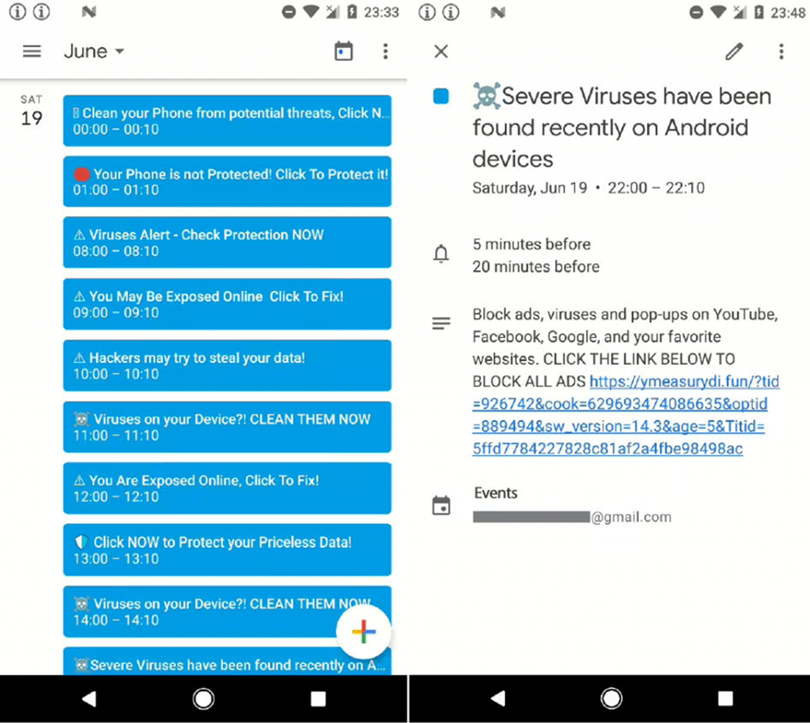

Помимо отображения пугающих анимаций, угроза распространяется также и через события в календаре. Так, фишинговый сайт может запросить разрешение на добавление в календарь целого перечня событий, которые каждый час уведомляют пользователя о заражении вирусом. Цель всё та же — побудить жертву установить вредоносный софт.

(ESET)

Особенно неприятный сценарий — когда заражение происходит даже при попытке закрыть окно. Некоторые варианты scareware запрограммированы так, что клик по крестику инициирует скрытую загрузку. Поэтому опытные специалисты советуют не пытаться закрыть подозрительные окна обычным способом, а просто завершить работу браузера через диспетчер задач или перезагрузить компьютер.

Когда программы-пугала встречаются с ransomware

В последние годы граница между scareware и программами-вымогателями стала размытой. Классические вымогатели действуют технически: проникают в систему, шифруют файлы, требуют выкуп. Но зачем взламывать защиту, если можно просто попросить жертву самостоятельно открыть дверь? Scareware стало идеальным способом доставки ransomware: психологическое давление работает эффективнее, чем поиск уязвимостей в обновлённых системах.

Существуют и гибридные варианты — программы, которые притворяются вымогателями, но на самом деле ничего не шифруют. Они просто блокируют экран страшным сообщением о «заблокированных файлах» и требуют оплаты. Расчёт на то, что жертва не станет проверять, действительно ли данные зашифрованы, а просто заплатит из страха. Некоторые особо наглые версии засыпают систему бесконечными всплывающими окнами, которые исчезают только после перевода денег за «полную версию защиты».

Современные лица программ-пугал

За годы эволюции scareware обзавёлось множеством масок. Общий знаменатель один — давление на эмоции и манипуляция доверием, но конкретные методы различаются.

Поддельные антивирусы остаются классикой жанра. Окно демонстрирует «результаты сканирования» с внушительным списком угроз, каждая из которых звучит пугающе. Далее предлагается установить «лечащий» софт или купить «полную версию» для удаления. В реальности программа либо вообще ничего не делает, либо сама является источником проблем. Среди печально известных примеров — целое семейство SpySheriff и его клонов (BraveSentry, Pest Trap, SpyTrooper), которые в своё время заразили миллионы компьютеров. Современные версии стали изощрённее: они копируют интерфейсы настоящих антивирусов, используют похожие названия вроде System Defender или Windows Defender Warning, играя на узнаваемости брендов.

Фальшивая техническая поддержка — один из самых прибыльных вариантов scareware. В марте 2024 года Федеральная торговая комиссия США достигла соглашения с компаниями Restoro и Reimage Cyprus на $26 миллионов — именно столько они заработали, обманывая пользователей поддельными сообщениями от Microsoft. А в марте 2025 года FTC начала рассылать компенсации пострадавшим — $25,5 миллионов для 736 тысяч жертв. Схема работает так: всплывающее окно с номером «службы поддержки», иногда даже холодный звонок. Мошенники представляются сотрудниками Apple, Microsoft, Google. После установления контакта они убеждают удалить настоящий антивирус («он устарел и пропускает угрозы»), получают удалённый доступ к компьютеру, а затем либо крадут данные, либо устанавливают вредоносное ПО, либо просто берут деньги за «исправление проблем».

Статистика показывает: пожилые люди страдают от этого непропорционально сильно. Согласно данным FTC за 2024 год, люди старше 60 лет в пять раз чаще теряют деньги на tech support scams, чем молодёжь. В 2023 году американцы этой возрастной группы потеряли $175 миллионов. Один случай 2024 года особенно показателен: отставной юрист из Вирджинии лишился практически всех сбережений — $740 тысяч — после звонка «сотрудников» его пенсионного фонда, которые «предупредили» о краже учётных данных. На самом деле именно они заблокировали ему доступ к счетам и вымогали деньги под видом «восстановления безопасности».

Вредоносная реклама, или malvertising, использует легитимные рекламные сети для распространения scareware. Объявления размещаются на серьёзных площадках — в результатах поиска Google, на Facebook, даже на новостных сайтах. Подделки выглядят как реклама «бесплатного антивируса» или «оптимизатора системы», что повышает доверие. Клик по такому объявлению ведёт либо к заражённой загрузке, либо на сайт-ловушку. В 2010 году случился показательный инцидент: сайт Minneapolis Star Tribune начал показывать рекламу отелей Best Western, которая на деле перенаправляла на scareware. Атакующие заработали от $150 до $250 тысяч, пока их не поймали. Тогда «лечение» стоило $49,95 за штуку. По исследованиям Google 2010 года, 11 тысяч доменов распространяли поддельные антивирусы, что составляло половину всего вредоносного ПО, доставляемого через интернет-рекламу.

Сообщения «от правоохранителей» бьют по другому страху — перед юридическими последствиями. Экран блокируется «официальным уведомлением» якобы от полиции, ФБР или местных властей. Текст обвиняет пользователя в хранении «незаконных материалов» или нарушении авторских прав. Требуется немедленно заплатить «штраф», иначе последует «судебное преследование». Компьютер остаётся заблокированным до перевода средств. Конечно, никакие правоохранительные органы так не работают — настоящая полиция не требует оплаты штрафов через платёжные терминалы или криптовалюту.

Как распознать программу-пугало: полевой справочник

Scareware, несмотря на всю изощрённость современных версий, обладает характерными признаками. Зная их, можно распознать атаку до того, как будет нанесён ущерб.

Первый и самый очевидный признак — преувеличенная срочность. Легитимное антивирусное ПО не устраивает истерик. Настоящие программы безопасности сообщают о проблемах спокойно, предлагают варианты действий, не давят таймерами обратного отсчёта. Если видите «У ВАС ЕСТЬ 60 СЕКУНД ДО УДАЛЕНИЯ ВСЕХ ФАЙЛОВ!!!», это scareware. Никакой реальный софт не ведёт себя так агрессивно.

Второй маркер — способ появления. Настоящий антивирус не выскакивает случайно во время веб-сёрфинга. Он работает фоном, тихо сканирует систему, и уведомления появляются в отведённом для этого месте — в системном трее или через собственный интерфейс программы. Если «антивирусное предупреждение» всплыло прямо на веб-странице, в окне браузера — это подделка. Точка.

Третий признак — немедленные требования оплаты или загрузки. Ни одна серьёзная компания в области кибербезопасности не требует мгновенного перевода денег для «разблокировки» или «очистки». У настоящего антивируса есть бесплатные функции для обнаружения угроз, даже если для удаления нужна платная версия — переход на неё происходит цивилизованно, через официальный сайт разработчика.

Четвёртый момент — странные контактные данные. Если всплывающее окно предлагает позвонить по номеру или написать на email, проверьте эти контакты на официальном сайте компании, от имени которой якобы пришло сообщение. Microsoft, Apple, Google не распространяют телефоны поддержки через случайные всплывающие окна. Отсутствие контактной информации или наличие только одного способа связи (обычно телефон) — красный флаг.

Пятый признак — грамматические ошибки и корявый перевод. Многие scareware-кампании создаются за рубежом, а локализация делается на скорую руку. Сообщения могут содержать неестественные обороты, ошибки в падежах, странные формулировки. Хотя стоит отметить: с развитием ИИ-переводчиков этот признак становится менее надёжным.

Что делать, если попался: практическое руководство по выживанию

Если scareware уже на экране и паника начинает подниматься — остановитесь и выдохните. Большинство программ-пугал на этом этапе ещё не нанесли реального вреда. Главное — не предпринимать импульсивных действий.

Не кликайте ни на что внутри подозрительного окна. Даже на кнопку «Закрыть» или крестик. Некоторые scareware запрограммированы так, что любое взаимодействие с окном запускает загрузку вредоносного файла. Лучший способ — закрыть весь браузер. На Windows используйте Ctrl+Alt+Delete и завершите процесс браузера через диспетчер задач. На Mac — Command+Option+Escape для принудительного закрытия. Если и это не помогает — жёсткая перезагрузка компьютера через кнопку питания.

После перезагрузки проверьте систему настоящим антивирусом. Если у вас ещё нет надёжного защитного софта — самое время его установить, но делайте это через официальный сайт разработчика, а не по ссылке из всплывающего окна. Запустите полное сканирование системы. Современные антивирусы умеют распознавать большинство известных scareware.

Проверьте список установленных программ. Откройте «Панель управления» (Windows) или «Программы» (Mac) и внимательно изучите список. Ищите незнакомые названия, особенно те, что звучат как антивирусы, но вы их не устанавливали: WinFixer, WinAntivirus, DriveCleaner, ErrorSafe, XP Antivirus, Mac Defender, Android Defender и десятки других. Если сомневаетесь насчёт программы — введите её название в Google. Часто первые же результаты покажут, что это scareware.

Удаление особенно упрямых экземпляров может потребовать дополнительных шагов. Некоторые программы-пугала отключают стандартные средства удаления или прячут свои компоненты. В таких случаях помогает загрузка в безопасном режиме (Safe Mode), где большинство вредоносных процессов не запускается. Оттуда проще удалить проблемное ПО и почистить следы. Если scareware успело отключить ваш легитимный антивирус — переустановите его.

Смените пароли, если есть малейшее подозрение, что программа-пугало получила доступ к системе. Особенно критично сменить пароли от банковских аккаунтов, почты, социальных сетей. Используйте другое устройство для смены паролей, если не уверены в чистоте заражённого компьютера.

Проверьте банковские выписки, если вы ввели платёжные данные в поддельную форму. Свяжитесь с банком, заблокируйте карту, оспорьте подозрительные транзакции. Чем быстрее это сделать, тем выше шансы вернуть деньги.

Защита как образ жизни: как не стать жертвой в будущем

Лучшее лечение — профилактика. Устранить scareware после заражения можно, но гораздо проще не допустить его появления. Комплексный подход включает технические меры и, что важнее, изменение привычек.

Образование — первая линия обороны. Понимание того, как работают программы-пугала, автоматически снижает их эффективность. Если человек знает, что Microsoft не рассылает предупреждения через случайные всплывающие окна, вероятность клика по такому окну стремится к нулю. Организациям стоит регулярно проводить тренинги по кибербезопасности для сотрудников. Семьям — обсуждать эти темы с пожилыми родственниками, которые статистически чаще попадаются на удочку scareware.

Надёжное антивирусное ПО должно работать постоянно, с актуальными базами данных. Антивирус нужен не только для лечения, но и для профилактики — он блокирует подозрительные загрузки, предупреждает о переходах на опасные сайты, проверяет файлы перед открытием. Критически важно: никогда не отключайте антивирус по просьбе «оператора технической поддержки». Это классический приём мошенников. Легитимная техподдержка никогда такого не попросит.

Сетевая защита включает фаервол, фильтрацию URL и DNS-защиту. Эти инструменты работают на уровне сети, блокируя доступ к известным вредоносным доменам ещё до того, как браузер загрузит страницу. Полезны блокировщики рекламы — они не только убирают раздражающие баннеры, но и отсекают значительную долю мальвертайзинга. Анти-поп-ап расширения для браузера также помогают: если всплывающим окнам запрещено появляться, scareware теряет главный канал доставки. Спам-фильтры в почте отсеивают фишинговые письма, через которые тоже распространяется scareware.

Регулярные обновления системы, браузера и всех программ закрывают уязвимости, через которые возможны drive-by загрузки — заражение без клика, просто при посещении заражённого сайта. Киберпреступники активно эксплуатируют устаревшее ПО. Включите автоматические обновления везде, где это возможно. Да, иногда обновления приносят баги, но риск заражения через старую дыру в безопасности намного выше.

Здоровый скептицизм должен стать привычкой. Если что-то выглядит слишком пугающе или слишком хорошо, чтобы быть правдой — скорее всего, так и есть. Внезапное сообщение о 50 вирусах на компьютере, который вчера работал нормально? Сомнительно. Предложение «почистить систему» от незнакомой компании? Пройдём мимо. Срочность — всегда признак манипуляции. Легитимные проблемы безопасности не решаются за 60 секунд, и настоящие специалисты не требуют немедленных решений.

Проверяйте источники. Перед установкой любого ПО — даже если оно рекомендовано в поисковой выдаче — зайдите на официальный сайт разработчика. Не качайте программы со случайных сайтов, торрентов, файлообменников. Да, официальная загрузка может быть платной, в то время как «бесплатная версия» доступна где-то в стороне. Но эта «бесплатная версия» может стоить куда дороже — украденных данных и заражённой системы.

Глобальный контекст: законодательство и меры регуляторов

Scareware привлекло внимание не только специалистов по безопасности, но и регуляторов. Федеральная торговая комиссия США активно преследует распространителей программ-пугал. В 2024 году FTC внесла поправки в Telemarketing Sales Rule, специально нацеленные на scareware-тактики: теперь запрещены звонки, инициированные через обманные всплывающие окна, и введены жёсткие требования к прозрачности в онлайн-сообщениях техподдержки.

Крупные судебные дела создают прецеденты. В 2008 году Microsoft и генеральный прокурор штата Вашингтон подали иск против Innovative Marketing Inc., создателей WinFixer, WinAntivirus и других scareware-продуктов. Активы компании заморозили, доменные имена изъяли. В 2019 году Office Depot и их партнёр Support.com выплатили $35 миллионов после расследования FTC — выяснилось, что они показывали клиентам фальшивое «сканирование» и продавали ненужные услуги. Дело Restoro и Reimage Cyprus в 2024–2025 годах — ещё один пример: $26 миллионов штрафа плюс $25,5 миллионов компенсаций жертвам.

Проблема в том, что значительная часть scareware-операций базируется за рубежом, часто в юрисдикциях с слабым правоприменением. По данным исследования 2017 года, 85% tech support scams велись из Индии, 7% — из США, 3% — из Коста-Рики. Международное сотрудничество в этой области развито слабо, что позволяет мошенникам действовать относительно безнаказанно. Иногда даже банки начинают действовать: высокий процент chargebacks (возвратов платежей) от жертв scareware заставляет платёжные системы закрывать мерчант-аккаунты мошеннических компаний.

Взгляд в будущее: эволюция угрозы

Программы-пугала не собираются исчезать. Наоборот, они эволюционируют вместе с технологиями. В 2024–2025 годах наблюдается интеграция искусственного интеллекта в scareware-кампании. Фишинговые письма стали убедительнее благодаря языковым моделям, способным имитировать стиль конкретных компаний или людей. Deepfake-технологии позволяют создавать поддельные видеообращения «руководителей» компаний или «представителей техподдержки». Голосовые клоны звучат как реальные сотрудники службы безопасности.

Мобильные платформы становятся новым фронтом. Android Defender и подобные scareware для смартфонов эксплуатируют тот факт, что многие пользователи менее осторожны на мобильных устройствах, чем на компьютерах. Браузеры смартфонов показывают всплывающие окна точно так же, как и десктопные версии, но на маленьком экране сложнее разглядеть признаки подделки.

Атаки через цепочки поставок — ещё одно направление развития. В 2024 году кампания Polyfill.io показала, как заражение популярного сервиса может затронуть 385 тысяч сайтов одновременно. Среди пострадавших оказались Warner Bros, Hulu, Mercedes-Benz. Если scareware внедряется в легитимный сервис, которому доверяют тысячи сайтов, масштаб атаки становится беспрецедентным.

SEO poisoning — манипуляция результатами поиска для продвижения вредоносных сайтов — тоже набирает обороты. Киберпреступники создают страницы, оптимизированные под популярные запросы вроде «скачать бесплатный антивирус» или «как удалить вирус». Эти страницы попадают в топ выдачи, а пользователи, кликающие по ним, получают scareware вместо помощи.

Заключение: спокойствие как главное оружие

Scareware процветает там, где есть паника. Его главная сила — не в технологической изощрённости, а в способности отключить критическое мышление жертвы. Поэтому самая эффективная защита — это спокойствие и понимание механизмов атаки.

Запомните простую истину: ни одна легитимная компания не будет требовать мгновенных действий через всплывающие окна. Microsoft не звонит с предупреждениями о вирусах. Google не блокирует ваш компьютер с требованием оплаты. Настоящие антивирусы не устраивают истерик с таймерами обратного отсчёта. Если видите что-то подобное — это обман, каким бы убедительным он ни казался.

Держите защиту актуальной, обновляйте софт, не кликайте на подозрительные ссылки, проверяйте источники — это базовая гигиена цифровой безопасности. Но главное — не давайте страху управлять вашими действиями. В следующий раз, когда экран взорвётся тревожными сообщениями, сделайте глубокий вдох, вспомните эту статью и спокойно закройте браузер. Ваши файлы никуда не денутся, а вот мошенники останутся ни с чем. Потому что программы-пугала работают только на тех, кто готов испугаться.