Отравление SEO: как вредоносные сайты оказываются на первых строчках поиска

Статья раскрывает, как работает отравление SEO, какие техники применяются и почему даже самые осторожные пользователи попадают в ловушку.

Отравление поисковой оптимизации (SEO Poisoning) и вредоносная реклама (malvertising) значительно участились, поскольку всё больше людей, чем когда-либо ранее, используют поисковые системы. SEO-отравление затрагивает как частных лиц, так и организации, однако многие не осознают угрозы безопасности, которую оно представляет.

В этой статье будет рассмотрено SEO-отравление: принцип его работы, механизмы обнаружения и предотвращения, а также стратегии минимизации последствий.

Определение SEO-отравления

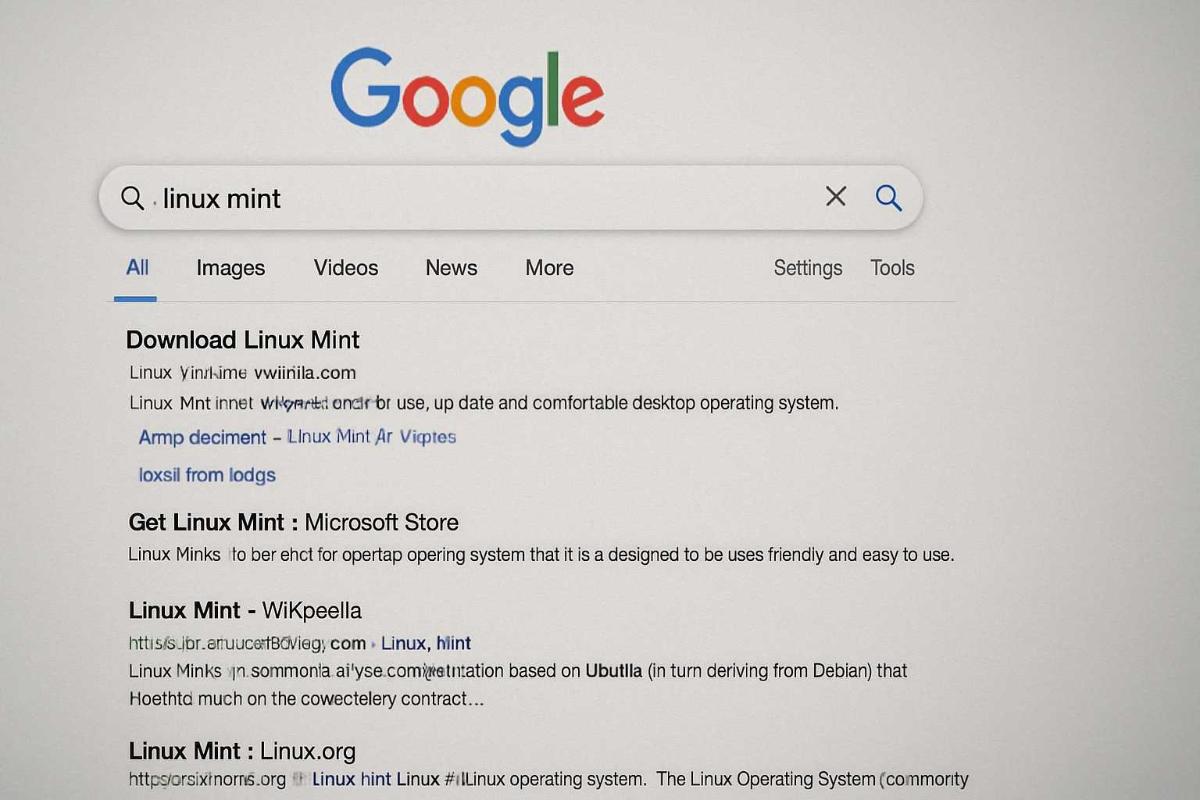

SEO-отравление — это метод, используемый злоумышленниками для повышения видимости своих вредоносных веб-сайтов, делая их более правдоподобными для пользователей. SEO-отравление обманывает человеческое восприятие, эксплуатируя убеждение, что результаты в верхней части выдачи являются наиболее достоверными. Этот метод особенно эффективен, когда пользователи не проверяют внимательно найденные ссылки. Последствиями могут стать кража учетных данных, заражение вредоносным ПО и финансовые потери.

Злоумышленники также применяют целенаправленные формы SEO-отравления, такие как spear-фишинг, для атак на конкретные группы пользователей, например, ИТ-администраторов. Такая техника позволяет настраивать атаки под целевую аудиторию, что усложняет их обнаружение и блокировку.

Как работает SEO-отравление

Злоумышленники используют различные методы для реализации SEO-отравления. Один из распространенных подходов — тайпсквоттинг (typosquatting), который нацелен на пользователей, допускающих опечатки при вводе адреса сайта или кликающих на ссылки с ошибками в URL. Для этого злоумышленники регистрируют доменные имена, похожие на легитимные.

Пример: Пользователь ищет TeamViewer (программу для удаленного подключения к компьютерам), вводя в поисковую строку «team viewer». Не проверив URL первой ссылки, он может перейти на поддельный сайт, где ему предложат загрузить файлы, зараженные вредоносным ПО.

Домены, зарегистрированные через типосквоттинг, часто занимают верхние позиции в результатах поиска, что повышает вероятность их посещения.

Чёрная поисковая оптимизация (Black Hat SEO)

Black Hat SEO — это неэтичные методы, используемые владельцами сайтов для искусственного повышения позиций в поисковой выдаче. К ним относятся:

-

Набивка ключевых слов (keyword stuffing): Наполнение текста веб-страниц, метатегов или других разделов сайта нерелевантными ключевыми словами с целью обмана алгоритмов поисковых систем.

-

Клоакинг (cloaking): Показ поисковым роботам контента, отличного от того, который видят пользователи при переходе по ссылке. Это позволяет манипулировать ранжированием, демонстрируя роботам оптимизированный контент, а пользователям — вредоносный или бесполезный.

-

Искусственное повышение кликабельности: Использование ботов или реальных людей для генерации ложных переходов по целевым ключевым словам, что увеличивает позиции сайта в выдаче.

-

Создание приватных ссылочных сетей: Объединение несвязанных между собой сайтов в сеть взаимных ссылок, ведущих на основной ресурс. Это имитирует естественное наращивание ссылочной массы для искусственного роста авторитета сайта.

Известные кампании SEO-отравления

Многие хакеры выполняют атаки SEO-отравления в рамках следующих кампаний:

- Gootloader: использует SEO-отравление и использует видимые наложения для обмана целей.

- BATLoader: кампании по отравлению SEO могут использовать BATLoader для отправки целей на поддельные доски объявлений.

- Solarmarker: Попытки обманом заставить удаленных работников загрузить поддельные PDF-документы.

Поддельные установщики и SEO-отравление остаются популярными инструментами киберпреступников. Например, в некоторых инцидентах фигурировали фейковые установщики для OBS Studio и Notepad++, которые загружали вредоносное ПО для кражи конфиденциальной информации и криптовалюты.

Дополнения в цепочке атак

- Эксплуатация трендов: Использование событий вроде налогового сезона или выборов для создания контента с популярными ключевыми словами (например, «упрощенная подача налоговой декларации»).

- Динамическая подмена контента: Сайты определяют, является ли посетитель поисковым ботом или пользователем, и показывают разный контент (ботам — оптимизированный, пользователям — вредоносный).

Как обнаружить SEO-отравление

Обнаружение SEO-отравления может быть сложной задачей, но организации могут подготовиться, внедрив следующие меры:

-

Инструменты мониторинга цифровых рисков (Digital Risk Monitoring, DRM): Эти системы выявляют домены-подделки, созданные через типосквоттинг, и немедленно уведомляют команду безопасности, предоставляя данные о владельце домена.

-

Индикаторы компрометации (Indicators of Compromise, IOC): Списки подозрительных URL помогают выявлять аномальное поведение сайтов, фишинговые попытки, неожиданные изменения трафика или подозрительный контент. Такие списки используются для блокировки или мониторинга угроз.

-

Решения класса EDR (Endpoint Detection and Response): Эти инструменты отслеживают историю действий пользователей, записывают данные клиентов и проводят анализ для выявления точек проникновения вредоносных файлов. В случае атаки EDR позволяет провести расследование и определить источник угрозы.

-

Анализ поведения пользователей: Резкий рост bounce rate (отказов) на сайте может указывать на подмену контента.

-

Мониторинг ZIP-архивов: Попытки запуска приложений из распакованных архивов — частый признак малвари, доставленной через SEO-отравление.

-

Сопоставление поисковых запросов и имен файлов: Например, файл declaration-of-independence-1776-pdf.exe после запроса «Декларация независимости 1776 PDF».

Как предотвратить SEO-отравление

Помимо мониторинга, организации могут предпринять активные шаги:

-

Обучение и повышение осведомленности: Регулярные тренинги по безопасному веб-сёрфингу, распознаванию фишинга и правилам использования защитных инструментов снижают риск попадания сотрудников на вредоносные сайты.

-

Усиление внутренней безопасности: Блокировка известных опасных сайтов, своевременное обновление ПО и строгая фильтрация веб-трафика минимизируют шансы посещения вредоносных ресурсов.

-

Отслеживание аномалий в SEO: Регулярная передача данных о подозрительных изменениях в поисковой выдаче (например, резкий рост позиций неизвестных сайтов) позволяет команде безопасности быстро реагировать на манипуляции.

-

Использование WAF для блокировки подозрительного трафика.

Заключение

SEO-отравление превратилось в одну из самых изощрённых и незаметных форм цифрового обмана. Оно опирается не только на технические уязвимости, но и на особенности человеческого восприятия — доверие к результатам поисковой выдачи, спешку при выборе ссылок, иллюзию надёжности внешне «правильных» сайтов. Современные атаки становятся всё более целевыми, массовыми и замаскированными под легитимную активность. В этом контексте грань между информацией и манипуляцией всё больше размывается, превращая каждое поисковое действие в потенциальную точку входа угрозы.