Физическая безопасность дата-центров: как защитить серверы от самых простых атак

Всем привычно обсуждать DDoS и zero-day-уязвимости, но реальный мир продолжает напоминать: достаточно одной открытой двери, чтобы остановить бизнес. В 2024 году лишь в Европе было зафиксировано свыше 150 инцидентов, где простой физический доступ к стойке обернулся шифровкой данных или остановкой услуг на десятки часов. Ниже — глубокий, но «человеческий» разбор того, как превратить серверную в крепость, не скатываясь в паранойю и лишние траты.

Почему физическая защита так же важна, как кибербезопасность

«Железо не обманешь» — эту фразу любят повторять админы, когда спорят с разработчиками. По-своему она справедлива и для безопасности: брандмауэр отфильтрует пакеты, но не остановит техничного злоумышленника с кусачками. Gartner оценивает, что около 12 % незапланированных простоев связано именно с нарушениями физической защиты. Это могут быть случайные действия — уборщица, локально отключившая силовой удлинитель, или сознательная диверсия экс-сотрудника.

Тут работает принцип «наименьшего доверия», только примененный к доступу в здании. Сложно выкрасть данные, не имея доступа к дискам; а если диск можно попросту вытащить из стойки, никакой AES-256, вероятно, не спасет — злоумышленники смогут атаковать офлайн.

Наконец, физическая безопасность решает и другую головную боль: комплаенс. Банки не получат лицензию, если серверы доступны без двухфакторной верификации; провайдеры облака теряют клиентов, когда аудиторы видят недоработки на периметре. Деньги, репутация, лицензии — все упирается в двери, замки и камеры.

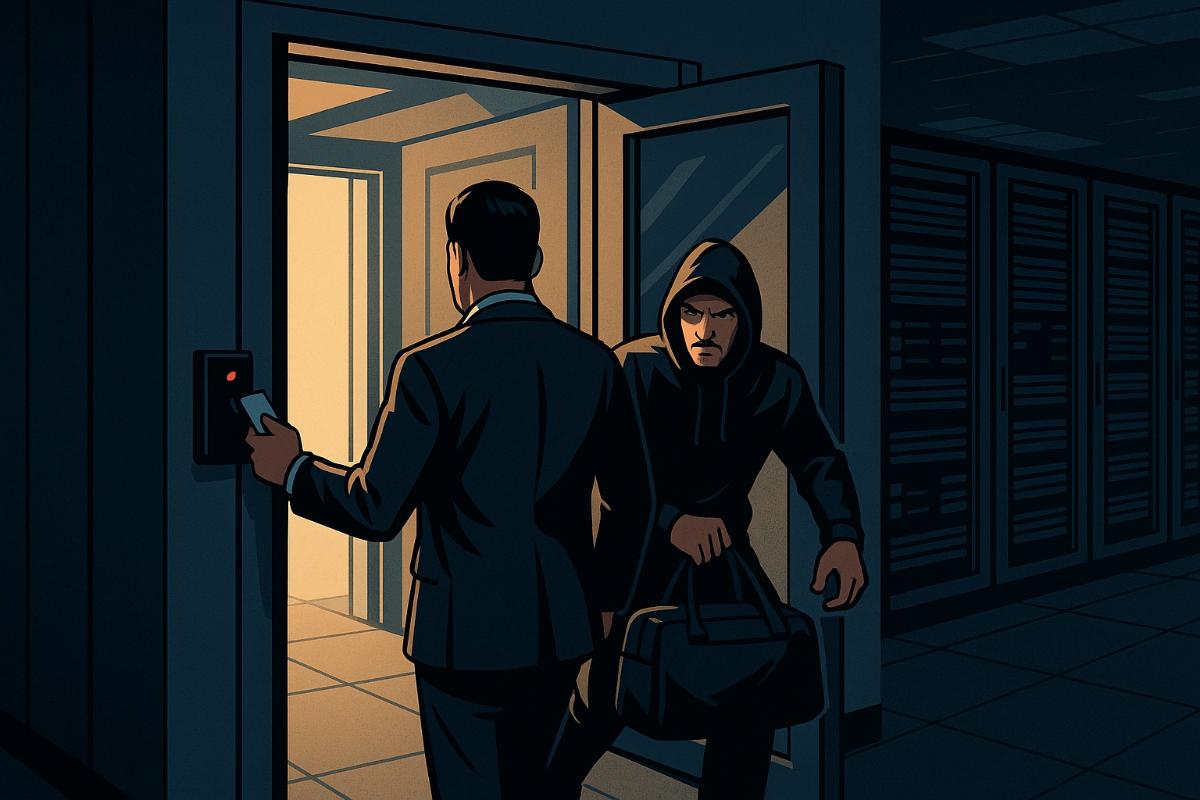

Картина угроз: кто и как может атаковать

Разобравшись, почему тема важна, логично сформулировать, кто нам угрожает. Скорее всего, это не голливудские хакеры в толстовках, а более «приземленные» персонажи.

- Случайные «бродяги». Клиент приехал поменять диск, потерялся, открыл не ту стойку — и оборвал сеть. Чаще всего именно такие инциденты остаются без камеры, потому что «никто же ничего плохого не хотел».

- Независимые злоумышленники. Скупка б/у «железа» в даркнете дает 5000 руб за свежий SSD. Для них сервера — просто дорогой металл.

- Инсайдеры. Уволенный инженер копил обиду полгода, а пропуск его забыли выключить. Такие истории всплывают в СМИ каждый год.

- Организованные группы. Их цель — промышленный шпионаж или вымогательство. Они изучают схемы питания, расписание охраны, могут подделать ключ-карту.

У каждой группы свои мотивы и техника. Понимание нюансов позволяет не тратить бюджет на пуленепробиваемые стекла там, где достаточно шлагбаума с охранником.

Выбор площадки: фундамент безопасности

Ошибки на старте стоят дороже всего: verhuis оборудования возможен, но ударит по карману и репутации. Локация влияет на угрозы природного и социального характера.

- Природные факторы. Карта FEMA показывает риск паводков, а сейсмология — частоту толчков даже там, где их «никогда не было».

- Инфраструктура. Две независимые электроподстанции и оптические кольца сокращают риск. В ЕС минимальный «золотой стандарт» — наличие хотя бы Tier III на линии питания.

- Социальная среда. Близость протестных площадей или криминальных «кварталов» увеличивает вероятность диверсии в разы, что показали события 2023 года во Франции.

При отборе участка полезно не лениться изучить градплан: через три года вокруг может вырасти торговый центр, который перекроет пожарным подъезд.

Периметр: первая линия обороны

Смысл периметра — дать охране время. Забор должен задерживать минимум на 120 секунд; этого хватает, чтобы тревожная группа прибежала из поста. Даже дешевый «колючий» козырек наверху удваивает время преодоления.

Подсветка критична: большинство попыток проникновения случается в ранние утренние часы (статистика ENISA). Светильники с равномерной заливкой и камерой-обзором минимизируют «темные пятна», куда злоумышленник мог бы спрятаться.

Для транспорта хороша аппроуч-дорожка — короткий тупик, куда заезд невозможен без шлагбаума. Возможность загнать грузовик к дверям без проверки — классическая ошибка недорогих складских ЦОД-ов.

Здание: пассивная броня и активные средства

Стены, двери и коридоры формируют «замки» разной прочности. В зоне хранения резервных копий нередко применяют двери FRBR 60 — выдерживают два часа атаки огнестрелом.

Шлюзовая система («ман-трап») популярна настолько, что поставщики делают компактные модули: один человек, один рюкзак. Плотность датчиков — вес, металл, биометрия — растет ежегодно. В 2025-м их уже интегрируют с ERP: система знает, на какой проект назначен специалист и пускает только к «его» стойкам.

Пример пассивной хитрости: коридоры-лабиринты. Гости проходят по маршруту с 90-градусными поворотами, теряя прямую видимость серверных дверей и камер. Это препятствует быстрой ориентации и съемке планов на смартфон.

Многоуровневый контроль доступа

Классика «карточка+PIN» морально устарела. Во многих ЦОД-ах теперь стандарт — тройное доказательство.

- RFID-метка: дешевле менять, а не перепрограммировать, если карточку украдут.

- Код: меняется супервайзером каждые 90 дней автоматически.

- Биометрия: венозная сетка ладони. Ложно-отрицательных меньше, чем у отпечатков.

Зональный принцип — залог конфиденциальности: даже если админ имеет «три ключа», он не войдет в хранилище бэкап-лент без заявки, заверенной Change-Advisory-Board.

Современный тренд — Just-in-Time Access. Время и место доступа жестко привязываются к тикету и одобряются руководителем в мобильном приложении. После истечения окна карточка блокируется сама, исключая «людской фактор».

Интеллектуальное видеонаблюдение и аналитика

AI-аналитика позволяет экономить штат: одна дежурная смена может наблюдать сотни камер, получая лишь «подозрительные» события. Распознавание номеров, классификация одежды (жилет охраны / гражданская одежда) и поиск оставленных объектов стали «коробочной» функцией большинства NVR.

Важно не только ставить камеры, но и тестировать сценарии:

• оператор должен за 10 секунд определить, что тревога ложная;

• если запись прерывается, охрана автоматически переводит PTZ-камеру в ручной режим;

Типовая ошибка — хранить архив на том же оборудовании, где крутятся сервисы клиентов. Сломался массив — нет ни сайта, ни видеодоказательств.

Датчики вторжений и управление инцидентами

На ограждения ставят вибрационные или оптические кабели — они реагируют на попытку перепилить сетку. В зале вдоль рядов идут инфракрасные шторки: пересек линию — получил тревогу.

Все события сходятся в PSIM/BMS. Там уже настраиваются playbook-и: отключить питание в ряду «C»? Заблокировать шлюзовую дверь «2»? Сообщить в Telegram-канал NOC? Утром следующего дня руководитель безопасности просматривает отчёт и подписывает, что причины ложных срабатываний устранены.

Инженерная безопасность: питание, охлаждение, пожаротушение

Физический пожар — самая частая катастрофа, но формат «потушили водой» неприемлем: электроника не любит H2O. Поэтому ставят инертные газы (IG-541, Novec 1230). За секунды кислород падает до 12-14 %, огонь гаснет, а люди могут дышать и эвакуироваться.

Сеть питания N+1 — минимум. Крупные hyperscale-площадки строят схему 2(N+1), где два независимых зала взаимно резервируют друг друга. Тест дизелей раз в неделю на 50 % нагрузки — обязательная рутина. В 2025-м появились дизели на хвоевых пеллетах: меньше выбросов и возможность автономии до 72 часов без подвоза топлива.

Утечки воды — скрытая угроза: микротрещина в холодильной трассе, и утром админ видит конденсат под стойкой. Чувствительные «канатные» сенсоры стелят под фальшпол, а сегодня их подключают к той же AI-аналитике: ПО прогнозирует, какую трассу пора обслужить, до того как начнёт капать.

Люди, политика и процедуры

По статистике ISACA, 70 % крупных инцидентов имеют «человеческий фактор». Меры против инсайдера:

• Pre-employment screening: проверка судимостей, долгов, поддельных дипломов.

• Двукратная аттестация: раз в три года, особенно у работников с root-доступом.

• Split knowledge: один техник физически подключает жгут, другой подтверждает в BMS.

Плюс ценная мелочь: культура «чужой бейдж». Любой сотрудник обязан остановить «потерявшегося» гостя без охраны. Нарушение карается так же, как сбой SLA.

Аудит и непрерывное улучшение

Аудит — не бумажная формальность. У «белых взломщиков» есть KPI: попасть в стойку или вынести диск. После теста заказчик получает отчет с фото, списком уязвимостей и расчетом времени, за которое атака была бы замечена.

Лучшие команды совмещают red team (взлом) и blue team (оборона) в «purple-days» — учениях, где каждый учится у оппонента. Эффективность защитных алгоритмов растет вдвое, а персонал перестает доверять «печенькам в коробках» без документов.

Стандарты и регуляторика

ISO/IEC 22237 в 2024-м окончательно заменил EN 50600. Он делит безопасность на Availability, Security, Energy Efficiency, что удобно для сцепления с ESG-метриками.

Финансовому сектору в России и СНГ добавился ГОСТ Р 57580-2023: требования к защите платежных систем. Для международных операторов актуален EU DORA — цифровая устойчивость, где физическая безопасность сервера сопоставима с киберустойчивостью.

Современные тенденции

Модульные цоды. Контейнер на 500 кВт-ч можно развернуть за 90 дней, увезти на другой объект — за 72 часа. Но модуль менее защищен: тонкие стены, удаленность от центральной охраны. Решают вопрос комплексные датчики движения и лазерный сканер периметра.

ИИ-аналитика. Системы типа Genetec Security Center уже анализируют перегрев стоек и резкий скачок влажности в одном дашборде: администратор видит «корреляцию событий» вместо 200 алертов.

Беспилотные патрули. Роботы-«собаки» обходят периметр ночью, транслируя 4K-видео. Операторы получают план-маршрут и лог проникновений в GIS-модуле.

SMR-реакторы. Малые ядерные установки (20-50 МВт) станут альтернативой дизеля, давая год автономии. По сценариям NIST, периферийные ЦОД-ы на SMR смогут работать неделями без внешних сетей.

Ошибки при проектировании: на что часто не хватает бюджета

1. Один рубильник на всю залу. Инцидент в Лионе (март 2024): отключение питания для замены АВР погасило 400+ стоек сразу. Делите зал на модульные секции.

2. Мульти-тенант без «белых коридоров». Кабель-менеджмент разный, корзины переполняются, пожарная инспекция выписывает штраф — клиенты уходят.

3. Непроверенный подрядчик по вентиляции. Забыли убрать инструменты — инструмент упал на магистраль 48 В, короткое замыкание — ложное тушение газом — 2 млн € потерь.

Практика показывает: сэкономленные 5 % CAPEX на these мелочах возвращаются штрафами и убытками в пять-семь крат.

Кейсы реальных инцидентов

OVHcloud, Страсбург, 2021

Пожар начался в A-здании старого поколения. Причина — короткое в UPS. Огнезащита стен оказалась не рассчитана на температуру в 1200 °C. Полностью сгорело 12 000 серверов. Урок: стенды с новой батарейной технологией (LiFePO4) требуют иной класс огнестойкости.

Manchester Data Vault, 2023

Экс-сотрудник не сдал смарт-карту, зашел ночью и форматировал RAID-массива клиента. ИТ-компания потеряла данные CRM на 5 лет. Урок: автоматическая блокировка пропуска при увольнении + «ночной режим» доступа только под видеоконтроль.

contDC-East, Германия, 2024

Группа «металлистов» вывезла 40 м медного кабеля через незакрытую грузовую рампу. Охранник спал. Потерялась резервная линия питания. Итог — простой 6 часов и штраф SLA. Урок: датчики движения и весовой контроль в рампе.

Экономика безопасности: сколько стоит «спать спокойно»

Затраты удобно делить по CAPEX и OPEX. Пример проекта на 1 МВт в Нидерландах:

- Периметр и ворота: 50 тыс € (CAPEX), 4 тыс €/год обслуживание.

- Шлюз-«ман-трап»: 80 тыс € + 2 тыс €/год.

- Камеры и NVR: 120 тыс € + 5 тыс €/год хостинг архива.

- Интеграция BMS/PSIM: 60 тыс €, поддержка 3 тыс €/год.

Годовые OPEX обычно составляют 6–8 % от капитальных затрат. Если SLA штрафы начинаются с 10 тыс € за час простоя, то «страховой» эффект очевиден: окупаемость 2–3 года.

Контроль подрядчиков и гостей

Даже лучшая система бессильна, если подрядчик электрики записывает коды в блокнот. Что помогает:

- EMEA-правило двух ковриков. Подрядчик кладет инструменты только на выделенный коврик; второй коврик — под демонтируемое оборудование. Любой найденный предмет вне коврика фиксируется камерой как нарушение.

- Слепые зоны времени. Работы с открытием пола — нервы: задымление мелкодисперсной пылью бьет датчики. Введя «окно обслуживания» в 02:00–05:00, можно не нарушать работу клиентов.

- GPS-чек-ин. Бейдж подрядчика пикает каждые 10 мин. Нет сигнала — тревога. Метод спасает от «ушел в курилку и оставил дверь распахнутой».

Чек-лист для быстрого старта

Если бюджет ограничен, а защиту усилить надо «вчера», пройдите следующие пункты:

- Заведите отдельный журнал выдачи кабелей — металл нынче дорог.

- Настройте камеру «шлюз-с-верхним-видом»: видно ли, что человек держит дверь для «попутчика».

- Сделайте пятиминутное видео-обучение о «чужом бейдже» и пришлите всем подрядчикам.

- Тестируйте дизели под нагрузкой хотя бы на 30 % и табелируйте показания.

- Разбейте зал по питанию: один рубильник — одна четверть стойки, не весь зал.

Часто задаваемые вопросы

Нужно ли ставить биометрию, если уже есть карточки и PIN?

Рекомендуется: карточку можно украсть, PIN подсмотреть, а сочетание двух факторов без биометрии все еще уязвимо для «социальной инженерии».

Сколько хранить видеозаписи?

Лучше 90 дней: хватает на аудит и расследование спорных инцидентов. Некоторые банки требуют 180 дней.

Можно ли обойтись без дорогих газовых систем и тушить водой?

Вода убивает электронику. Даже мелкое затопление приводит к коррозии разъемов за сутки. Газ окупается, когда вы считаете возможный простой и замену плат.

Заключение

Физическая безопасность — это баланс между паранойей и халатностью. Не обязательно строить бункер: часто достаточно дисциплины, камеры и замка, чтобы нейтрализовать 80 % бытовых угроз. Начните с чек-листа, вставьте защиту в бюджеты, воспитайте культуру «zero trust» у персонала — и спите спокойно не только вы, но и ваши клиенты.