28 стран заражены за часы — пока во всём мире лежал AWS, ботнет ShadowV2 молча захватил планету через IoT-устройства

Вырастить преступную инфраструктуру на фоне массового хаоса оказалось довольно просто.

Во время масштабного сбоя Amazon Web Services, который в октябре парализовал работу множества онлайн-сервисов, исследователи FortiGuard Labs заметили параллельный всплеск подозрительной активности. Пока крупные сайты оставались недоступны, в сети внезапно возник новый вариант ботнета Mirai, получивший название ShadowV2. По оценке специалистов, его кратковременное появление выглядело скорее как пробный запуск — попытка проверить, насколько быстро удастся сформировать распределённую сеть заражённых устройств на фоне общего технологического хаоса.

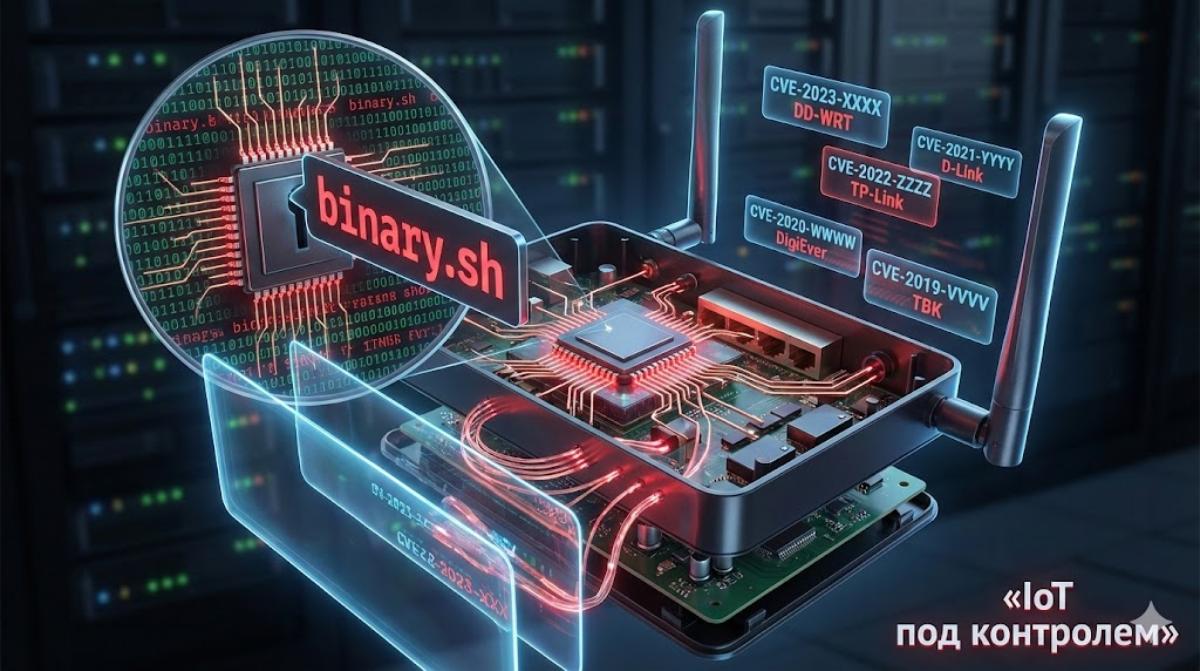

Этот вариант, как и классическая версия Mirai, нацелен на IoT-оборудование: бытовые маршрутизаторы, камеры наблюдения, сетевые регистраторы и прочие устройства, которые редко получают обновления и легко становятся «зомби» при удачном подборе уязвимости. После компрометации такие приборы превращаются в управляемые узлы, выполняющие команды оператора — от простого обмена сигналами до генерации трафика для мощных DDoS-атак. ShadowV2 функционирует аналогично: злоумышленники использовали набор эксплойтов, чтобы загрузить на устройство скрипт binary.sh, который затем скачивал вредоносные бинарники с сервера 81[.]88[.]18[.]108. В файлах прослеживается строка ShadowV2 Build v1.0.0 IoT version — вероятно, речь идёт о первой редакции, ориентированной именно на физические приборы, а не только на облачные инстансы.

Перечень эксплуатируемых уязвимостей оказался весьма широким и охватывал оборудование разных брендов. Среди них проблемы в прошивках DD-WRT (CVE-2009-2765), D-Link (CVE-2020-25506, CVE-2022-37055, CVE-2024-10914, CVE-2024-10915), DigiEver (CVE-2023-52163), TBK (CVE-2024-3721) и TP-Link (CVE-2024-53375). Такой набор позволил ботнету быстро охватывать разнородные устройства и проникать в сети компаний из совершенно разных отраслей.

По данным Fortinet, «пробный прогон» ShadowV2 затронул организации, работающие в технологическом секторе, ритейле, гостиничном бизнесе, производстве, телеком-индустрии, госструктурах, сфере образования, а также среди провайдеров управляемых сервисов. Заражения были зафиксированы в 28 странах: от Канады и США до Японии, Австралии, стран Европы, Ближнего Востока, Южной Африки, России и Китая. Точное число устройств пока не раскрывается — аналитики пообещали представить дополнительные данные позже.

Сам ботнет по структуре напоминает вариант Mirai под названием LZRD: он также использует конфиг с шифрованием XOR, подключается к командному центру и способен выполнять команды по созданию DDoS-нагрузки. Однако нынешний всплеск длился недолго — ровно столько, сколько продолжалась авария AWS. По завершении инцидента активность исчезла так же быстро, как и появилась.

В Fortinet напоминают, что именно из таких сетей впоследствии вырастают огромные ботнеты, участвующие в рекордных атаках. Примечательно, что вскоре после появления ShadowV2 Microsoft сообщила о крупнейшей на сегодняшний день облачной DDoS-нагрузке: на Azure обрушился поток 15,72 Тбит/с, сформированный ботнетом Aisuru. Защитные механизмы поглотили почти 3,64 миллиарда пакетов в секунду, и клиенты не заметили перебоев, но сама цифра демонстрирует, как быстро растёт масштаб подобных операций.

Исследователи опубликовали полный список индикаторов компрометации, которые помогут администраторам выявить заражённые узлы. Они подчёркивают, что эпизод с ShadowV2 — ещё одно напоминание: IoT-устройства без обновлений и контроля становятся уязвимыми точками, превращая локальные сети в удобные площадки для экспериментов злоумышленников. Как отмечает аналитик Винсент Ли, «ShadowV2 наглядно показывает, что оборудование интернета вещей по-прежнему остаётся слабым местом в глобальной системе безопасности».