Почему устройства IoT участвуют в атаках DDoS? Как эти атаки выполняются и к каким последствиям это приводит? Возможно ли защитить подключенные устройства и веб-приложения в корпоративной сети в Интернете эпохи IoT? Попробуем ответить на эти вопросы.

Распределенный отказ в обслуживании (DDoS) — атака, направленная на бомбардировку веб — серверов, сетевой инфраструктуры, а также трафика приложений из нескольких ресурсов, тем самым веб — сайты и приложения становятся медленными или даже совсем недоступными.

Сегодня более 30 процентов всех зарегистрированных случаев простоя вызваны DDoS-атаками. В глобальном масштабе ежедневно регистрируются две тысячи DDoS-атак. Средняя атака DDoS стоит крупной компании 250 тысяч долларов в час.

Недавний всплеск числа (до 91 процента между 1 и 3 кварталами в 2017 году) и тяжести таких атак объясняется более широким внедрением решений Internet of Things. Gartner считает, что установленная база IoT достигнет 20,4 млрд. единиц в 2020 году; почти 40 процентов этих устройств будут использоваться предприятиями.

Табл.1 Общее количество установленных IoT в (миллиардов штук)

| Категория | 2017 | 2018 | 2020 |

| Пользователи | 5.2 | 7 | 12.8 |

| Бизнес | 1.2 | 1.4 | 7.6 |

| Всего | 6.4 | 8.4 | 20.4 |

Что делает IoT-устройства особенно уязвимыми для хакерских атак?

Встроенные системы и прошивки (C / C ++, LUA, Linux) работают на подключенных гаджетах, обеспечивая связь между устройствами и данными, которые считаются ахиллесовой пятой IoT — в основном из-за ограниченных возможностей обновления и исправления, вызванных плохим выбором аппаратного дизайна IoT.

Даже устройства, поддерживающие последнюю версию операционной системы после выпуска, вскоре станут уязвимыми, если они не запрограммированы на автоматическое обновление прошивки, например Amazon Echo. Это, однако, не гарантирует абсолютную защиту от вредоносных атак, поскольку некоторые вредоносные программы устойчивы к перезагрузке устройства.

Кроме того, как предприятия, так и обычные потребители не знают об угрозах безопасности IoT и продолжают использовать пароли по умолчанию, установленные производителем устройства (по крайней мере, 15 процентов пользователей поступают именно так) или выбирают самые популярные учетные данные, такие как admin / admin и user / 12345. Согласно Positive Technologies, для совместного управления 10% всех подключенных гаджетов в мире достаточно знать пять самых популярных комбинаций имени и пароля. Например, команда, стоявшая за атакой Mirai, использовала список из 62 обычных паролей, чтобы успешно взломать более 150 тысяч потребительских устройств, включая детские мониторы, маршрутизаторы Wi-Fi и IP-камеры.

Производители чипов не делают нашу жизнь проще. Уязвимости Intel Meltdown и Spectre повлияли на большинство оборудования, производимого компанией с 1995 года.

Как выполняются DDoS-атаки?

Не все устройства IoT становятся целью хакеров — небольшие гаджеты, такие как датчики и реле, которые работают с небольшим количеством данных, используют зашифрованные протоколы связи, такие как Z-Wave и Zigbee, и часто требуют объединения NFC-подобных соединений в Smart Home или система управления зданием не может быть использована в беспроводной сети. Целью злоумышленников становятся устройства, которые подключаются напрямую к Интернету и имеют выделенные IP-адреса. Именно они представляют реальную угрозу.

Типичная атака DDoS, связанная с IoT, осуществляется ботнетом — сетью подключенных устройств, которые были скомпрометированы с помощью фишинговых, «malvertising» и атак с угадыванием пароля.

Во время процесса программа Command and Control (CNC) просматривает IP-адреса устройств, находящихся в Интернете, обнаруживает плохо защищенные гаджеты и заражает их вредоносными программами, необходимыми для выполнения атаки. Таким образом, взломанный гаджет становится ботом, ожидающим дальнейших инструкций, и владельцы устройств даже не знают об этом, если они не отслеживают сетевой трафик с помощью инструментов, таких как Wireshark.

Он может работать на холостом ходу в течение нескольких часов, дней или даже месяцев до того, как ботнет достигнет желаемого размера; затем гаджет вызывается в действие. Боты подавляют своих жертв потоками HTTP или DNS и UDP или спамом.

Достаточно 300 Гбит / с, чтобы сбить большинство веб-сайтов, на которых не используются инструменты смягчения DDoS. В случае атаки бот-сети Mirai 2016, нацеленной на серверы Dyn и влияющей на производительность и доступность таких веб-сайтов, как Netflix, Reddit и Twitter, объемы трафика достигли отметки 620 Гбит / с.

Почему мы все должны осознавать важность атак DDoS

Атаки на основе IoT продолжают развиваться

Hajime, ботнет, в два раза превышающий размер Mirai, который появился в начале 2017 года, был разработан для поддержки пяти различных платформ имитировал приемлемое поведение человека. Reaper, его преемник, научился одновременно использовать девять документированных уязвимостей устройства IoT вместо того, чтобы просто угадывать пароли. Что произойдет, если хакеры решат совместить вредоносное ПО для IoT с некоторыми возможностями машинного обучения?

Расходы из-за простоя растут

Согласно 13-му ежегодному докладу Worldwide Infrastructure Security от NETSCOUT Arbor, количество предпринимателей, которые оценили стоимость простоя в $ 501-1 тыс. в минуту в 2017 году, выросло на 60 процентов по сравнению с предыдущим годом. Помимо прямых финансовых потерь, атаки DDoS могут оказать продолжительное влияние на репутацию компании, что подтверждают 57 процентов респондентов.

Атаки DDoS могут привести к непреодолимым последствиям.

Одно дело — нести убытки из-за простоя веб-сайта, вызванного атакой бот-сети; совсем другое — потерять контроль над ИТ-системой.

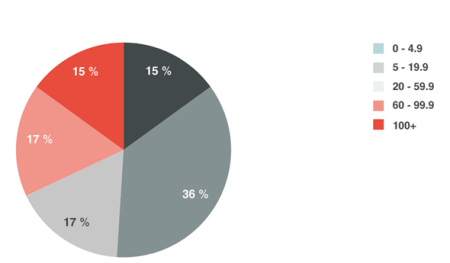

Рисунок 1 Цена DDoS-атаки в тысячах долларов

Рекомендации по защите ИТ-инфраструктур в эпоху IoT

Защита от DDoS и других типов кибератак начинается с понимания сложности современных угроз безопасности. Интернет Вещей представил новые проблемы безопасности для обоих предприятий, которые делают связанные гаджеты частью своих ИТ-инфраструктур и компаний, которые управляют всеми видами веб-решений, включая корпоративные веб-сайты, CRM-системы и настраиваемые социальные сетевые решения.

Следуя этим общим, но эффективным, советам, вы сможете значительно снизить риски безопасности, связанные с IoT, и обеспечить безопасность ИТ-инфраструктуры:

- Никогда не забывайте переустанавливать пароли по умолчанию и обновлять прошивку. Использование паролей устройств IoT по умолчанию является основной причиной, по которой произошла атака Mirai. 47% ИТ-отделов добавили новые подключенные гаджеты в свои корпоративные сети, не изменяя пароли, установленные производителями устройств. Если вы перейдете в интерфейс управления и обнаружите, что пароли по умолчанию не могут быть изменены, не стесняйтесь удалять гаджеты из корпоративной сети, а лучше вообще не приобретать такие устройства. То же самое касается обновлений прошивки, которые должны выполняться автоматически или, по крайней мере, требуют небольшого надзора со стороны ИТ-команды.

- Не выставляйте устройства напрямую в Интернет — решения IoT, которые обрабатывают большие объемы данных и, следовательно, требуют высокоскоростной полосы пропускания — например, камеры видеонаблюдения, которые составляют большую часть армии бота Mirai, — всегда должны быть защищены брандмауэром. Кроме того, вы можете использовать сторонний порт и решения сканирования трафика, такие как BullGuard, чтобы определить, публично ли открыт IP-адрес и обнаружить устройства с открытыми портами.

- Работа с надежными поставщиками IoT. Наиболее известные уязвимости устройства IoT, в том числе неправильное использование механизмов аутентификации и авторизации, отсутствие шифрования транспортного уровня и проблемы с исправлением прошивки, обусловлены плохими решениями, принятыми в ходе разработки программного обеспечения Internet of Things , Если вы рассматриваете возможность внедрения стороннего или настраиваемого подключенного решения на рабочем месте, обязательно обратитесь к компаниям с проверенной репутацией в разработке решений IoT.

- Укрепление безопасностью веб-приложений . Плохая новость об атаках, вызванных IoT-атак, заключается в том, что любая компания или физическое лицо, независимо от того, используют ли они решения IoT для деловых целей или нет, могут легко попасть под огонь. Существует несколько способов защиты ваших веб-приложений от бот-сетей IoT. Во-первых, вы можете реализовать решение VPN для маскировки своего веб-трафика. Во-вторых, используйте безопасные готовые плагины CMS и другие программные компоненты с открытым исходным кодом без документированных уязвимостей безопасности. И, наконец, вы никогда не должны идти на компромисс по обеспечению качества.