От VPN до спутников Starlink. Банковские мошенники за два года создали неуловимую систему обналичивания

Как банки ловят мошенников, даже когда GPS врёт.

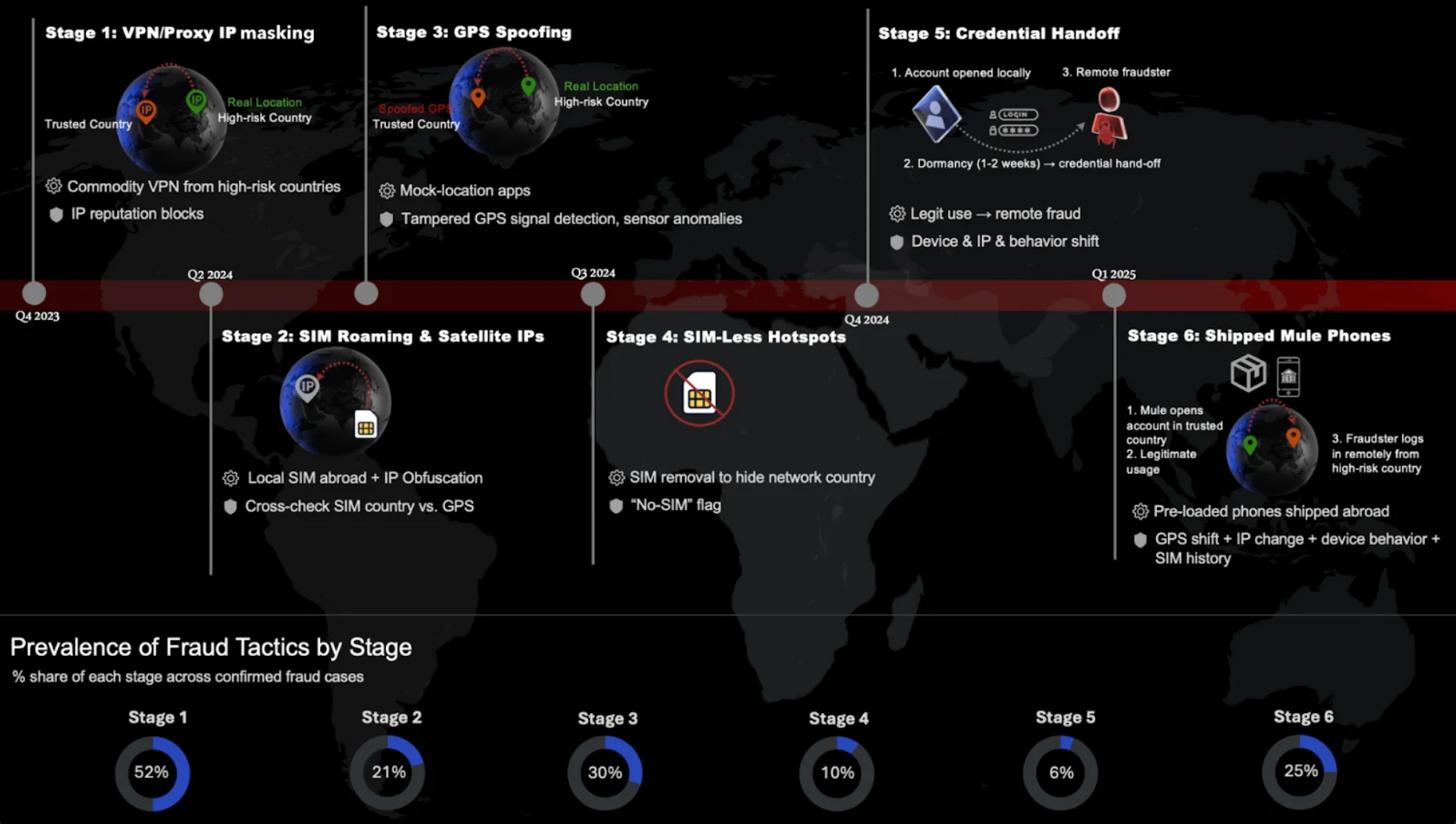

За последние два года банковский сектор Ближнего Востока, Турции и Африки столкнулся с заметной эволюцией схем обналичивания через так называемых «мулов». По данным Group-IB, собранным на основе более 200 миллионов мобильных сессий и тысяч расследований, мошенники постепенно перешли от простых маскировок IP-адресов к многоуровневым операциям с использованием спутниковых терминалов Starlink, поддельных GPS-координат, обхода SIM-идентификации и даже пересылки подготовленных смартфонов через границу.

Изначально злоумышленники ограничивались базовыми методами — VPN и прокси-серверами. Однако жёсткие регуляторные барьеры в странах Персидского залива быстро сделали этот инструмент бесполезным: соединения из хостингов и анонимайзеров блокировались автоматически. Тогда на смену пришли новые обходные пути. Одним из них стало использование SIM-карт и eSIM, зарегистрированных в целевых странах, а также спутниковых станций Starlink, которые подменяли исходные IP. Хотя внешне такие подключения выглядели легитимно, проверка GPS и данных мобильных операторов показывала географические несоответствия, и это стало основой для выявления кампаний.

Дальше последовала волна подделки геолокации на смартфонах. Обязательное предоставление доступа к GPS при входе в банковские приложения ранее было надёжным барьером, но в 2024 году банды научились подменять координаты как на Android, так и на iOS. Особенно выделялась сирийско-турецкая сеть, которая с помощью GPS-спуфинга и поддельных SIM-карт массово открывала счета для последующего отмывания, включая каналы с признаками финансирования экстремизма. Защита со стороны банков опиралась на SDK Group-IB, способный выявлять аномалии GPS и несовпадения с данными устройств.

Когда сопоставление GPS и SIM-идентификаторов стало мешать, в ход пошёл новый трюк — работа на смартфонах без SIM-карт, подключённых по Wi-Fi через роутеры или раздачу интернета с других устройств. Параллельно сформировалась более сложная схема: найм «первого слоя» исполнителей в целевых странах. Эти люди открывали счета на своё имя, проходили KYC и в течение некоторого времени пользовались ими честно, чтобы создать «историю доверия». После этого логины передавались операторам за рубежом, которые запускали транзакции. Для большей правдоподобности такие операции стали маскировать под деловые проекты, инвестиционные соглашения или торговые сделки.

Следующий этап в эволюции схем обналичивания оказался особенно изощрённым — пересылка заранее подготовленных устройств. В доверенных странах «первослойные» мулы открывали счёт на своё имя, проходили все формальности и в течение некоторого времени пользовались им корректно, чтобы выстроить репутацию. После этого смартфон с активированной учётной записью отправлялся за границу, где им начинал пользоваться совсем другой человек. С точки зрения банка это выглядело как вход с того же самого устройства, без признаков смены клиента.

Однако несостыковки выдавали такие манипуляции: GPS внезапно фиксировал появление телефона в другой стране, в системе отмечались транзакции из банкоматов за пределами исходной юрисдикции, резко менялись параметры сети и SIM-карты. Наиболее показательными оказывались поведенческие метрики: скорость свайпов, характер прикосновений, время активности и даже угол, под которым держали телефон. Анализ таких биометрических особенностей позволял отличить первоначального владельца от нового пользователя, несмотря на сохранение всех технических идентификаторов.

Не менее опасной стала тенденция, при которой жертвы сами невольно превращались в участников схемы. Сначала мошенники переводили средства на счёт случайного клиента, после чего выходили с ним на связь, представляясь сотрудниками банка или официальной организации. Под предлогом «ошибочного перевода» человека убеждали переслать деньги дальше или предоставить доступ к аккаунту. Таким образом, добросовестный пользователь, не подозревая подвоха, становился промежуточным звеном в цепочке отмывания.

Для банков подобные сценарии крайне сложны в обнаружении: клиент выглядит абсолютно легитимным, не демонстрирует признаков мошеннического поведения, а операции внешне соответствуют стандартным переводам. Тем не менее расследования показывают, что выявить такие схемы всё же возможно — через анализ нетипичных маршрутов транзакций, несоответствие привычных паттернов действий и сигналы о несогласованности между устройством и аккаунтом.

Хронология развития тактики мошенничества с использованием «мулов» (Group-IB)

Все эти изменения показывают, что мошенничество в META-регионе перестало быть исключительно цифровым и всё больше уходит в гибридный формат, где онлайн-технологии сочетаются с физической логистикой, кадровым наймом и социальной инженерией. В качестве противодействия Group-IB рекомендует объединять IP-аналитику, контроль геолокации, проверку целостности устройств и поведенческие модели в единую систему, а также готовиться к новому витку угроз — использованию генеративного ИИ и дипфейков для подделки документов и KYC-видео.