ん – символ, который переписал правила кибербезопасности

Как обычная буква из японского алфавита превращает любой сайт в ловушку.

Злоумышленники начали использовать необычный приём для маскировки фишинговых ссылок, делая их похожими на адреса Booking.com. В новой кампании рассылки вредоносных программ применяется символ японской азбуки хирагана «ん» (U+3093). В некоторых шрифтах и интерфейсах он визуально напоминает косую черту, из-за чего URL выглядит как нормальный путь на сайте, хотя на самом деле ведёт на поддельный домен.

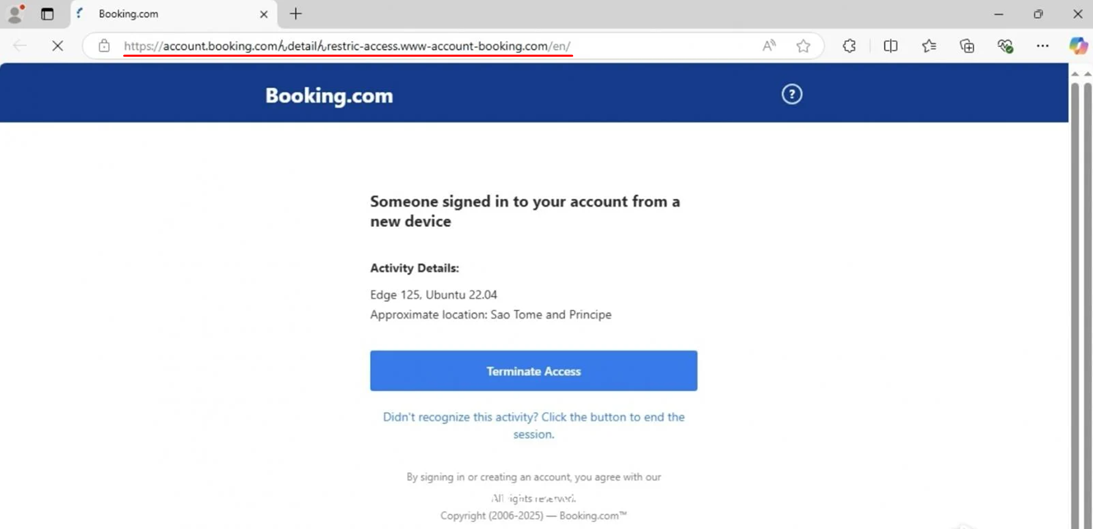

Исследователь JAMESWT обнаружил, что в рассылке фишинговых писем ссылка внешне выглядит как

https://admin.booking.com/hotel/hoteladmin/..., однако на самом деле направляет пользователя на адрес вида https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/.

Всё, что идёт до «www-account-booking[.]com», — лишь поддомен, имитирующий структуру настоящего сайта. Реальный же зарегистрированный домен принадлежит атакующим. При переходе жертва в итоге попадает на страницу www-account-booking[.]com/c.php?a=0, откуда загружается вредоносный MSI-файл с CDN-узла updatessoftware.b-cdn[.]net.

По данным анализа на MalwareBazaar и ANY.RUN, установщик разворачивает дополнительные компоненты — вероятно, инфостилеры или средства удалённого доступа.

Техника основана на использовании гомоглифов — символов, похожих на другие, но относящихся к иным алфавитам или наборам Unicode. Такие символы нередко применяются в гомограф-атаках и фишинге. Примером может служить кириллическая «О» (U+041E), почти неотличимая от латинской «O» (U+004F). Несмотря на то, что разработчики браузеров и сервисов добавляют защиту от подобных подмен, атаки продолжают появляться.

Booking.com не впервые становится приманкой для фишинга. В марте Microsoft Threat Intelligence предупреждала о рассылках, маскирующихся под сервис бронирования и использующих методику ClickFix для заражения компьютеров сотрудников гостиниц. А в апреле об аналогичной схеме рассказывали исследователи из Malwarebytes.

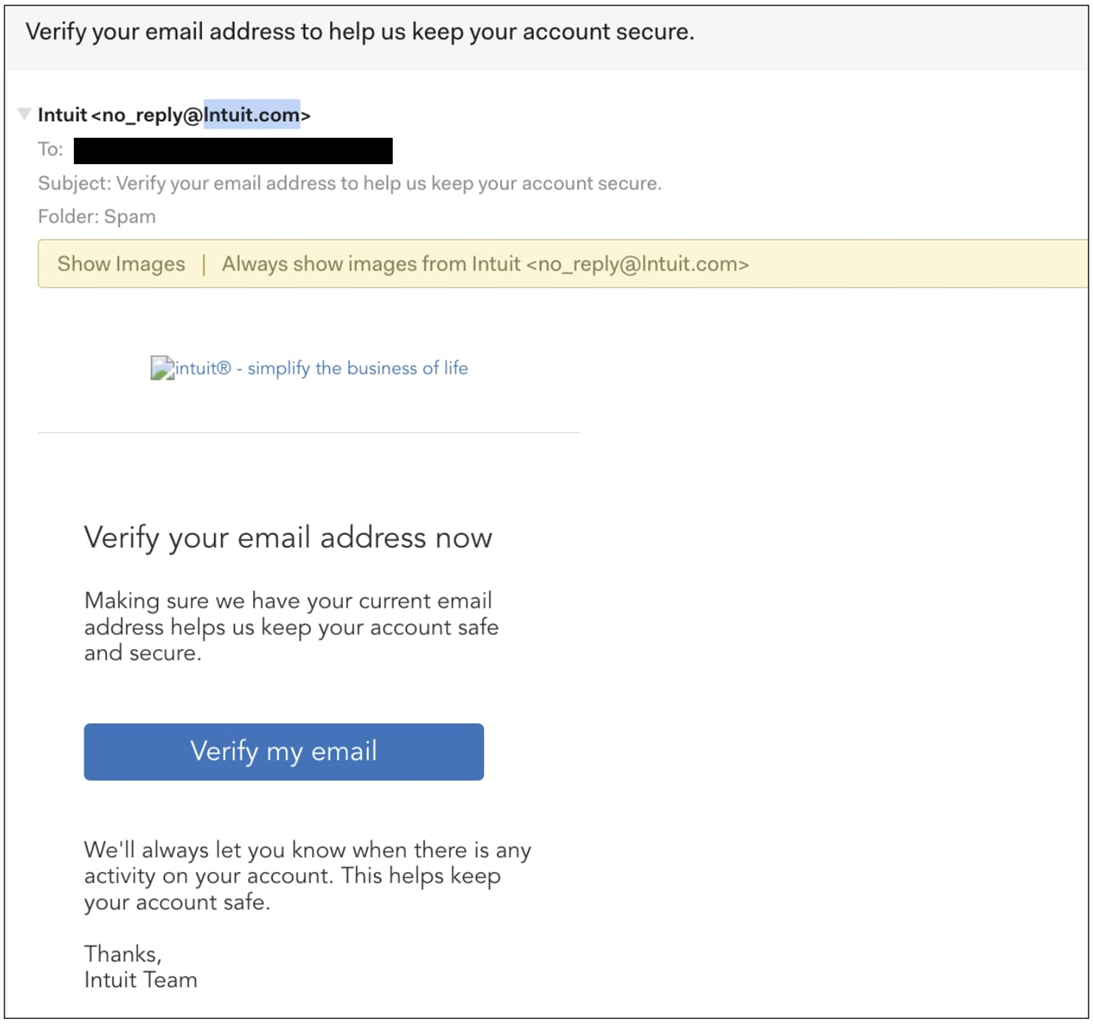

Параллельно BleepingComputer обнаружил ещё одну активную кампанию, нацеливающуюся на клиентов Intuit. Там в адресах заменяли первую букву «i» на заглавную «L», которая в нижнем регистре и некоторых шрифтах выглядит идентично. Письма создавались с расчётом на просмотр с мобильных устройств, где внимание пользователя к деталям URL ниже. Кнопка «Verify my email» вела на intfdsl[.]us/sa5h17, а при прямом заходе перенаправляла на легитимную страницу входа Intuit, что дополнительно маскировало атаку.

Обе кампании демонстрируют, что подмена символов в доменах остаётся рабочим инструментом социальной инженерии. Проверка ссылки перед кликом и внимание к части домена, расположенной непосредственно перед первым одиночным слешем, остаются базовыми мерами защиты.

Однако использование гомоглифов вроде «ん» способно обмануть даже внимательных пользователей, а потому важно дополнять осторожность актуальным антивирусным ПО, которое может заблокировать загрузку вредоносного содержимого.