MadeYouReset: новая уязвимость, которая может сломать половину Интернета

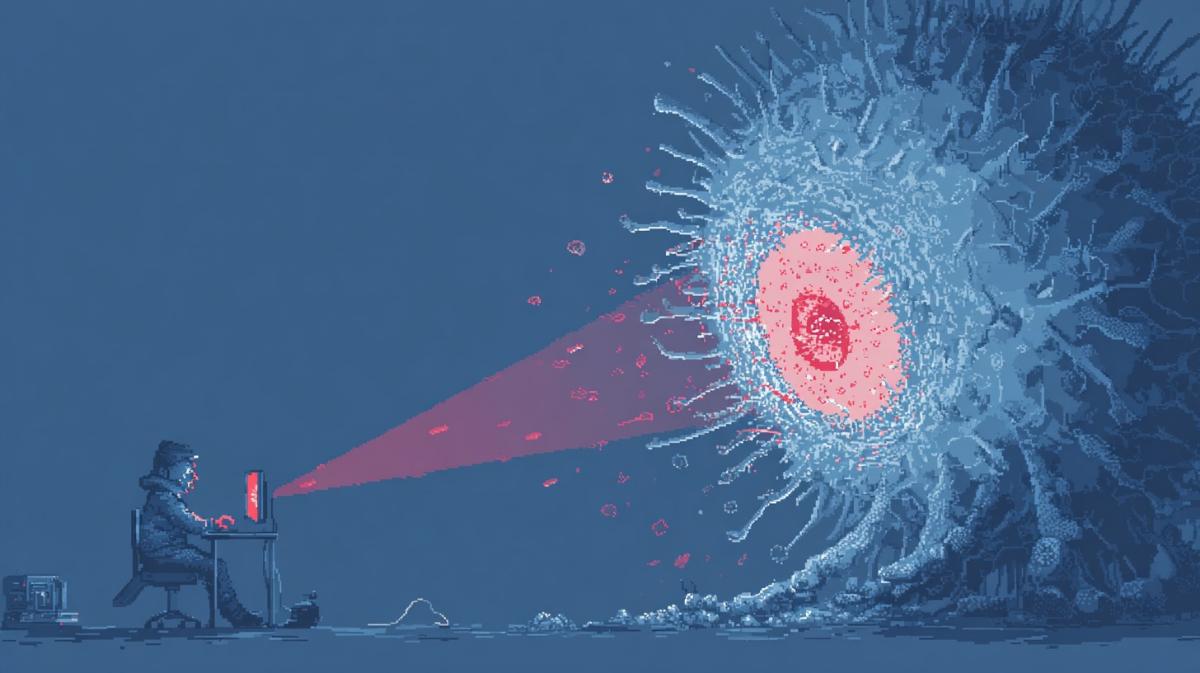

MadeYouReset открывает дорогу DDoS-атакам нового поколения.

Новая атака на протокол HTTP/2 под названием MadeYouReset была раскрыта исследователями из Университета Тель-Авива и опубликована после координированного уведомления через программу вознаграждений Akamai. Хотя собственная реализация HTTP/2 у Akamai оказалась защищена, компания сочла важным подробно описать контекст и уязвимость. Проблема проявляется на уровне логики обработки потоков: клиент отправляет преднамеренно некорректные управляющие сообщения, что заставляет сервер сбрасывать поток. После сброса клиент может немедленно открыть новый, даже не дождавшись подтверждения, обходя лимиты на количество активных соединений.

Механизм атаки напоминает широко известную в 2023 году уязвимость HTTP/2 Rapid Reset (CVE-2023-44487), позволявшую инициировать массовые DDoS-атаки уровня L7 за счёт быстрой отмены дорогостоящих запросов и немедленного открытия новых. В классическом варианте клиент, достигнув лимита потоков, закрывал один из них и тут же открывал новый, при этом формально не нарушая правил протокола. Это нагружало сервер, вынуждая его обрабатывать бесконечную цепочку ресурсоёмких запросов.

MadeYouReset использует иной вектор: вместо того чтобы полагаться на сбросы потоков со стороны клиента, инициатор провоцирует сервер на принудительный сброс, отправляя сообщения с недопустимой длиной, лишними или нулевыми квотами управления потоком, либо данными после завершения запроса. Такая тактика обходила некоторые упрощённые меры защиты, внедрённые после Rapid Reset, где контроль вёлся только за количеством сбросов от клиента.

По данным Akamai, меньшее количество реализаций HTTP/2 оказалось уязвимым к MadeYouReset, в том числе благодаря защитам, разработанным после инцидентов 2023 года. Тем не менее ряд стэков был подвержен проблеме, и для них координировалась разработка обновлений через CERT. Живых атак с использованием нового метода не зафиксировано, и устранение уязвимости произошло до появления угрозы эксплуатации. Каждой уязвимой реализации назначен свой CVE-идентификатор, поскольку характер сбоя отличался от системы к системе.

Отдельно подчёркивается, что подобные атаки возможны не только в HTTP/2. В HTTP/3, использующем транспортный протокол QUIC, управление потоками во многом передано на уровень транспорта, что снижает риск аналогичных ошибок. Однако и здесь ранее выявлялись логические сбои, например в механизмах валидации маршрута и идентификаторов соединений. Эти проблемы также устранялись через закрытое уведомление и выпуск патчей до публичного раскрытия.

Akamai отмечает, что подобные эпизоды демонстрируют работу скрытой системы коллективной защиты интернета — взаимодействие вендоров, исследователей и координационных центров, которое предотвращает масштабные сбои задолго до того, как пользователи ощутят последствия.