События в календаре теперь могут запускать трояны — пора пересматривать Google Календарь

Открыли PDF — и дали доступ к своим данным хакерам из Китая.

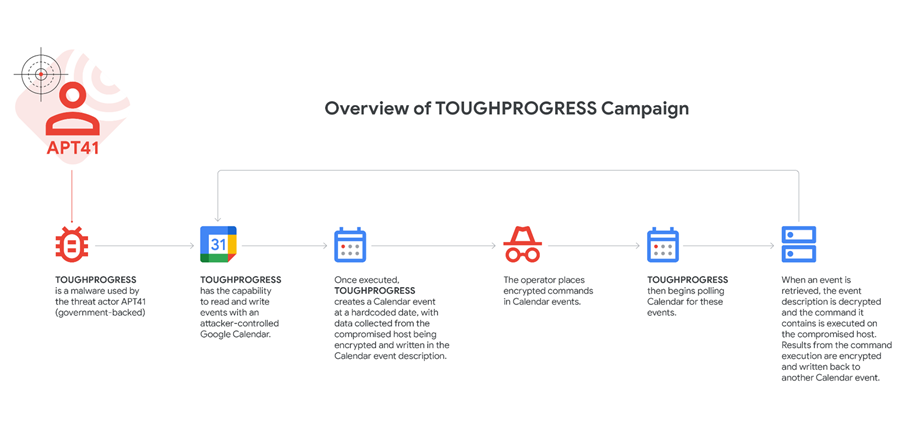

В конце октября 2024 года аналитики Google Threat Intelligence Group зафиксировали новую целенаправленную кампанию, в ходе которой злоумышленники использовали взломанный правительственный сайт для рассылки вредоносного ПО под названием TOUGHPROGRESS. Главная особенность атаки — использование Google Calendar в качестве канала управления и передачи команд (C2), что позволяет скрывать зловредную активность среди легитимного сетевого трафика.

Кампания приписывается китайской группе APT41, также известной как HOODOO. Эта группировка действует по всему миру и ранее уже атаковала организации в логистике, автомобилестроении, IT и медиаиндустрии. В новой атаке APT41 рассылала фишинговые письма со ссылками на ZIP-архив, размещённый на скомпрометированном государственном ресурсе. Архив содержал ярлык в формате LNK, замаскированный под PDF, и папку с изображениями насекомых. Однако два файла из этой подборки — «6.jpg» и «7.jpg» — на деле были вредоносной DLL и зашифрованным пейлоудом.

Механизм заражения включал три этапа: модуль PLUSDROP загружал следующий этап в оперативную память; PLUSINJECT внедрял вредоносный код в легитимный процесс svchost.exe; и, наконец, TOUGHPROGRESS выполнял задачи на заражённой системе и устанавливал связь с C2 через календарные события. TOUGHPROGRESS демонстрирует высокий уровень технической сложности — от шифрования и обфускации до использования запутанных арифметических операций и переполнений 64-битных регистров для сокрытия вызовов функций.

Цепочка заражения TOUGHPROGRESS (Google TAG)

На стороне Google Calendar зловред создавал события с нулевой длительностью, в которых содержалась зашифрованная информация, собранная с устройства жертвы. Команды передавались через другие заранее заданные события, расшифровывались и выполнялись на целевом хосте. Ответы, в свою очередь, шифровались и записывались в новые календарные события. Протокол шифрования основывался на использовании сжатия LZNT1, двух ключей XOR и сложной структуры заголовков.

Совместно с Mandiant специалисты Google разработали уникальные сигнатуры, позволившие обнаружить и ликвидировать инфраструктуру APT41, включая проекты Google Workspace и вредоносные календари. Были также обновлены механизмы Safe Browsing, в чёрные списки добавлены все задействованные домены и URL-адреса, включая поддомены Cloudflare Workers, InfinityFree, TryCloudflare и множество сокращённых ссылок. Это позволило не только остановить распространение TOUGHPROGRESS, но и предупредить дальнейшие заражения.

Кроме того, Google уведомила затронутые организации и предоставила данные сетевого трафика и технические индикаторы компрометации. Ранее APT41 уже применяла аналогичные подходы, используя облачные сервисы для сокрытия управления другими вредоносами, включая VOLDEMORT и DUSTTRAP, в том числе через Google Sheets и Google Drive.

Несмотря на разоблачение, группа продолжает использовать бесплатные хостинговые платформы для доставки вредоносных загрузчиков и эксплуатировать доверие к популярным облачным сервисам. Это подчёркивает необходимость комплексной защиты, включая анализ облачного трафика и раннее обнаружение аномальной активности в корпоративной инфраструктуре.