Ты точно знаешь этот антивирус. Вот только теперь он ворует твои пароли

Venom RAT действует настолько уверенно, будто изучил твою систему лучше тебя.

В сети выявлена новая вредоносная кампания, маскирующаяся под антивирусное программное обеспечение от Bitdefender. Злоумышленники создали поддельный сайт с доменом «bitdefender-download[.]com», на котором предлагали скачать якобы официальную Windows-версию антивируса. Однако вместо легитимного ПО пользователям подсовывали архив, содержащий троян Venom RAT — инструмент для удалённого доступа и кражи данных.

Кнопка «Download for Windows» на сайте перенаправляла жертву сначала на репозиторий Bitbucket, а затем — в хранилище Amazon S3. Учётная запись Bitbucket к настоящему моменту уже удалена. Загружаемый архив под названием «BitDefender.zip» включал исполняемый файл «StoreInstaller.exe», в котором специалисты обнаружили конфигурации для запуска Venom RAT, а также компоненты из фреймворков SilentTrinity и StormKitty.

Venom RAT является модификацией известного инструмента Quasar RAT и обеспечивает злоумышленникам устойчивый удалённый доступ к системе. SilentTrinity используется для постэксплуатационных действий, а StormKitty — для кражи паролей и криптокошельков. В совокупности это позволяет преступникам сохранять контроль над системой, незаметно вытаскивая конфиденциальные данные.

По данным DomainTools Intelligence, инфраструктура фейкового сайта совпадает по времени и техническим характеристикам с другими вредоносными доменами, ранее замеченными в фишинговых атаках против пользователей Royal Bank of Canada и Microsoft. Это говорит о наличии единого организатора или группы, действующей по отлаженной схеме с целью финансового мошенничества.

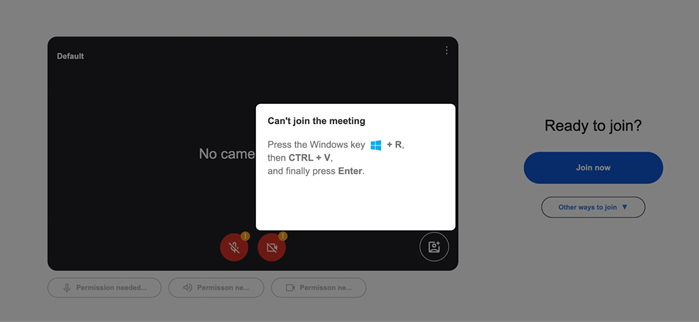

Параллельно с этим кампаниями, компания Sucuri зафиксировала другую волну атак, имитирующую сервис Google Meet. В данном случае пользователь видит фейковое сообщение об ошибке с доступом к микрофону и предложение скопировать PowerShell-команду, якобы для устранения проблемы.

Однако запуск этой команды приводит к установке вредоносного скрипта «noanti-vm.bat», замаскированного под BAT-файл и обеспечивающего удалённое управление машиной жертвы.

Дополнительно эксперты из KnowBe4 Threat Lab зафиксировали активность злоумышленников, использующих платформу Google AppSheet для организации рассылки фишинговых писем от имени службы поддержки Meta*. Рассылки отправляются с легитимного домена «noreply@appsheet[.]com», что помогает обходить стандартные проверки подлинности — SPF, DKIM и DMARC. Письма содержат угрозу удаления аккаунта в течение 24 часов и предложение перейти по ссылке для «подачи апелляции».

Переход приводит на промежуточную фишинговую страницу (AitM — adversary-in-the-middle), где у жертвы запрашиваются логины, пароли и коды двухфакторной аутентификации. Каждое письмо содержит уникальный идентификатор обращения, визуально оформленный как «Case ID». Такие ID усложняют распознавание кампании на основе известных индикаторов компрометации и позволяют обходить системы защиты, ориентирующиеся на статические сигнатуры.

Наблюдаемая активность подчёркивает устойчивый тренд: киберпреступники активно используют модульные решения с открытым исходным кодом, комбинируя инструменты и методы социальной инженерии, чтобы повышать эффективность и незаметность атак. Использование легитимных платформ в качестве канала доставки вредоносных компонентов становится всё более распространённым.

* Компания Meta и её продукты (включая Instagram, Facebook, Threads) признаны экстремистскими, их деятельность запрещена на территории РФ.