Финансовая мотивация цепляет хакеров: исследование BI.ZONE фиксирует 76% атак ради денег

Шпионское ПО Agent Tesla вышло на первое место среди киберугроз в России в 2023 году.

Компания BI.ZONE опубликовала ежегодное исследование киберугроз и хакерских группировок, действующих в России. Отчет Threat Zone 2024 основан на анализе данных, собранных экспертами из подразделений реагирования на инциденты, мониторинга и киберразведки.

По словам директора департамента мониторинга, реагирования и исследования киберугроз BI.ZONE Теймура Хеирхабарова, в 2023 году BI.ZONE отслеживала 50 группировок, атаковавших российские компании. Специалисты компании обработали 580 тысяч подозрений на инцидент и отреагировали на 2 тысячи киберинцидентов. Из этих 2 тысяч инцидентов 100 оказались высококритичными. По этим данным ИБ‑специалисты сделали выводы о ключевых трендах, определивших изменения российского киберландшафта.

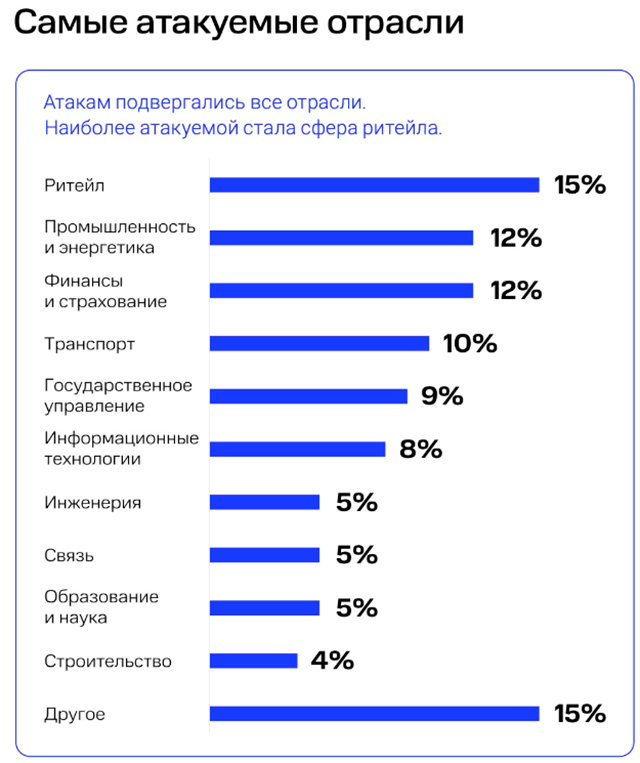

По отраслям 15% всех атак приходится на ретейл, по 12% - на промышленность, энергетику, финансы и страхование, 10% - на транспортную сферу. 9% инцидентов затронули государственный сектор, 8% - IT-компании. Доли других отраслей: инженерия - 5%, связь - 5%, образование и наука - 5%, строительство - 4%.

Согласно исследованию, финансовая выгода остается главным мотивом для злоумышленников, составляя 76% всех атак. Злоумышленники распространяли вымогательское ПО, вымогали выкуп и получали прямой доступ к финансовым активам жертв.

В 2023 году киберпреступники стали активно использовать специально созданные ресурсы для публикации данных о своих жертвах, если атакованные отказались выплачивать выкуп. Кроме того, злоумышленники с финансовой мотивацией различаются по уровню подготовки: среди них есть опытные взломщики с глубокими техническими знаниями и киберпреступники с низким уровнем подготовки, делающие ставку в основном на простое коммерческое ВПО.

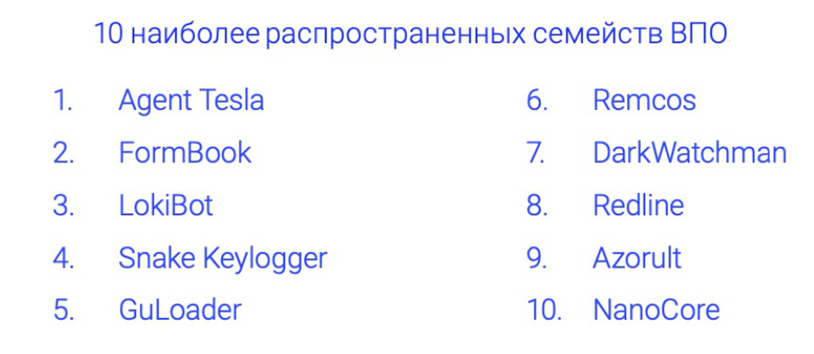

Среди ВПО по популярности лидируют коммерческие программы или взломанные варианты этого ПО. Злоумышленники маскируют ВПО под легитимные документы, используя при этом двойное расширение (например.pdf[.]exe), и распространяют такие программы через фишинговые рассылки, малвертайзинг (вредоносную рекламу) и отравление поисковой выдачи.

Наиболее популярным вредоносным ПО у киберпреступников в 2023 году был Agent Tesla, использовавшийся в 22% атак. В одном инциденте с его применением удалось скомпрометировать 400 российских компаний за сутки.

В 2023 году 15% атак были связаны со шпионажем, при этом обнаружено 5 новых хакерских группировок. Кроме того, в 2023 году в шпионаж перешли несколько кластеров группировок, у которых раньше была финансовая мотивация, и появились кластеры, атакующие с помощью более примитивных методов и коммерческого ВПО.

По исследованию, на долю хактивизма пришлось всего 9% атак. Хактивисты стали переходить от массовых атак к более точечным, нацеленным на организации, вызывающие общественный резонанс. Сообщения об атаках преступники активно публиковали в своих Telegram‑каналах и размещали полученные конфиденциальные данные.

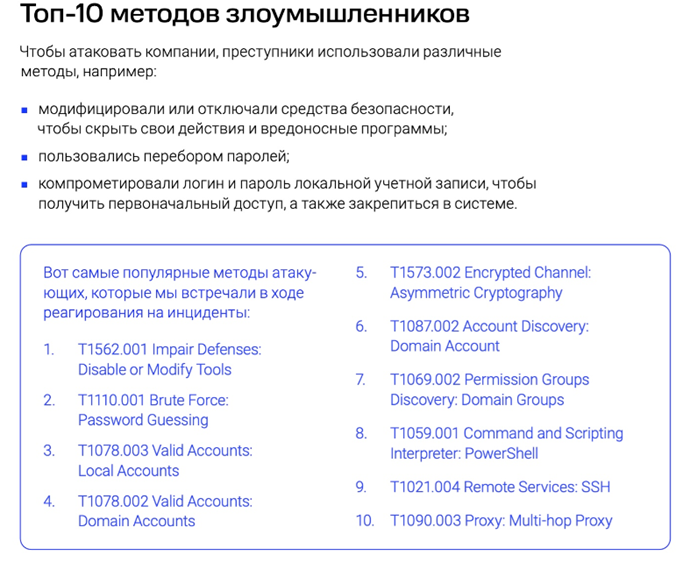

Атаки через IT-подрядчиков с применением легитимных учетных данных стали новым трендом. Ранее хакеры просто вымогали деньги у взломанных поставщиков, но в 2023 году стали чаще развивать атаку на клиентов подрядчиков. Кроме атак через подрядчиков злоумышленники чаще всего проникали в IT‑инфраструктуру через фишинг, эксплуатации уязвимостей в публично доступных приложениях или использовали доступные из интернета службы удалённого доступа для сотрудников.

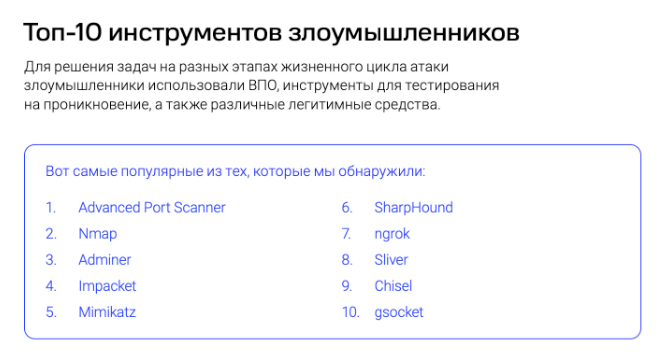

В атаках злоумышленники широко применяли распространенные инструменты для пентеста и встроенные программы ОС. Среди них выросла популярность Adminer и Gsocket для удаленного доступа и кражи данных.

После успешного проникновения киберпреступники в среднем проводили 25 дней в скомпрометированной инфраструктуре до обнаружения. Для программ-вымогателей этот период сокращался до 5 дней, в случае шпионажа хакеры могли оставаться незамеченными месяцами и годами.