Деанон, аресты и разоблачения: подробности операции против LockBit

Власти креативно подошли к раскрытию информации о действиях против группы.

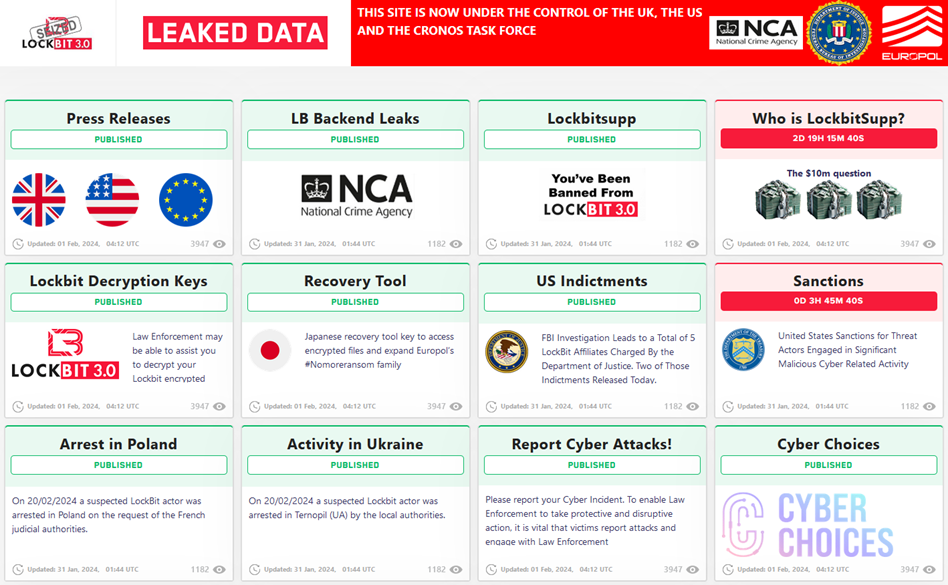

Правоохранительные органы нанесли мощный удар по киберпреступности, нейтрализовав инфраструктуру LockBit, одной из самых опасных группировок, занимающейся распространением вымогательского программного обеспечения. В рамках операции Кронос (Operation Cronos) под контроль был взят сайт для утечек данных LockBit, который превратили в платформу для разоблачений действий преступников.

Краткая сводка Европола об операции Кронос

Сайт, ранее использовавшийся для публикации данных жертв, теперь размещает информацию о ходе расследования. Координаторами раскрытия информации выступили власти Великобритании, в лице Национального агентства по борьбе с преступностью (NCA). Преобразованный сайт сохранил свой первоначальный формат, но теперь вместо угроз и требований выкупа каждый пост посвящен новым фактам о деятельности группировки. Одно из сообщений на сайте обещает раскрыть личность лидера LockBit к концу недели.

Записи полиции на сайте утечек LockBit

Ключевым моментом является арест двух аффилированных лиц LockBit в Украине и Польше, что стало продолжением серии арестов, начатой ранее в США и Канаде. Арестованные обвиняются в разработке и распространении вредоносного ПО LockBit. Также, Министерство юстиции США обвинило Артура Сунгатова и Ивана Кондратьева в атаках против целей в США с помощью программы-вымогателя LockBit.

Предполагается, что с января 2021 года Сунгатов использовал программу-вымогатель LockBit против «производственных, логистических, страховых и других компаний в США». Кондратьев, как утверждается, с августа 2021 года начал атаки «на муниципальные и частные объекты в США, а также в Сингапуре, Тайване и Ливане». В отдельном обвинительном заключении Кондратьев обвиняется в использовании варианта программы-вымогателя REvil в 2020 году для вымогательства денег у американской компании.

Отмечается, что Кондратьев считает себя "вымогателем на пенсии". В свое время он написал два руководства, которые вместе стали основным фактическим руководством по проведению атак с использованием программ-вымогателей. Однако некоторые эксперты поставили под сомнение его выход на пенсию, заявив, что он, возможно, вел более скромную деятельность, руководя своей собственной группировкой National Hazard Agency.

Помимо арестов, были заморожены более 200 криптовалютных счетов и изъяты ключи дешифрования для более чем 1000 случаев заражения, что стало значительным ударом по операциям LockBit. Также были захвачены сервера в Нидерландах, Германии, Финляндии, Франции, Швейцарии, Австралии, США и Великобритании, использовавшиеся для распространения вредоносного ПО.

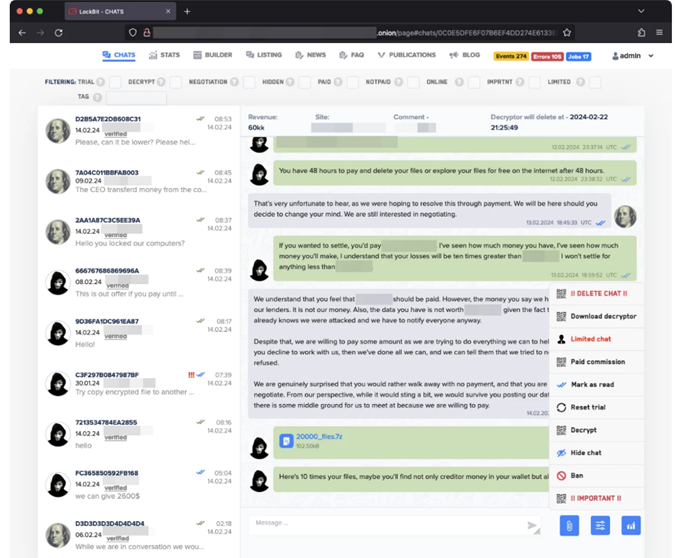

Важной частью операции стало получение контроля над исходным кодом платформы LockBit и сбор разведданных о деятельности группировки. Собранные данные позволят правоохранительным органам не только преследовать участников группировки, но и помочь жертвам восстановить доступ к своим данным. Для этого ключи дешифрования будут доступны на специальном портале.

Захваченный портал партнеров LockBit

В NCA заявили, что работа по противодействию LockBit не закончится на достигнутом. Правоохранительные органы продолжат отслеживать и преследовать участников LockBit и других киберпреступных группировок. Также NCA подчеркивает, что власти знают, кто стоит за деятельностью LockBit, и как они оперируют, что позволит эффективно противостоять попыткам восстановления деятельности группировки.

Ожидается, что в течение недели будет опубликовано еще больше информации о LockBit, включая данные о партнерах, инфраструктуре и технические отчеты от ведущих ИБ-компаний. Разоблачения станут важным шагом в борьбе с киберпреступностью, демонстрируя готовность и способность международного сообщества противостоять угрозам в киберпространстве.