Цепная реакция утечки LockBit 3.0: Касперский обнаруживает сотни новых вариантов и беспрецедентные тактики

Утекший в прошлом году конструктор LockBit 3.0 послужил старту настоящей вымогательской киберпандемии.

«Лаборатория Касперского» недавно выявила случаи заражения своих клиентов вымогательским ПО LockBit с существенными изменениями в требованиях выкупа.

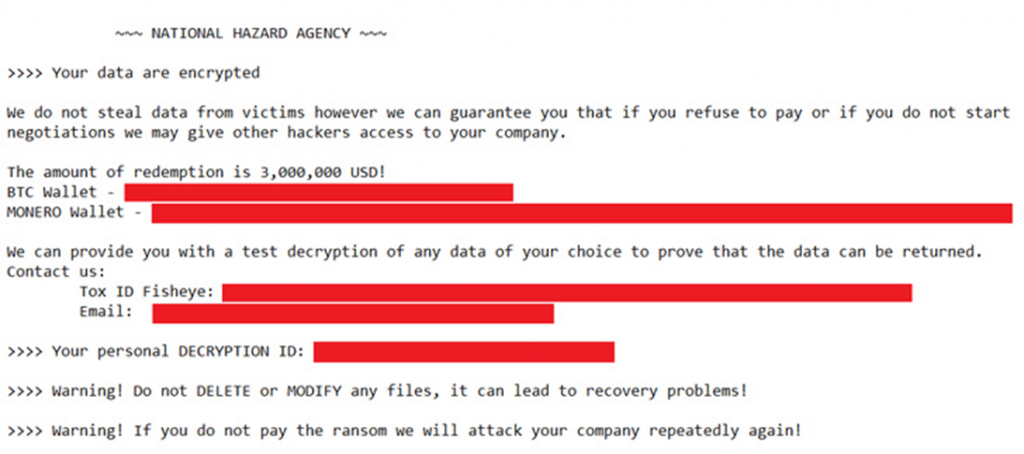

Вместо привычного текста выкупа атакующие использовали новое сообщение от имени неизвестной ранее группы «NATIONAL HAZARD AGENCY». В нём сразу указывалась фиксированная сумма для расшифровки данных в 3 миллиона долларов, а также контакты для связи со злоумышленниками по протоколу Tox или электронную почту.

Записка с требованиями выкупа вымогателей NATIONAL HAZARD AGENCY

Подобным образом поступают и многие другие киберпреступники, воспользовавшиеся прошлогодней утечкой конструктора LockBit 3.0. Например, хакеры Bl00dy и Buhti.

Эксперты обнаружили уже 396 различных образцов LockBit, из которых 312 были созданы при помощи слитого билдера. В 77 случаях в вымогательской записке даже не упоминалась сама группировка LockBit.

Многие модификации в основном опирались на стандартную конфигурацию билдера. Лишь изредка хакеры меняли некоторые незначительные параметры, что говорит о спешке или лени большинства злоумышленников.

Утечка инструментов для создания вредоносного ПО всегда несёт опасность, поскольку даёт возможность киберпреступникам любого уровня создавать и распространять собственные версии известных угроз.

Компаниям следует быть особенно бдительными после подобных инцидентов и уделять пристальное внимание защите корпоративных сетей, своевременному обновлению ПО и резервному копированию данных.