Кошечка вырвалась из клетки: авторы шифровальщика HelloKitty слили исходный код вредоноса в сеть

Скоро мир увидит новые вымогательские операции со множество ответвлений софта.

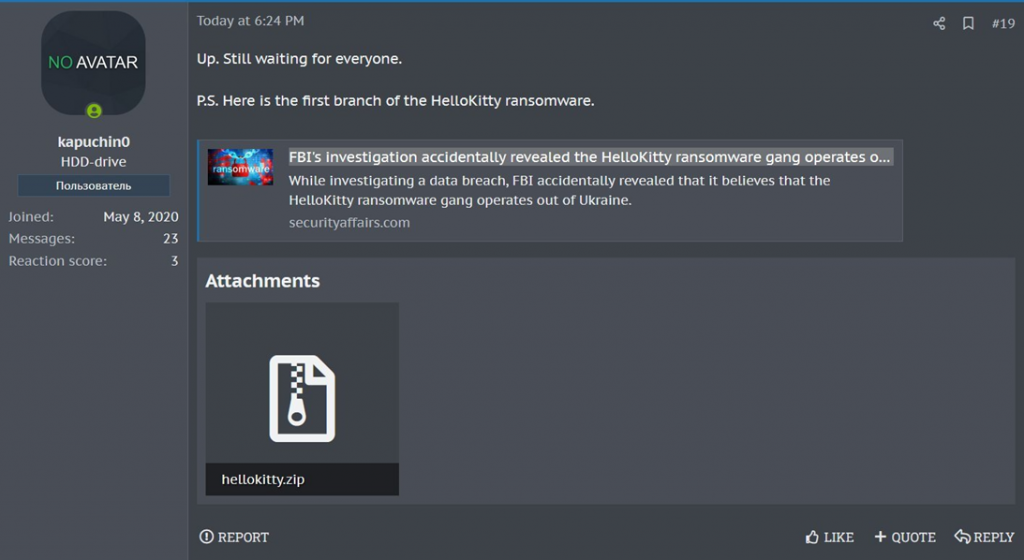

Исходный код был обнаружен исследователем в области кибербезопасности под псевдонимом «3xp0rt». Он выяснил, что архив с кодом шестого октября выложил хакер под псевдонимом «kapuchin0», который также известен в сети как «Gookee».

Публикация «kapuchin0» на киберпреступном форуме

Gookee ранее уже был связан с мошеннической активностью. Он предлагал доступ к сети Sony Network Japan в 2020 году, пытался продавать исходные коды вредоносных программ и даже предоставлял собственный RaaS-сервис под названием «Gooke Ransomware».

Судя по всему, kapuchin0/Gookee является прямым разработчиком шифровальщика HelloKitty и в настоящее время готовит новый продукт, который, по его словам, будет гораздо интереснее нашумевшего Lockbit.

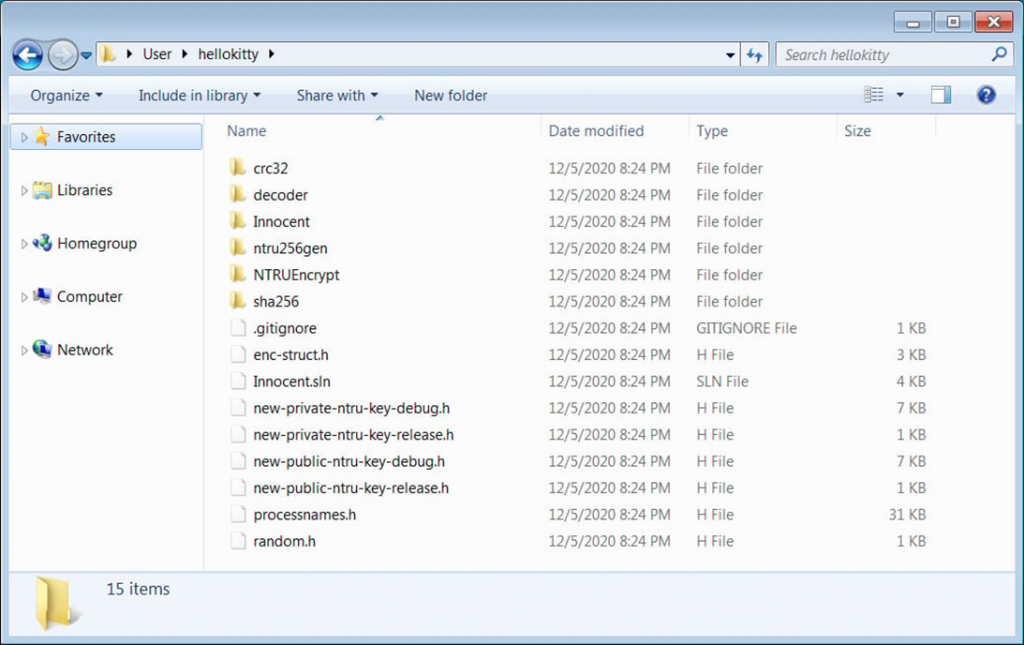

Опубликованный архив hellokitty.zip содержит готовое решение Microsoft Visual Studio, которое создаёт шифровальщик и дешифратор HelloKitty, а также библиотеку NTRUEncrypt, используемую этой версией вредоносного ПО для шифрования файлов.

Содержимое опубликованного архива

Майкл Гиллеспи, эксперт по вымогательским программам, подтвердил, что это действительный исходный код HelloKitty, который был использован при запуске операции в 2020 году.

Хотя выпуск исходного кода программы-вымогателя в открытый доступ может быть потенциально полезен для исследований в области безопасности, это событие всё-таки имеет больше недостатков, чем преимуществ. Как правило, киберпреступники довольно быстро адаптируют открытый исходный код под свои нужды и создают десятки ответвлений от определённого вредоноса, запуская свои собственные зловредные операции.

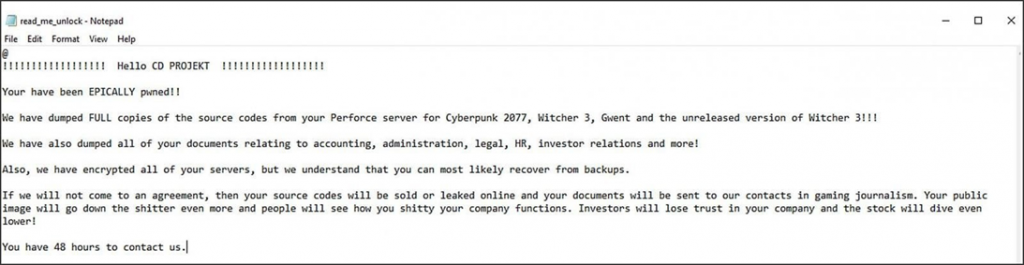

Операция HelloKitty активна с ноября 2020 года и хорошо известна своими атаками на корпоративные сети, кражей данных и шифрованием систем. Наиболее известная атака с использованием данного шифровальщика была произведена на польскую компанию CD Projekt Red в феврале 2021 года, когда злоумышленники публично заявили о краже исходного кода различных игр студии.

Персональная записка для CD Projekt Red от хакеров HelloKitty

Программа-вымогатель HelloKitty и её варианты также использовались под другими названиями, включая DeathRansom, Fivehands и, возможно, Abyss Locker.

Федеральное Бюро Расследований (ФБР) в конце октября 2021 года даже распространяло подробный список индикаторов компрометации для помощи специалистам кибербезопасности в обнаружении HelloKitty, однако с течением времени эти данные могли устареть.