Только бизнес: MetaStealer похищает пароли компаний, использующие продукцию Apple

Киберпреступники используют доверие и клиентоориентированность жертв для заражения.

Специалисты ИБ-компании SentinelOne обнаружили новое вредоносное ПО для кражи информации под названием MetaStealer, которое нацелено на предприятия, использующие продукцию Apple. В ходе кампании злоумышленники выдают себя за клиентов, чтобы с помощью социальной инженерии заставить жертв запускать вредоносные полезные нагрузки.

Исследователи SentinelOne отметили, что злоумышленники активно атакуют бизнес-структуры, использующие macOS, применяя хитрые методы социальной инженерии. Хакеры выдают себя за потенциальных клиентов, заинтересованных в услугах дизайна, чтобы заставить жертвы запустить зараженные файлы.

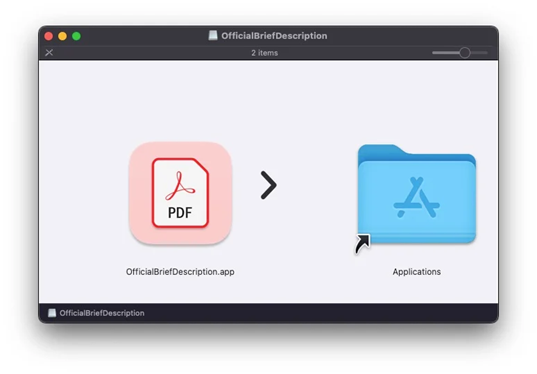

В ходе атак MetaStealer распространяется в виде DMG-файла (Apple Disk Image Format), который содержится в защищённом паролем ZIP-архиве, отправляемом жертвам. В других случаях вредоносное ПО маскируется под файлы Adobe или установщики Adobe Photoshop. Поскольку многие пользователи macOS доверяют формату DMG как стандартному методу установки программ, у жертв не возникает никаких подозрений касательно безопасности файла, чем воспользовались злоумышленники.

Установка поддельного PDF-файла на macOS

Собранные на данный момент доказательства показывают, что артефакты MetaStealer начали появляться в природе в марте 2023 года. Самый последний образец был загружен на VirusTotal 27 августа 2023 года.

В SentinelOne заявили, что такая атаки на бизнес-пользователей необычны для вредоносного ПО для macOS, которое чаще всего распространяется через торрент-сайты или поддельное ПО для бизнеса.

Обфусцированный исполняемый файл MetaStealer, написанный на языке Go, способен извлекать пароли из связки ключей iCloud, сохраненные пароли и файлы пользователя. По данным SentinelOne, все образцы MetaStealer оптимизированы для работы на компьютерах с процессорами Intel. Такие ценные данные могут быть использованы для продолжения киберпреступной деятельности или закрепления в более крупной корпоративной сети. Некоторые версии MetaStealer содержат код, нацеленный на компрометацию аккаунтов в Telegram и Meta*.

Примечательно, что несколько вариантов MetaStealer выдают себя за ПО для macOS TradingView — так же действовал и инфостилер Atomic Stealer, обнаруженный в апреле. Здесь возникают 2 варианта: либо за обоими семействами стилеров стоят одни и те же разработчики, и их вредоносное ПО используют разные группы (из-за различий в механизмах доставки), либо стилеры разработаны разными хакерами.

Инфостилер XLoader, известный своей вредоносной активностью с 2015 года, в 2021 году начал атаковать системы macOS, используя зависимости Java, однако затем надолго пропал с радаров. Недавно вредонос вернулся с новыми функциями и особенностями. В новой версии вирус весьма самодостаточен, он написан на языках C и Objective-C и имеет подлинную подпись разработчика Apple.

В августе программный инженер и разработчик Джефф Джонсон раскрыл уязвимость нулевого дня в системе управления приложениями (App Management) macOS Ventura. По словам Джонсона, Apple не предприняла никаких шагов для устранения проблемы в течение 10-ти месяцев после первоначального сообщения разработчика о недостатке.

* Компания Meta и её продукты (Instagram и Facebook) признаны экстремистскими, их деятельность запрещена на территории РФ.