Atomic Stealer: новый похититель данных для macOS, направленный сразу на полсотни криптовалютных сервисов

Исследователи отмечают чёткую тенденцию увеличения вредоносной активности против компьютеров Apple.

Новое вредоносное ПО для кражи информации с macOS-устройств под названием «Atomic» (также известное как «AMOS») в настоящее время активно распространяется через частные Telegram-каналы за подписку в размере 1000 долларов в месяц.

За эти деньги покупатели получают файл «Setup.dmg», содержащий 64-битное вредоносное ПО на основе языка Go, предназначенное для кражи паролей от «Связки ключей iCloud», файлов из локальной файловой системы, иных паролей, cookie-файлов и данных банковских карт, хранящихся в браузерах.

Вредоносная программа также поддерживает свыше 50 различных браузерных расширений для управления криптовалютой, которые в последнее время становятся популярной целью у злоумышленников.

Оплатившие подписку на вредонос киберпреступники также получают готовую веб-панель для удобного управления жертвами, возможность выгрузки украденных данных в Telegram и многое-многое другое.

Вредоносное ПО Atomic было обнаружено совсем недавно одним из исследователей Trellix, а также исследовательской командой Cyble. Последняя версия вредоноса датируется 25 апрелем этого года, что чётко даёт понять, Atomic — активно развивающийся проект.

На момент написания новости вредоносный файл Atomic в формате «.dmg» почти не обнаруживался на VirusTotal. Только 1 из 59 антивирусных модулей пометил его как вредоносный.

Покупатели инфостилера могут самостоятельно настраивать свои собственные каналы распространения, включающие, например, фишинговые электронные письма, вредоносную рекламу, сообщения в социальных сетях, мгновенные сообщения, чёрное SEO, торренты с вредоносным содержимым и т.д.

Atomic Stealer обладает обширным набором функций для кражи данных, предоставляя своим операторам расширенные возможности для более глубокого проникновения в целевую систему.

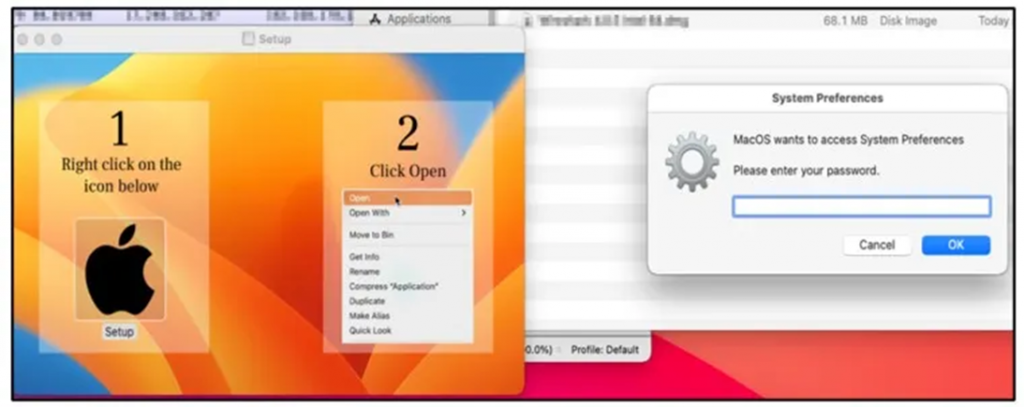

При выполнении вредоносного файла «Setup.dmg» вредоносная программа отображает поддельное окно запроса системного пароля macOS, которое выглядит как настоящее. Так злоумышленники и получают нужный им пароль, что позволяет вредоносу повысить свои привилегии на скомпрометированном компьютере.

Atomic подделывает диалоговое окно для кражи системного пароля

После начальной компрометации вредоносная программа пытается извлечь пароль от «Cвязки ключей iCloud», встроенного менеджера паролей macOS, который содержит пароли Wi-Fi, логины веб-сайтов, данные банковских карт и другую зашифрованную информацию.

Затем Atomic приступает к извлечению следующей информации:

- Десктопные криптовалютные кошельки: Electrum, Binance, Exodus, Atomic.

- Браузерные расширения криптовалютных кошельков: всего поддерживается свыше 50 расширений, включая такие популярные, как Trust Wallet, Exodus Web3 Wallet, Jaxx Liberty, Coinbase, Guarda, TronLink, Trezor Password Manager, Metamask, Yoroi и BinanceChain.

- Данные веб-браузеров: автозаполнение, пароли, cookie-файлы и банковские карты из Google Chrome, Mozilla Firefox, Microsoft Edge, Яндекс, Opera и Vivaldi.

- Системная информация: название модели устройства, аппаратный UUID, размер оперативной памяти, характеристики процессора, серийный номер и другие.

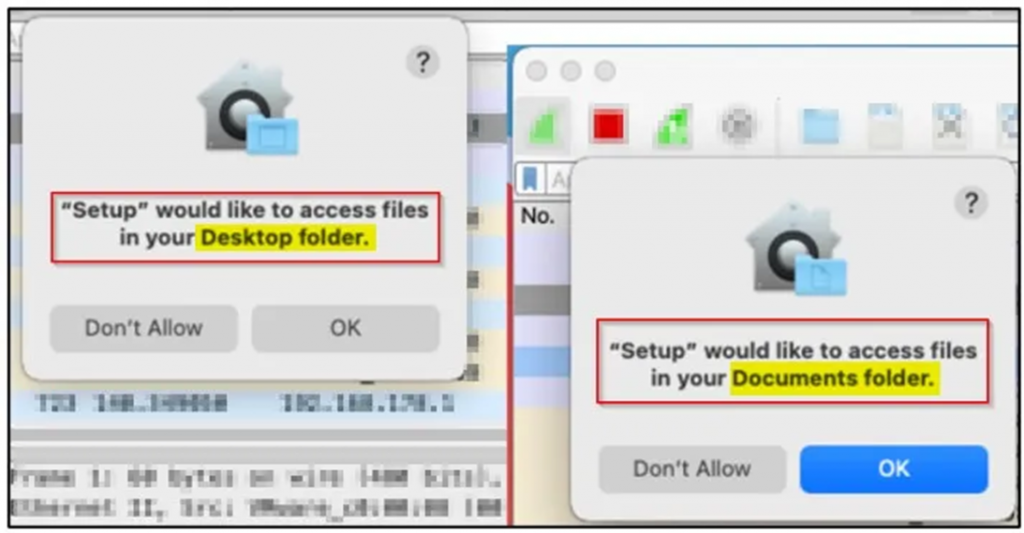

Atomic также даёт своим операторам возможность красть файлы непосредственно из каталогов «Рабочий стол» и «Документы». Однако вредоносная программа сначала запрашивает разрешение на доступ к этим файлам, что даёт жертвам возможность заметить вредоносную деятельность и принять меры для её устранения.

Atomic запрашивает разрешение на доступ к файлам

После кражи пользовательских данных вредоносное ПО упаковывает всю информацию в ZIP-архив, а затем отправляет его на C2-сервер злоумышленников, который, по словам Cyble, находится по адресу «amos-malware.ru/sendlog». Вся украденная информация затем отправляется с C2-сервера создателей инфостилера в закрытый Telegram-канал оператора.

Исследователь безопасности Trellix отметил, что особый интерес представляет тот факт, что IP-адрес, связанный с C2-сервером Atomic, а также имя его сборки также используются вредоносом Raccoon Stealer, что потенциально связывает эти две вредоносные кампании.

Хотя macOS всё ещё является побочной мишенью для хакеров, так как занимает лишь около 15% рынка десктопных операционных систем (когда как Windows — около 75%), исследователи всё чаще фиксируют атаки злоумышленников на яблочные устройства.

Например, буквально пару дней назад мы писали про вредонос RustBucket, разработанный и применяемый северокорейскими киберпреступниками против компьютеров Apple. А в начале прошлой неделе рассказывали о вариации популярной программы-вымогателя LockBit, также ориентированного на macOS-устройства.

Интересно, какая же мотивация у таких злоумышленников? Какую такую информацию они могут получить с яблочных компьютеров, которую им не достать с устройств на базе Windows?