Торжество справедливости: эксперты Avast выпустили дешифратор против вымогательского вируса Akira

Все пострадавшие смогут восстановить свои данные абсолютно бесплатно.

Специализирующаяся на кибербезопасности компания Avast, выпустила бесплатный дешифратор для нашумевшего вымогательского вируса Akira, который может помочь жертвам восстановить свои данные без оплаты выкупа, абсолютно бесплатно.

Вымогательский вирус Akira появился в марте 2023 года и быстро набрал популярность, атакуя организации по всему миру в различных секторах. А с июня злоумышленники начали распространять новую версию своего шифровальщика для Linux, чтобы атаковать виртуальные машины VMware ESXi.

Анализ схемы шифрования Akira, проведенный Avast, подтверждает предыдущие сообщения, описывающие, что вредоносное ПО использует симметричный ключ, сгенерированный CryptGenRandom, который затем шифруется встроенным публичным ключом RSA-4096 и добавляется в конец зашифрованного файла.

Поскольку только злоумышленники обладают приватным ключом RSA для расшифровки, в теории, расшифровать файлы без предварительной оплаты выкупа невозможно.

Однако специалисты Avast всё же нашли способ расшифровки, хоть и в подробностях не рассказывают, как им это удалось.

Версии вымогательского вируса Akira для Windows и Linux очень похожи в том, как они шифруют устройства. Однако версия для Linux использует библиотеку Crypto++ вместо CryptoAPI в Windows.

На Windows вредонос Akira шифрует файлы только частично для ускорения процесса, используя разную систему шифрования в зависимости от размера файла. Так, для файлов меньше 2 000 000 байт Akira будет шифровать только первую половину содержимого файла. А для файлов больше 2 000 000 байт вредоносное ПО будет шифровать четыре блока на основе предварительно рассчитанного размера блока, определяемого общим размером файла.

Версия Akira для Linux предоставляет своим операторам аргумент командной строки «-n», который позволяет им самим точно определить, какой процент файлов жертвы должен быть зашифрован.

Avast выпустил две версии своего дешифратора Akira, и обе пока что только под Windows: 64-битную и 32-битную соответственно. По возможности, специалисты рекомендуют использовать именно 64-битную версию, потому что подбор ключа шифрования требует много системной памяти.

Прямо сейчас исследователи работают над дешифратором для Linux, но жертвы вымогательской атаки вполне могут использовать версию для Windows, чтобы расшифровать любые файлы, которые были зашифрованы в Linux.

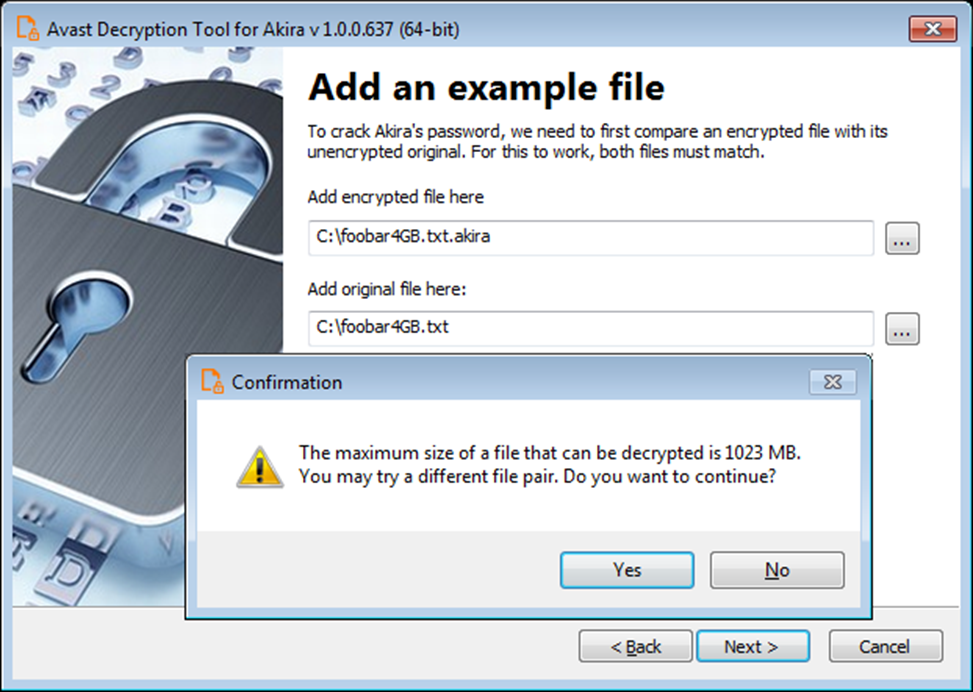

Для работы дешифратора пользователям нужно предоставить инструменту пару файлов, один зашифрованный Akira, а другой в своей исходной нешифрованной форме, чтобы позволить инструменту сгенерировать правильный ключ расшифровки.

Интерфейс нового дешифратора Avast

«Очень важно выбрать настолько большую по размеру пару файлов, насколько вы можете найти», — предупреждают исследователи. Всё потому, что из-за особенностей алгоритма шифрования Akira даже разница в пару байт между подобранными в качестве примера файлами может стать решающей в работе дешифратора.

Инструмент также предлагает возможность создать резервную копию зашифрованных файлов перед попыткой восстановить их, что крайне рекомендуется, поскольку, если что-то пойдет не так, данные могут быть необратимо повреждены, и даже уплата выкупа уже не спасёт.

Теперь, когда дешифратор выпущен, банда Akira, вероятно, изучит свой код на наличие недостатков в шифровании и исправит его, не давая будущим жертвам восстанавливать файлы бесплатно. Поэтому всем пострадавшим рекомендуется воспользоваться дешифратором, а затем серьёзно озадачиться безопасностью своих сетей.