Неизвестные хакеры возродились после долгого перерыва и шпионят в Северной Африке

Скрытный бэкдор Stealth Soldier и многоэтапная цепочка заражения дают хакерам доступ к конфиденциальным данным жертв.

Специалисты Check Point Research обнаружили серию узконаправленных шпионских атак в Северной Африке и связали её с ранее неизвестным модульным бэкдором «Stealth Soldier».

Согласно отчёту исследователей безопасности, кампания, ориентированная в первую очередь на жителей Ливии, сосредоточена на шпионаже и отслеживании. Бэкдор Stealth Soldier включает в себя следующие функции:

- эксфильтрация файлов;

- запись экрана и микрофона;

- регистрация нажатий клавиш (кейлоггинг);

- кража информации из браузера.

Команда Check Point Research подчеркнула, что инфраструктура Stealth Soldier имеет сходство с инфраструктурой, используемой в предыдущей кампании, известной как «Eye on the Nile». Операция «Eye on the Nile» была нацелена на египетское гражданское общество в 2019 году, но сходство со Stealth Soldier предполагает возможное возрождение злоумышленника после долгого перерыва.

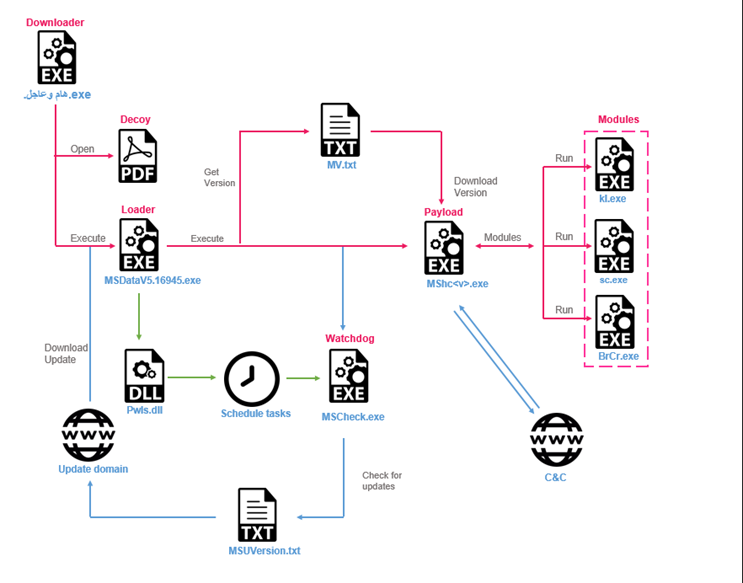

Цепочка заражения Stealth Soldier

Поток выполнения для всех версий Stealth Soldier начинается с запуска загрузчика, который выполняет цепочку заражения. Хотя механизм доставки загрузчика в настоящее время неизвестен, эксперты предполагают, что загрузчик был доставлен с помощью социальной инженерии. Всего в процессе заражения вредонос загружает с C2-серверов 6 файлов. Основные из них:

- Загрузчик — загружает PowerPlus, внутренний модуль для выполнения команд PowerShell, и использует его для создания постоянства для контрольного таймера. Запускает последнюю полезную нагрузку Stealth Soldier;

- Контрольный таймер (watchdog) — периодически проверяет наличие обновленной версии загрузчика и запускает ее. Постоянное использование задачи по расписанию и ключа запуска реестра;

- Полезная нагрузка — собирает данные, получает команды от C&C-сервера и выполняет модули.

Эксперты обнаружили различные версии бэкдора, последняя из которых была доставлена на целевое устройство в феврале 2023 года. Самая старая найденная версия была скомпилирована в октябре 2022 года.

Стоит отметить, что C2-серверы Stealth Soldier подключены к более обширному набору доменов, некоторые из которых маскируются под сайты, принадлежащие МИД Ливии, что указывает на использование фишинговых кампаний для проведения операций наблюдения и шпионажа против ливийских и египетских целей.

Исследователи безопасности добавили, что результаты анализа подчеркивают важность надежных мер кибербезопасности для противодействия целенаправленным шпионским атакам, особенно в регионах, где такие угрозы широко распространены. Специалисты заключили, что, учитывая модульность вредоносного ПО и использование нескольких этапов заражения, вполне вероятно, что в ближайшем будущем киберпреступники продолжат развивать свою тактику и развертывать новые версии Stealth Soldier.