Инфостилер Vidar активно используется в атаках против онлайн-продавцов

Хакеры всеми силами стремятся получить доступ к сервисам электронной коммерции для расширения спектра своих атак.

Иностранные онлайн-продавцы становятся мишенью новой кампании по распространению вредоносного программного обеспечения Vidar, позволяющего злоумышленникам похищать учётные данные для проведения более разрушительных атак в будущем.

На прошлой неделе исследователи зафиксировали новую вредоносную кампанию, в рамках которой кибербандиты направляют жалобы администраторам интернет-магазинов по электронной почте и через контактные формы веб-сайта. Электронные письма написаны якобы покупателями интернет-магазинов, с банковского счёта которых была списана определённая сумма после того, как предполагаемый заказ не прошел должным образом.

По данным зарубежных экспертов, за последнюю неделю множество разных организаций столкнулось с подобного рода мошенническими письмами.

Онлайн-продавцы являются привлекательной мишенью для злоумышленников, поскольку получение их учётных данных даёт хакерам доступ к серверной части сайтов электронной коммерции, что в будущем позволит существенно расширить диапазон возможных атак. Например, как только киберпреступники получают доступ к серверной части интернет-магазина, они могут внедрить вредоносные JavaScript-скрипты для кражи данных банковских карт и личной информации покупателей прямо во время оформления заказа (так называемые MageCart-атаки).

Внутренний доступ также может быть использован для кражи информации о клиентах сайта путем создания резервных копий базы данных магазина. Эта информация также может быть использована в вымогательских целях.

Ниже представлен пример одного из вариантов вредоносных писем, распространяемых в рамках зловредной кампании:

«Я пишу, чтобы выразить свою глубокую озабоченность и разочарование в связи с недавней транзакцией, которую я совершил на вашем веб-сайте. 14 мая 2023 года я разместил в вашем магазине заявку на покупку товаров на сумму более 550 долларов. Однако возникла существенная проблема, требующая вашего немедленного внимания. Сразу после того, как я завершил покупку, я обнаружил на вашей веб-странице сообщение об ошибке, в котором говорилось, что не удалось произвести платеж и что с моей банковской карты просто не были сняты денежные средства. К моему удивлению, после проверки моего банковского счета я обнаружил, что платеж действительно был выполнен и идентичная сумма была снята. Я настоятельно призываю вас разобраться с этой проблемой с максимальной срочностью и быстро устранить её. Важно, чтобы вы проанализировали причину этого несоответствия и предприняли немедленные действия для возврата вычтенной суммы денег. Для вашего ознакомления и в качестве доказательства покупки я предоставил копию моей банковской выписки ниже, в которой, очевидно, отображается списание. Это должно послужить окончательным доказательством платежа и подчеркнуть срочность полного возврата. Я искренне оценю ваши незамедлительные действия. Вот гиперссылка на моё заявление: bit[.]ly/xxxx»

Сам текст электронного письмо написан таким образом, чтобы придать ощущение срочности, требуя от продавца немедленно вернуть деньги и расследовать первопричину проблемы. На лицо классическая социальная инженерия.

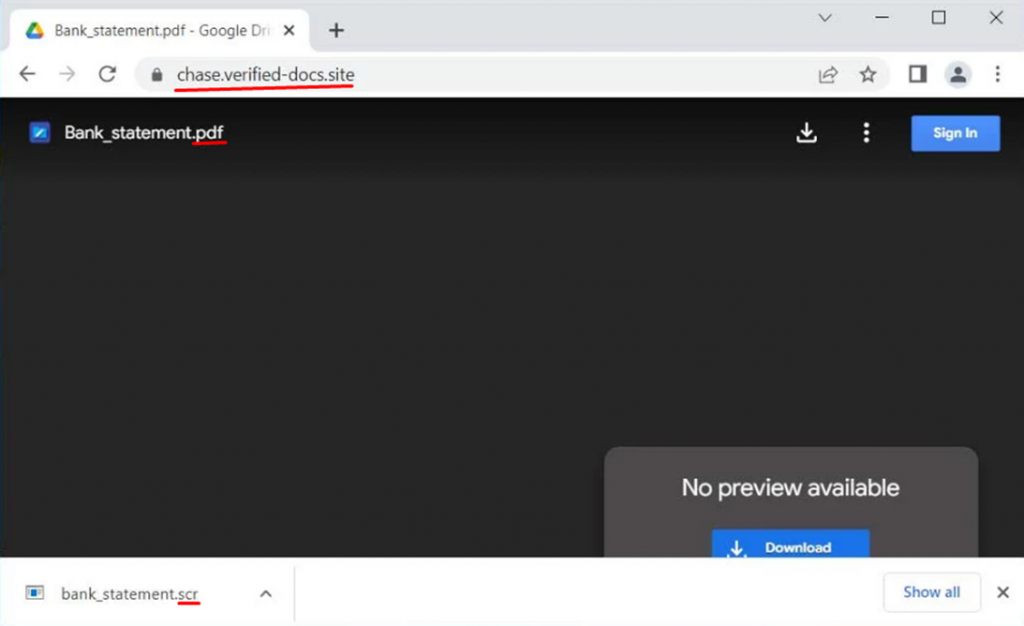

Как можно заметить, хакеры воспользовались сервисом для укорачивания URL-адресов, чтобы скрыть реальную ссылку и не вызвать подозрений у жертвы. При нажатии на ссылку загружается веб-сайт, который выдаёт себя за Google Drive, но в действительности не является таковым.

Поддельный сайт Google Drive

Сайт сообщает жертве, что предварительный просмотр документа недоступен и предлагает загрузить банковскую выписку на компьютер. Файл, отображаемый на поддельном сайте как «Bank_statement.pdf» при фактическом скачивании имеет название «bank_statement.scr». То есть является исполняемым скрипт-файлом, загружающим инфостилер Vidar.

Vidar — это троян для кражи информации, который может похищать сеансовые cookie-файлы, историю браузера, сохранённые пароли, данные криптовалютных кошельков, текстовые файлы, базы данных Authy 2FA и скриншоты экрана Windows.

Как только киберпреступники получают украденную информацию, они либо продают её другим злоумышленникам, либо используют самостоятельно для взлома учётных записей затронутых пользователей.

Потенциальным жертвам описанной вредоносной кампании рекомендуется просканировать свой компьютер на наличие вредоносного ПО, сменить пароль от всех своих учётных записей, особенно используемых в рабочих целях, а также изучить свой сайт электронной коммерции на предмет внедрения вредоносного кода в HTML-шаблоны, создания новых учётных записей с повышенными привилегиями или каких-либо изменений исходного кода сайта.

Ранее мы уже сообщали о похожих вредоносных кампаниях, направленных на взлом сайтов на PrestaShopCMS и WooCommerce. А в начале года мы писали о хакерах, которые внедрили вредоносный код, похищающий данные клиентов, на канадском сайте алкогольной продукции LCBO.