Волшебная тележка «возит» французов за нос, подменяя формы оплаты в онлайн-магазинах

В ходе кампании Magecart хакеры подделывают страницы оформления заказа и воруют данные карты.

Специалисты компании Malwarebytes сообщают, что в ходе продолжающейся кампании Magecart злоумышленники используют поддельные страницы оформления заказа для сбора конфиденциальных данных пользователей.

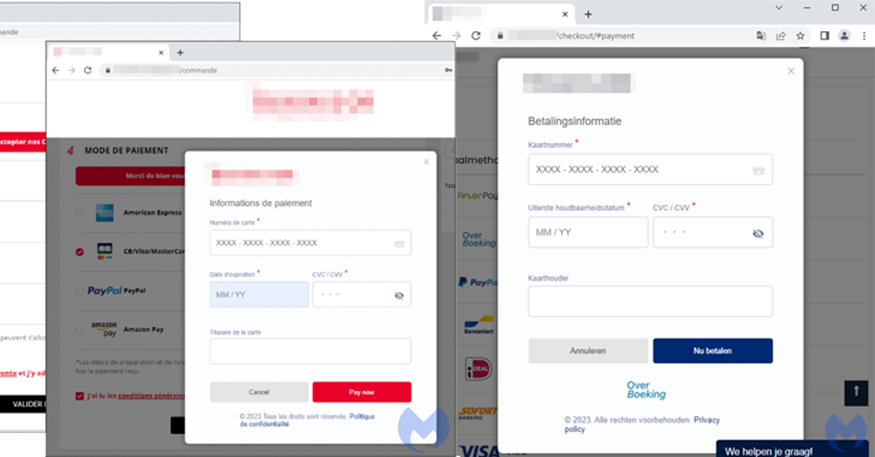

Киберпреступники использовали настоящие логотипы скомпрометированного магазина и настроили модальное окно, чтобы полностью взломать страницу оформления заказа. Примечательно то, что скиммер выглядит более аутентично, чем исходная платежная страница.

Термин Magecart является универсальным и относится к нескольким группам киберпреступников, которые используют методы онлайн-скимминга для кражи личных данных с веб-сайтов — чаще всего, сведений о клиентах и платежной информации на сайтах электронной коммерции.

Обнаруженная кампания, нацеленная на неназванный французский онлайн-магазин аксессуаров для путешествий, работающем на PrestaShop CMS, использовала скиммер под названием «Kritec» для перехвата процесса оформления заказа и отображения поддельного диалогового окна оплаты для жертв. Kritec выдавал себя за Google Tag Manager, чтобы не вызвать подозрений и избежать обнаружения.

Код скиммера сильно обфусцирован, а вредоносный режим загружается только, когда жертва на скомпрометированном сайте выбирает платёжную карту в качестве способа оплаты. Как только данные карты собраны, жертве на короткое время отображается поддельное сообщение об отмене платежа, а затем пользователь перенаправляется на реальную платежную страницу, после чего платеж успешно совершается.

Поддельная (слева) и легитимная (справа) формы оплаты

Кроме того, скиммер доставляет cookie-файл, чтобы текущая сессия была помечена как завершенная. Если пользователь вернется и попытается совершить платеж еще раз, вредоносное модальное окно больше не будет отображаться.

Утверждается, что субъекты угрозы, стоящие за этой операцией, используют разные домены для размещения скиммера, которым даны похожие имена: «[имя магазина]-loader.js». Это позволяет предположить, что модальные окна настраиваются индивидуально под каждый атакуемый интернет-магазин.