Windows или Linux? Без разницы! Вымогательская операция Buhti готова поразить любую платформу

Хакеры Blacktail освоили слитый вредоносный инструментарий и грамотно адаптировали его под свои нужды.

Новая вымогательская операция под названием Buhti использует просочившийся код семейств вымогателей LockBit и Babuk для атак на системы Windows и Linux системы.

Стоящие за Buhti злоумышленники, которые отслеживаются исследователями безопасности как Blacktail, хоть и не разработали собственную разновидность вымогателей, но создали пользовательскую утилиту для извлечения данных, которую используют для шантажа жертв. Эта популярная у киберпреступников тактика носит название «двойное вымогательство».

Buhti впервые была замечена в дикой природе (ITW) в феврале 2023 года специалистами Unit 42 из Palo Alto Networks. Тогда они идентифицировали её как программу-вымогатель на базе Go, ориентированную на Linux.

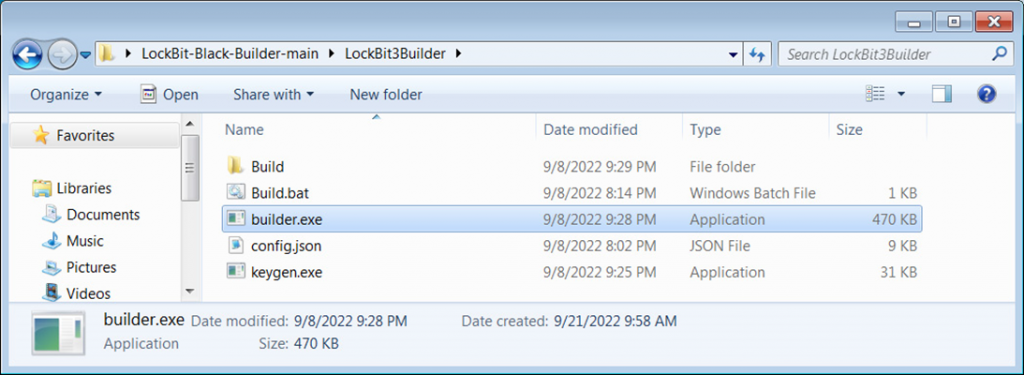

Отчёт, опубликованный сегодня исследователями Symantec, показывает, что Buhti также нацелена и на Windows, используя слегка измененный вариант LockBit 3.0 под кодовым названием «LockBit Black». Хакеры Blacktail используют конструктор LockBit 3.0 для Windows, который недовольный разработчик LockBit слил в открытый доступ в сентябре 2022 года.

Конструктор LockBit, слитый в сентябре прошлого года

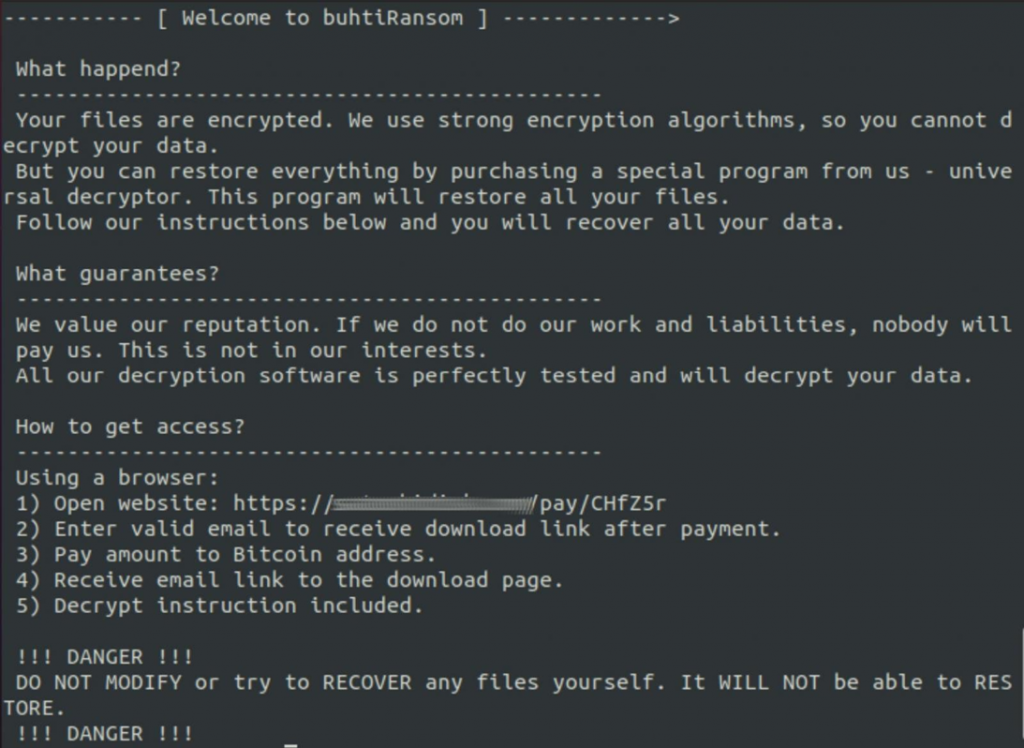

После завершения атаки вредоносное ПО меняет обои пострадавших компьютеров, чтобы сообщить жертвам открыть записку с требованием выкупа, в то время как все зашифрованные файлы получают расширение «.buhti».

Записка о выкупе Buhti

Для атак на Linux хакеры Blacktail используют полезную нагрузку, основанную на исходном коде Babuk, который был размещён на одном из киберпреступных форумов ещё в сентябре 2021 года.

Ранее в этом месяце SentinelLabs и Cisco Talos сообщили о случаях новых операций вымогателей с использованием Babuk для атаки на системы Linux. И хотя повторное использование того же вредоносного ПО обычно считается признаком некоторой ограниченности ресурсов у злоумышленников, в данном случае использование хакерами Babuk обусловлено его доказанной способностью компрометировать системы VMware ESXi и Linux.

Symantec сообщает, что в атаках Buhti использовались недавно раскрытые уязвимости PaperCut NG и MF RCE, которые также использовали банды LockBit и Clop. Иными словами, злоумышленники полагаются на уязвимость CVE-2023-27350 для установки Cobalt Strike, Meterpreter, Sliver, AnyDesk и ConnectWise на целевые компьютеры. В последствии хакеры используют этот софт для похищения учётных данных и бокового перемещения по скомпрометированным сетям, кражи файлов, запуска дополнительных полезных нагрузок и многого другого.

Как уже было отмечено выше, хакеры Blacktail использует свой собственный инструмент эксфильтрации и особую стратегию проникновения в сеть, поэтому едва ли их можно назвать простыми подражателями, которые просто использует инструменты других хакеров с минимальными изменениями. Подход здесь, так или иначе, довольно новаторский.

Разработанный хакерами инструмент для эксфильтрации — это программа-похититель на базе Go, которая может получать аргументы командной строки, указывающие целевые каталоги в файловой системе. Инструмент предназначен для кражи следующих типов файлов: pdf, php, png, ppt, psd, rar, raw, rtf, sql, svg, swf, tar, txt, wav, wma, wmv, xls, xml, yml, zip, aiff, aspx, docx, epub, json, mpeg, pptx, xlsx и yaml. Файлы копируются в ZIP-архив и позже передаются на серверы Blacktail.

Blacktail и её программа-вымогатель Buhti представляют собой современный пример того, как начинающим злоумышленникам легко приступить к действиям, используя эффективные вредоносные инструменты, доступные в открытом доступе, и нанести значительный ущерб многим организациям.

Тактика Blacktail по быстрому внедрению эксплойтов для недавно обнаруженных уязвимостей делает их мощной угрозой, требующей повышенной бдительности и упреждающих стратегий защиты.