Bitdefender Labs сообщает о новом вредоносе BellaCiao, созданный иранской группой Charming Kitten

Иран создал совершенный и незаметный инструмент для атак на полмира.

Исследователи кибербезопасности из ИБ-компании Bitdefender Labs обнаружили, что поддерживаемая Ираном APT-группировка Charming Kitten атакует жертв в США, Европе, на Ближнем Востоке и в Индии с помощью новой вредоносной программы, получившей название BellaCiao.

BellaCiao представляет собой «персонализированный дроппер», способный доставлять другие полезные нагрузки на компьютер-жертву с помощью команд от С2-сервера. По данным Bitdefender Labs, каждый доставленный образец был привязан к конкретной жертве и содержал жестко закодированную информацию – название компании, специально созданные поддомены или связанный общедоступный IP-адрес.

Специально разработанное вредоносное ПО (адаптированное вредоносное ПО), как правило, труднее обнаружить, поскольку оно содержит уникальный код и создано таким образом, чтобы избежать обнаружения.

Точный вектор атаки неизвестен, хотя предполагается, что для проникновения в системы использовались известные уязвимости в веб-приложениях Microsoft Exchange Server или Zoho ManageEngine.

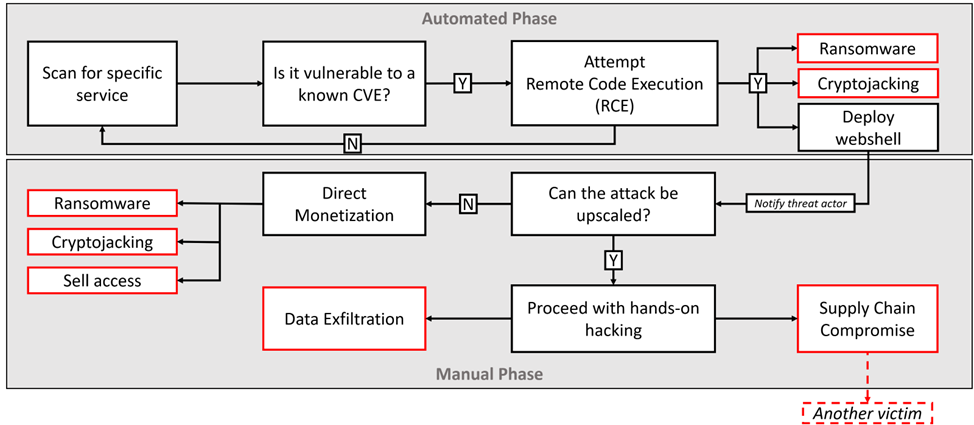

Цепочка атак Charming Kitten

После успешного взлома злоумышленники пытаются отключить Microsoft Defender с помощью команды PowerShell и устанавливают постоянство на узле через экземпляр службы (service instance). Также в своих атаках киберпреступники загружают два модуля Internet Information Services (IIS), способных обрабатывать входящие инструкции и извлекать учетные данные.

BellaCiao примечателен тем, что выполняет DNS-запрос каждые 24 часа, чтобы преобразовать поддомен в IP-адрес, который затем анализируется для извлечения команд, которые должны быть выполнены в скомпрометированной системе.

IP-адрес взаимодействует с DNS-сервером злоумышленника, который отправляет вредоносные жестко закодированные инструкции через поддельный IP-адрес, имитирующий реальный IP-адрес цели. В результате дополнительное вредоносное ПО доставляется с помощью жестко закодированных инструкций, а не традиционной загрузки. В зависимости IP-адреса цепочка атак приводит к развертыванию веб-шелла, поддерживающего возможность загрузки и скачивания произвольных файлов, а также выполнения команд.

Также был замечен второй вариант BellaCiao, который заменяет веб-оболочку инструментом Plink — утилитой командной строки для PuTTY, предназначенной для установления обратного прокси-соединения с удаленным сервером и реализации функций бэкдора.

В кампании, жертвами которой стали множество отраслей и компаний, дроппер BellaCiao настраивается и развертывается против тщательно отобранных жертв после неизбирательного использования уязвимых систем. Обнаруженные атаки Charming Kitten особенно эффективны против систем, которые плохо обслуживаются, имеют устаревшее ПО или слабые пароли, а также против небольших компаний, у которых нет средств обнаружения и реагирования.