Раскрыт новый метод распространения бэкдоров на примере группы ScarCruft

От файла справки Microsoft до совершенного бэкдора для кражи информации.

Северокорейская APT-группа ScarCruft использует файлы справки Microsoft Compiled HTML Help (CHM) для загрузки дополнительных вредоносных программ на целевые машины.

Группировка ScarCruft (APT37, Reaper, RedEyes и Ricochet Chollima) с начала 2023 года активно атаковала различные южнокорейские организации в целях шпионажа. Известно, что группа активна как минимум с 2012 года.

Согласно многочисленным отчетам Центра реагирования на чрезвычайные ситуации AhnLab Security (ASEC), SEKOIA.IO и Zscaler, новая тактика группы иллюстрирует непрерывные усилия хакеров по совершенствованию и переоснащению своих атак для обхода обнаружения.

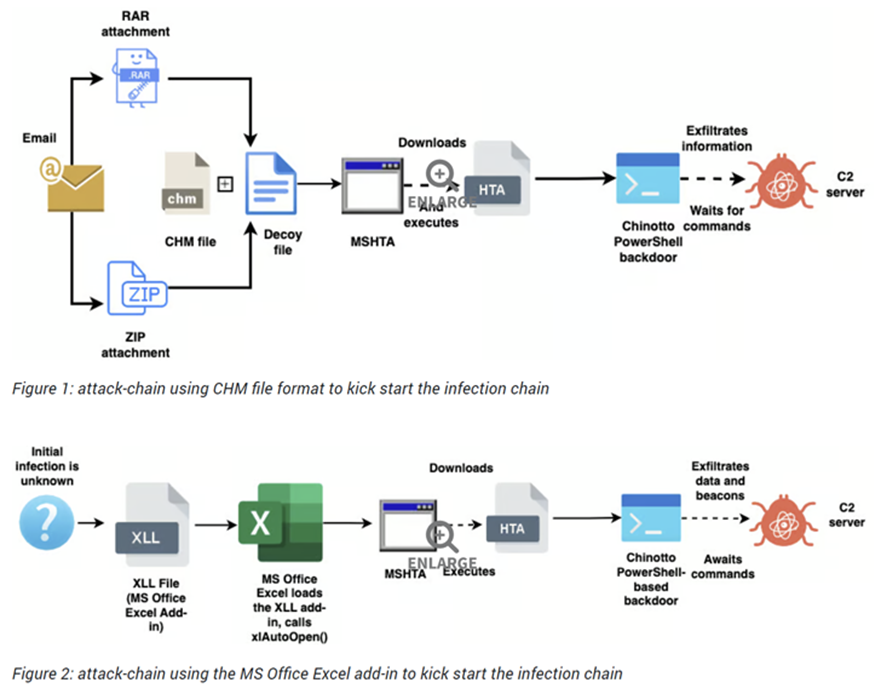

По словам специалистов, в обнаруженной кампании хакеры используют форматы файлов «CHM», «HTA», «LNK», «XLL», и документы Microsoft Office с макросами в своих целевых фишинговых атаках против южнокорейских целей.

Цепочка атак с использованием CHM-файла (сверху) и документа Microsoft Word (снизу)

Цепочки заражения отображают файл-приманку и развертывают обновленную версию имплантата на основе PowerShell под названием Chinotto, который способен выполнять команды, отправленные C2-сервером, и извлекать конфиденциальные данные.

Некоторые из новых возможностей Chinotto включают создание снимков экрана каждые 5 секунд и регистрацию нажатий клавиш. Собранная информация затем сохраняется в ZIP-архиве и отправляется на удаленный сервер.

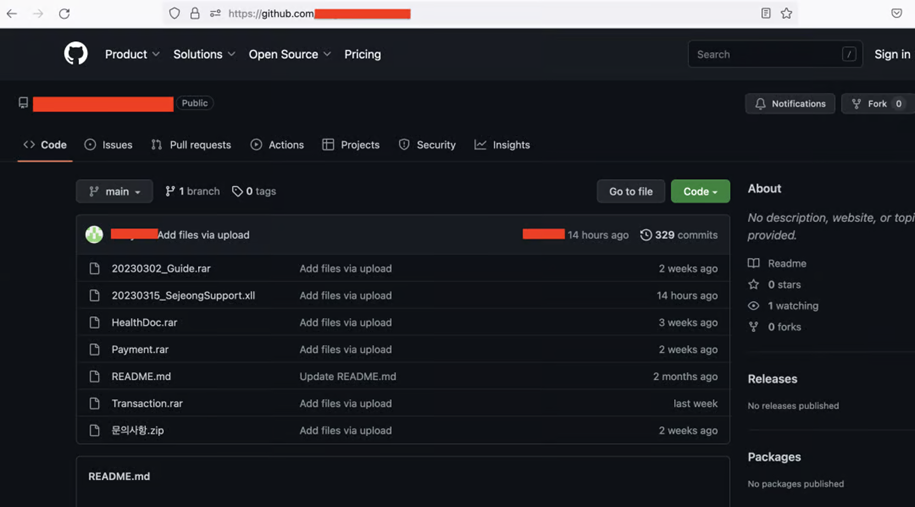

Информация о различных векторах атак ScarCruft поступает из репозитория GitHub, который поддерживается злоумышленниками для размещения вредоносных полезных нагрузок с октября 2020 года.

Профиль GitHub киберпреступников

Помимо распространения вредоносных программ, ScarCruft также обслуживает фишинговые веб-страницы почтовых и облачных сервисов, таких как Naver, iCloud, Kakao, Mail.ru и 163.com.

Неясно, как жертвы получают доступ к этим страницам. Скорей всего, фишинговые формы могли быть встроены в «iframe» на скомпрометированных сайтах, контролируемых хакерами, или отправлены в виде HTML-вложений по электронной почте.

SEKOIA.IO также обнаружил бэкдор под названием AblyGo, написанный на Golang, который использует платформу обмена сообщениями Ably для получения команд.

ScarCruft - не единственная группировка из Северной Кореи, которая проводит шпионские кампании против целей из Южной Кореи. Так, ранее стало известно, что северокорейские правительственные хакеры Kimsuki шпионили за журналистами Южной Кореи с помощью заражённого приложения для Android в рамках кампании социальной инженерии.