Неизвестное ранее шпионское ПО для Android нацелено на журналистов Южной Кореи

Хакеры используют облачные сервисы и мессенджеры для управления программой.

Северокорейские правительственные хакеры шпионят за журналистами Южной Кореи с помощью заражённого приложения для Android в рамках кампании социальной инженерии. Об этом сообщила южнокорейская некоммерческая организация Interlab, обнаружившая новое вредоносное ПО RambleOn.

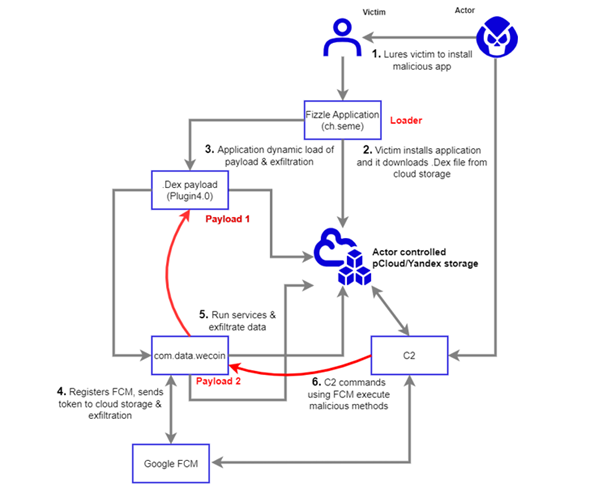

Приложение открывает доступ к списку контактов цели, SMS-сообщениям, голосовым вызовам, местоположению и другим данным. Шпионское ПО маскируется под анонимный мессенджер Fizzle (ch.seme), но на самом деле действует как канал для доставки полезной нагрузки следующего этапа, размещенной в облаках pCloud и Яндекс.

Сообщается, что приложение было отправлено 7 декабря 2022 года в виде APK-файла в китайском мессенджере WeChat южнокорейскому журналисту под предлогом желания обсудить деликатную тему.

Основная цель RambleOn — функционировать в качестве загрузчика для другого APK-файла (com.data.WeCoin), а также запрашивать разрешения на сбор файлов, доступ к журналам вызовов, перехват SMS-сообщений, запись аудио и данные о местоположении. Вторичная полезная нагрузка открывает канал для доступа к зараженному Android-устройству с использованием защищённого мессенджера Firebase Cloud Messaging (FCM) в качестве сервера управления и контроля (C2, C&C).

Цепочка заражения RambleOn

Interlab обнаружила совпадения в функциональности FCM в кампаниях RambleOn и FastFire, частью шпионского ПО для Android, которое исследователи кибербезопасности из Южной Кореи приписали группировке Kimsuky. Кроме того, виктимология группы очень тесно согласуется с методами работы группировки APT37.