Иранские хакеры Cobalt Illusion привлекают женщин, занимающихся политикой и правами человека

Злоумышленники выдают себя за гадалку из России.

Иранские правительственные хакеры Cobalt Illusion продолжают проводить кампании с использованием социальной инженерии, нацеленных на исследователей, выдавая себя за сотрудника Атлантического совета*.

Согласно отчёту Secureworks Counter Threat Unit (CTU), целями киберпреступников в обнаруженной кампании были женщины, которые активно участвуют в политических вопросах и делах по правам человека на Ближнем Востоке.

Secureworks приписала эту активность хакерской группе Cobalt Illusion (также известна как APT35, Charming Kitten, ITG18, Phosphorus, TA453 и Yellow Garuda). Основными тактиками Cobalt Illusion являются фишинг и массовый сбор данных жертв. Эксперты связывают группу с иранским Корпусом стражей исламской революции (КСИР). Считается, что группировка использует поддельных лиц для установления контактов с лицами, представляющими стратегический интерес для правительства Ирана.

Последняя активность связана с тем, что злоумышленники выдают себя за сотрудника Атлантического совета (Atlantic Council) и обращаются к исследователям по политическим вопросам и правам человека под предлогом участия в отчёте.

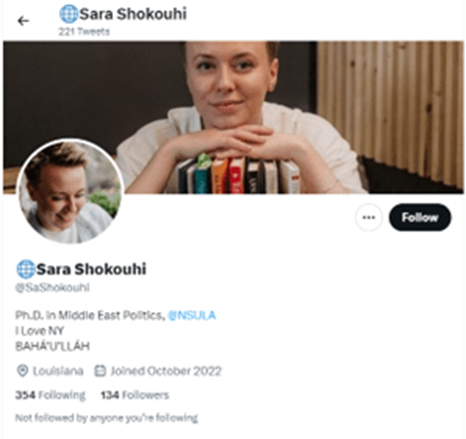

Чтобы сделать уловку убедительной, мошеннические аккаунты в соцсетях (Twitter** и Instagram***) под ником «Sara Shokouhi» утверждают, что у Сары есть докторская степень в области ближневосточной политики. Более того фотографии профиля в этих аккаунтах были взяты из аккаунта в Instagram, принадлежащего психологу и гадателю на картах Таро из России.

На данный момент не известно, удалось ли преступникам провести какие-либо фишинговые атаки. Учетная запись Twitter, созданная в октябре 2022 года, остается активной до сих пор, как и учетная запись Instagram.

В мае 2022 года специалисты Secureworks заявили, что группировка Cobalt Mirage создала 2 разных набора атак для вторжения в системы. Первый набор атак содержал в себе вымогательское ПО и легитимные инструменты – BitLocker и DiskCryptor, а его основной целью было получение выкупа. Второй набор атак использовался для похищения конфиденциальных данных ряда израильских, американских, европейских и австралийских организаций.

*Деятельность организации признана нежелательной на территории Российской Федерации.

**Социальная сеть запрещена на территории Российской Федерации.

***Компания Meta и продукты компании (Instagram и Facebook) признаны экстремистскими организациями; их деятельность запрещена на территории РФ.