Новые версии программ-вымогателей связаны с группировкой APT38

Визитной карточкой злоумышленников стало разрушительное вредоносное ПО, уничтожающее следы хакеров внутри сетей жертв.

Несколько штаммов программ-вымогателей были связаны с APT38, группой государственных северокорейских хакеров, известной атаками на финансовые учреждения по всему миру. На последней стадии атак злоумышленники внедряют в сети жертв разрушительное вредоносное ПО, уничтожая любые следы своей деятельности.

Кристиан Бик, главный исследователь угроз в компании Trellix, сообщил, что операторы группы входят в состав 180 подразделения северокорейской кибер-армии Bureau 121 и используют программы BEAF, PXJ, ZZZZ и ChiChi для вымогательства у своих жертв.

Связи с APT38 нашли при анализе сходств кода и артефактов с шифровальщиками VHD и TFlower. Вредоносы запускались в сетях жертв при помощи фреймворка MATA, используемого только группировкой Lazarus, что позволило специалистам из Лаборатории Касперского и Sygnia провести параллели с атаками северокорейских хакеров.

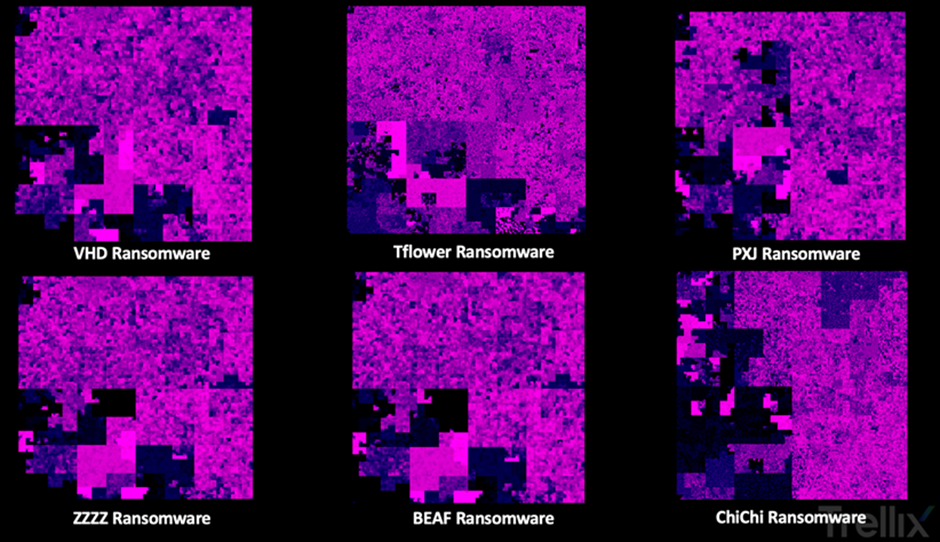

Бик визуализировал код BEAF, PXJ и ZZZZ с помощью отображения кривых Гильберта и показал их очевидное сходство с VHD и TFlower. По словам исследователя из Trellix, BEAF и ZZZZ – почти полные копии друг друга, а ChiChi значительно отличается от других вредоносов.

Сравнение программ-вымогателей (Trellix)

Хотя исходный код ChiChi практически не имеет сходств с другими программами, Бик обнаружил один и тот же адрес электронной почты в записках о выкупе от ChiChi и ZZZZ.

«Основываясь на наших исследованиях, объединенных разведывательных данных и наблюдениях за более мелкими целевыми атаками программ-вымогателей, Trellix с высокой степенью уверенности приписывает их хакерам, связанным с КНДР», считает БИК.

Атаки с использованием этих семейств вымогателей были направлены только на организации в Азиатско-Тихоокеанском регионе (АТР), что усложнило поиск жертв, поскольку не было чатов для переговоров или сайтов с утечками, которые можно было бы исследовать.

Trellix также попыталась обнаружить дополнительные зацепки при помощи анализа криптовалютных переводов, использовавшихся для получения выкупа, но не нашла совпадений в нужных кошельках. Специалисты обнаружили, что хакеры смогли собрать лишь небольшие суммы криптоактивов.

"Небольшие семейства программ-вымогателей могут быть частью более организованных атак", – добавил Бик. "На основании наших исследований и наблюдений, Trellix уверенно приписывает мелкие целевые атаки вымогательского ПО хакерам из КНДР".

Ранее сообщалось об атаках хакерской группировки Lazarus на криптовалютные компании.

В прошлом году суд в США вынес приговор в отношении гражданина США и Канады Галеба Аломари (Ghaleb Alaumary), обвиняемого в отмывании десятков миллионов долларов, в том числе средств, похищенных северокорейской хакерской группировкой Lazarus Group (APT38).