Новый образец вредоносного ПО подтвердил возвращение Revil

На фоне роста напряженности в отношениях между Россией и США группа киберпреступников REvil вернулась с новым шифровальщиком.

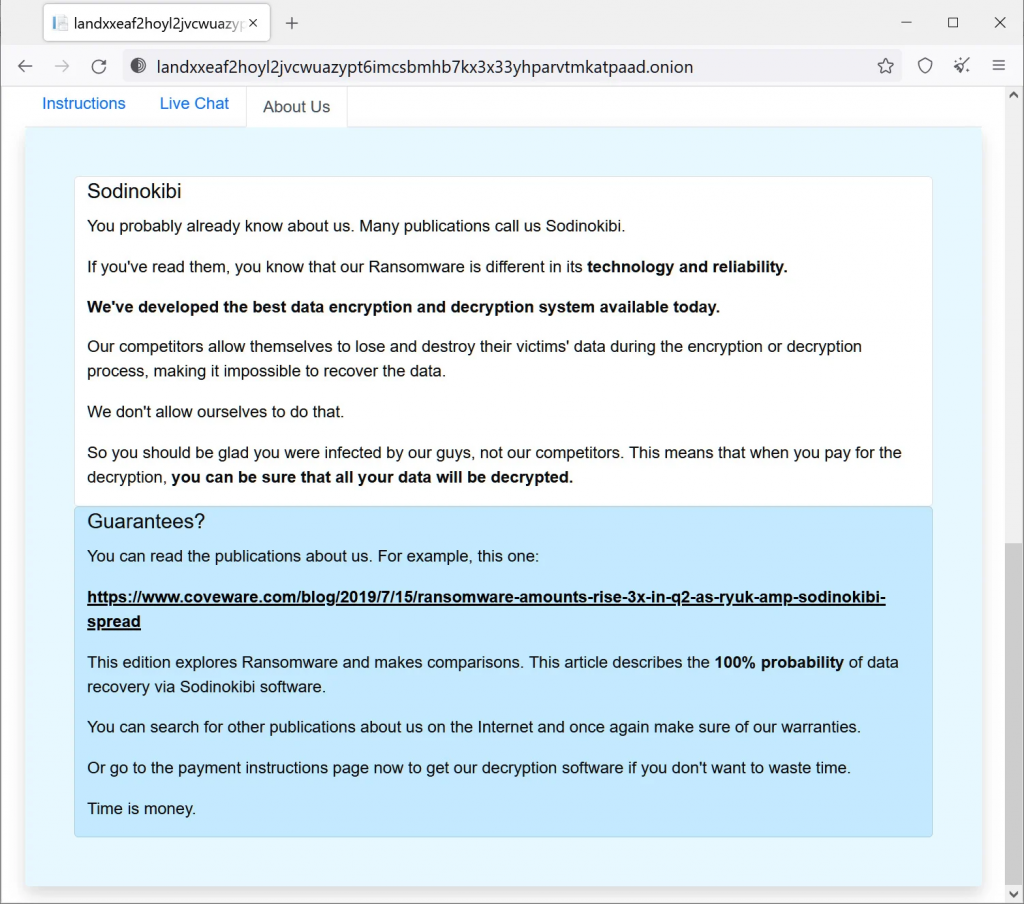

После начала спецоперации России на Украине, TOR-сайты REvil начали оживать, но на них не было старой информации, они перенаправляли посетителей на URL-адреса новой неназванной группировки хакеров-вымогателей. Пуcть эти сайты не были похожи на предыдущие сайты REvil, тот факт, что старая инфраструктура перенаправляла на новые URL-адреса, указывает на возвращение группировки. Однако, в ноябре на сайтах группировки начали появляться сообщения “REvil это плохо”. Такой доступ к сайтам хакеров говорил о действиях правоохранительных органов или киберпреступников, поэтому ожившие страницы REvil не могут быть веским доказательством возвращения банды.

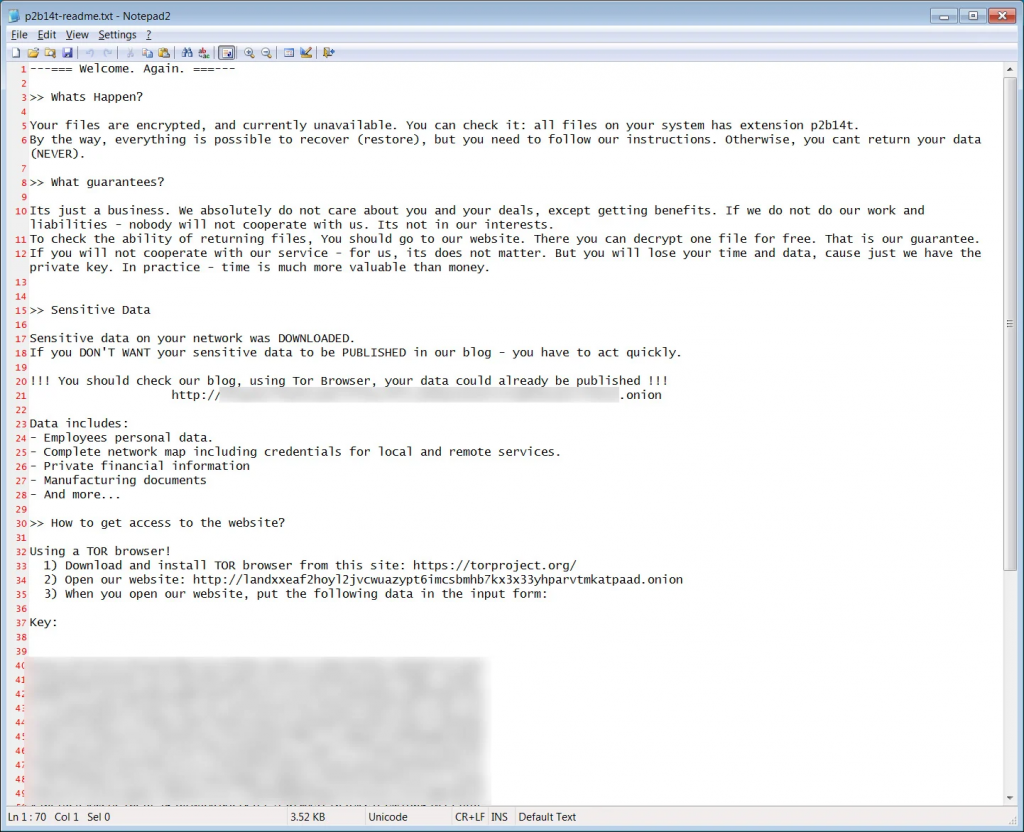

Единственным способом узнать наверняка, вернулась ли REvil, было найти образец программы-шифровальщика и проанализировать его, чтобы определить, был ли он пропатчен или разработан на базе исходного кода. Нужный образец шифровальщика нового вымогательского ПО был обнаружен на этой неделе исследователем AVAST Якубом Крустеком и подтвердил связь безымянной группировки с REvil.

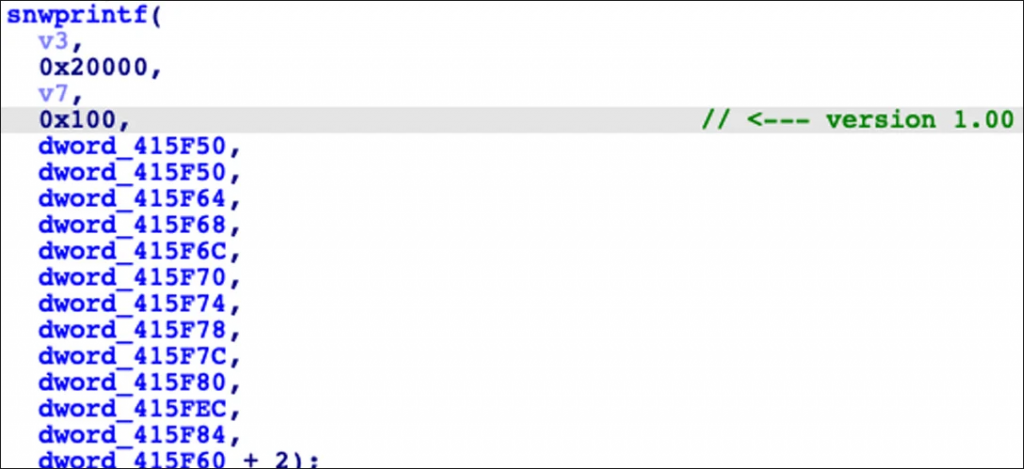

По словам аналитиков, обнаруженный образец вируса был скомпилирован из исходного кода REvil, а также содержит свежие изменения. Исследователь безопасности R3MRUM написал в Твиттере, что номер версии образца изменен на 1.0, но он является продолжением последней версии, 2.08, выпущенной REvil перед ее уничтожением. Специалист не смог объяснить почему вирус не шифрует файлы, но считает, что он был скомпилирован из исходного кода.

Изменение версии в новом шифраторе REvil

Генеральный директор Advanced Intel Виталий Кремез тоже провел исследование образца и подтвердил, что он был скомпилирован из исходного кода 26 апреля. По его словам новый образец REvil включает новое конфигурационное поле 'accs', содержащее учетные данные атакуемой жертвы.

Кремез считает, что параметр конфигурации 'accs' используется для предотвращения шифрования на других устройствах, которые не содержат данные нужных учетных записей и доменов Windows, что позволяет проводить целенаправленные атаки.

В дополнение к параметру «accs» в конфигурации нового образца REvil были изменены параметры SUB и PID, используемые в качестве идентификаторов кампании и филиала, для использования более длинных значений типа GUID, таких как «3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4».

BleepingComputer также протестировал образец программы-вымогателя, он создал примечание о выкупе, которое идентично старым предупреждениям о выкупе REvil.

Неудивительно, что REvil переименовались в рамках новой операции, особенно в связи с ухудшением отношений между США и Россией.

При ребрендинге операций программ-вымогателей они обычно переименовываются, чтобы обойти правоохранительные органы или санкции, препятствующие выплате выкупа. Поэтому для REvil необычно публично сообщать о своем возвращении, а не пытаться избежать обнаружения, как мы видели во многих других ребрендингах программ-вымогателей.