HackQuest закончен?! HackQuest продолжается!

HackQuest закончен?! HackQuest продолжается!

Alexander Antipov

До 20 января 2012 года любой желающий может проверить свои силы в оценке защищенности, поиске и эксплуатации уязвимостей, реверсинге и просто хакерстве.

Ante Scriptum

До 20 января 2012 года любой желающий может проверить свои силы в оценке защищенности, поиске и эксплуатации уязвимостей, реверсинге и просто хакерстве. Регистрация и информация по подключению доступна по адресу: http://phday.ru/smt.asp?gnum=1 (рус) и http://phday.com/smt.asp?gnum=1 (eng).

Вступайте и компилируйте!

Scriptum

26 декабря закончились соревнования по информационной безопасности PHDays CTF Quals и PHDays CTF Afterpaty. Командные состязания CTF Quals проходили по правилам task-based CTF и позволили нам выявить финалистов, которые примут участие в очном туре 30-31 мая 2012 года на форуме Positive Hack Days. Сольная битва найти наиболее мощных хакеров, которые получат возможность принять участие в PHDays, а также станут обладателями ценных призов от организатора соревнований – компании Positive Technologies, включая легендарный сканер безопасности XSpider 7.8. В пылу битвы участники не только нашли все заложенные нами уязвимости но и обнаружили как минимум одну уязвимость нулевого дня (0-day): mPDF <= 5.3 File Disclosure.

Прежде всего, немного фактов

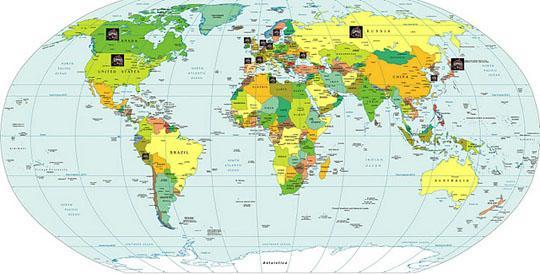

- В соревнованиях приняли активное участие 45 команд и более 250 хакеров. За победу активно боролись спецы из 20 стран, включая Россию, США, Японию, Украину, Нидерланды, Францию, Южную Корею, Тунис, Германию, Швейцарию, Кению, Канаду, Перу и Великобританию.

- В игровой инфраструктуре расположено 17 серверов и приложений, содержащих более 40 заданий.

- В основе соревнований лежала инфраструктура и легенда соревнований Positive Hack Days CTF 2011.

- Только один из участников сумел решить все задачи и набрать 100 очков.

- По результатам соревнований были отобраны 12 лучших команд CTF со всего мира.

- Часть заданий была решена с использованием уязвимостей «нулевого дня» (0-day), о которых организаторы не имели представления.

PHDays CTF Quals

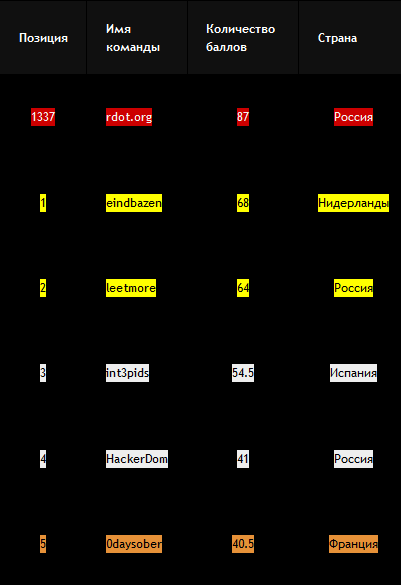

Соревнования проходили 10 декабря (10.00 МСК) — 11 декабря (18.00 МСК). Первое место по праву досталось команде rdot.org из Санкт-Петербурга, которая захватила лидерство в самом начале соревнований и не дала соперникам даже малейшего шанса на победу.

Для тех, кто не следил онлайн, – битва была нешуточная. Особенно жарко было на 2-3 местах, где схлестнулись питерская leetmore и eindbazen из Нидерландов. Второе место переходило из рук в руки несколько раз. И лишь в последние полчаса парни из Нидерландов серьезно опередили питерцев и закрепили за собой серебро.

Ситуация в первой десятке менялась постоянно. Одно время хорошие позиции занимали MachoMan из Южной Кореи, за которых мы активно болели. Но в ходе игры они были вытеснены на 12 место российскими командами. Долго запрягали, но быстро ехали команды HackerDom из Екатеринбурга и int3pids из Испании (почему-то зарегистрировавшиеся как представители Афганистана). Первую половину игры HackerDom серьезно отставали от лидеров, и мы уже начали беспокоиться за корифеев российского CTF. Но собравшись с силами, команды взяли наиболее сложные флаги и прочно удерживались в призерах. В результате int3pids заняли 4-е место, а Hackerdom — 5-е. Надо отметить, что 5-е место далось Екатеринбургу далеко не просто. Последние несколько часов ноздря в ноздрю с ними шла команда 0daysober из Франции, чье название почему-то вызывает мысли о гаражном роке и чем-то далеком и печальном. Спросили у гугла, все сходится (g sober song noir desir). Ребята бились буквально за каждый бал. За 15 минут до конца соревнований HackerDom обогнал 0daysober на одно очко и, несмотря на усилия французской команды, занял 5-е место с минимальным отрывом в 0,5 балла.

К сожалению, коллегам из США, Японии, Туниса, Германии, Швейцарии, Кении, Канады, Перу и Великобритании не удалось войти в десятку сильнейших. Полагаем, все впереди.

Всего в соревнованиях зарегистрировалось 72 команды с разных концов света. Из них 45 приняло активное участие в Битве за Монолит и сумело «размочить счет».

Забавно, но большие затруднения у команд вызвал взлом Windows 98. Видимо, настали те времена, когда эта операционная система может считаться одной из самых защищенных.

Хотелось бы отметить команды Antichat Team, [censored], ufologist, Shine (Россия), Big-daddy, ensib (Франция), MachoMan (Южная Корея), Nullarea Tunisian Team (Тунис) и takeshix (Германия), которые хотя и не заняли призовых мест, но стойко боролись за победу и помогли сделать игру динамичной и увлекательной. Но в итоге, победителями стали следующие команды:

По результатам отборочных и жеребьевки в финал PHDays CTF вышли следующие команды:

- 0daysober, Switzerland

- BIOS, India

- C.o.P, France

- eindbazen, Netherlands

- FluxFingers, Germany

- HackerDom, Russia

- int3pids, Spain

- IV, Russia

- leetmore, Russia

- Plaid Parliament of Pwning, USA

- Shell-storm, France/Switzerland

- HNG48, Japan

Финальный рейтинг участников доступен тут. На законный вопрос «а где же rdot.org?» ответим: парням надоело играть в CTF, теперь они будут его делать. О чем есть соответствующая запись на форуме команды.

PHDays CTF Afterpaty

Соревнования PHDays CTF Afterpaty проходили 12 — 25 декабря 2011 года по правилам HackQuest. Лидерство достаточно долго удерживал BlackFan, однако ближе к концу соревнования на первое место вырвался kyprizel из Казахстана. Именно он первый и единственный сумел набрать 100 очков и стать победителем соревнований. В качестве приза kyprizel получит самую новую версию легендарного сканера безопасности XSpider 7.8 и приглашение на международный форум Positive Hack Days 2012 в качестве участника. Остальных победителей (а это участники, которые занимали 2-17 места на 25.12) ждут дипломы и подарки от организатора соревнований – компании Positive Technologies.

По словам победителя: «В PHDays CTF Quals много заданий из повседневной жизни, что, конечно отличает эти соревнования от других CTF. Опять же, наличие виртуальной инфраструктуры – объективно плюс, никто другой такого не делает. Но, с другой стороны, вот эта приближенность к реальности вносит некий сумбур. В целом уровень подготовки заданий был нормальным, большинство из них оказались очень логичными». Полное интервью с kyprizel и другими участниками читайте в нашем блоге в начале 2012 года.

В первую десятку вошли:

- kyprizel, Казахстан

- BlackFan, Россия

- BECHED ahack.ru, Россия

- Dumbass, Россия

- AlpHaNiX, Тунис

- ColdFire, Тунис

- snowytoxa, Россия

- AVictor, Россия

- flak, Россия

- zigma, Тунис

Текущий рейтинг участников доступен тут. Дмитрий Евтеев, PHDays CTF Overlord, так прокомментировал результаты соревнований: «Очень приятно, что по результатам CTF Afterparty были решены практически все задания! Конечно, в распоряжении участников было целых 2 недели, в отличие от очных соревнований Positive Hack Days CTF/Freestyler, которые проходили в течение одного дня. В любом случае, в 2012 году мы предложим больше заданий, как в качественном, так и в количественном отношении».

Что это значит? И сами пока не знаем до конца.

Post Scriptum

Благодаря участникам в сети сейчас доступно множество подсказок по решению заданий. Спешим поделиться. Список заданий и флагов:

https://docs.google.com/spreadsheet/pub?hl=en_US&hl=en_US&key=0AjjF4v_8WA78dC1UMFBqZ2RYZUVUVU11ZXVMVkQwMFE&output=html

Описания заданий:

http://eindbazen.net/?p=293

http://eindbazen.net/?p=308

http://eindbazen.net/?p=316

http://z4d.tuxfamily.org/blog/archives/86

http://x86overflow.blogspot.com/2011/05/phdays-ctf-ndevice-partial-writeup.html

http://redsecure.ru/blog/positive-hack-days-ctf-.2-walkthrough

Twitter hashtag: #phdays – там пролетает много интересного!

Спасибо всем участникам!