Всем привет! Я Дмитрий Даренский, руководитель практики промышленной кибербезопасности Positive Technologies. Сегодня хотел бы поговорить об основных мифах в этом сегменте, что такое OT Security Framework и как он может изменить уровень защищенности предприятий.

В новостях мы регулярно видим сообщения о взломах промышленных предприятий. В среднем за последние два года 8–10% всех успешных атак были направлены на этот сектор. Постоянная активность вирусов-вымогателей, блокирующих технологические процессы (например, в Азии именно промышленные предприятия стали главными жертвами шифровальщиков), и большое количество утечек данных создают впечатление, что злоумышленники нащупали слабое звено среди отраслей и на производствах еще не все осознали важность кибербезопасности. Так ли это? Давайте разбираться.

Миф № 1: На промышленных предприятиях кибербезопасность не нужна никому, кроме самих специалистов по ИБ.

По нашему опыту, сегодня на производствах разные подразделения (далеко не только отделы ИБ) заинтересованы в отслеживании событий безопасности в своей инфраструктуре. Такая ситуация наблюдается уже не первый год на самых разных предприятиях. Причина очень простая: кибератака может стать причиной аварии или остановки производства.

В 2022 году кибератака на три иранских сталелитейных завода привела к нарушению технологических процессов, причем на одном предприятии атакующим предположительно удалось обрушить ковш с жидким чугуном и вызвать пожар в цехе. О способе проникновения хакеров на эти заводы не сообщается, но в подобных случаях нередко используются типовые векторы — уязвимости и социальная инженерия. Например, летом 2023 года системы крупнейшего израильского нефтеперерабатывающего завода BAZAN взломали, используя уязвимость в межсетевом экране Check Point. Среди киберинцидентов стоит отметить и диверсию в отношении Венесуэлы, которая привела к проблемам с электроснабжением в столице и 20 штатах.

Процитируем руководителя управления АСУ ТП одного энергетического холдинга:

Мои инженеры должны контролировать целостность АСУ ТП, обнаруживать опасные события и аномалии в сети... Любое событие безопасности мы рассматриваем как критичное.

Миф № 2: Асушники «отгоняют палками» специалистов по ИБ от своих систем и никуда не пускают.

На отдельных предприятиях специалисты по эксплуатации систем промышленной автоматизации сами приходят в службу ИБ и «подглядывают» в средства защиты. Правда, только в те, которые грамотно настроены и эффективно работают. Дело в том, что специалисты служб эксплуатации производственных систем далеко не на всех предприятиях имеют собственные инструменты, позволяющие следить за тем, что происходит в технологической IT-инфраструктуре. Традиционно системы промышленной автоматизации строились не для того, чтобы за ними наблюдали. Встроенные в них средства мониторинга и защиты имеют крайне ограниченную функциональность. От АСУ ТП требовались главным образом такие характеристики, как отказоустойчивость, надежность и необходимый состав функциональных возможностей.

Приведем слова руководителя службы ИБ горно-обогатительного комбината:

Инженеры по эксплуатации [АСУ ТП] часто заглядывают в наши средства защиты, чтобы посмотреть, что творится в их инфраструктуре, и помогают расследовать инциденты. Ну и респонс [реагирование на инциденты, incident response] вообще только своими руками делают.

Миф № 3: Самая надежная система — изолированная. АСУ ТП достаточно защищать от атак из корпоративной сети и интернета.

Обычно на индустриальных предприятиях средства защиты — SIEM, межсетевые экраны и многое другое — ставят только в корпоративном сегменте. Технологическая сеть при этом остается в слепой зоне с точки зрения мониторинга безопасности. Поэтому специалисты производства и служб безопасности просто не видят, что происходит внутри этой сети с точки зрения ИБ. В частности, они не могут обнаружить опасные действия внутренних злоумышленников, имеющих легитимный доступ к системам управления, тогда как, по нашему опыту, значительный ущерб нередко наносят инсайдеры. Это может быть и саботаж, и хищение продукции, и нелегитимное использование вычислительных ресурсов, и кража чувствительной производственной информации.

Рассказывает руководитель службы IT одного из предприятий нефтегазовой отрасли:

У нас из хранилища как-то украли десяток автоцистерн продукта. Сотрудник сумел перенастроить систему отгрузки и потом затирал логи в SCADA. Понять, кто виноват, сумели по логам смежных систем и отдельного IT-оборудования, до которого злоумышленники не дотянулись. С тем, что именно произошло и как это было сделано злоумышленниками, разобрались только через полгода.

Миф № 4: АСУ ТП — это «технологический треш» из «проприетарщины» и устаревших технологий. Чтобы их защитить, нужно быть и асушником, и ибэшником, и технологом.

В настоящий момент все популярные платформы АСУ ТП обеспечены четкими и подробными руководствами по интеграции с системами ИБ: по подключению к SIEM или IDS, настройке EPP или EDR, аутентификации, резервному копированию, IT-мониторингу и т. д. И чтобы начать строить эффективную систему безопасности промышленной сети, достаточно разбираться в IT-технологиях и уметь читать такую документацию на английском языке. Больше ничего, по сути, не требуется.

Про разные вселенные АСУ ТП и кибербезопасность

Многие специалисты, выполнявшие проекты по промышленной кибербезопасности, сталкивались с отсутствием взаимопонимания между службами ИБ, эксплуатации АСУ ТП и IT-подразделением на предприятиях.

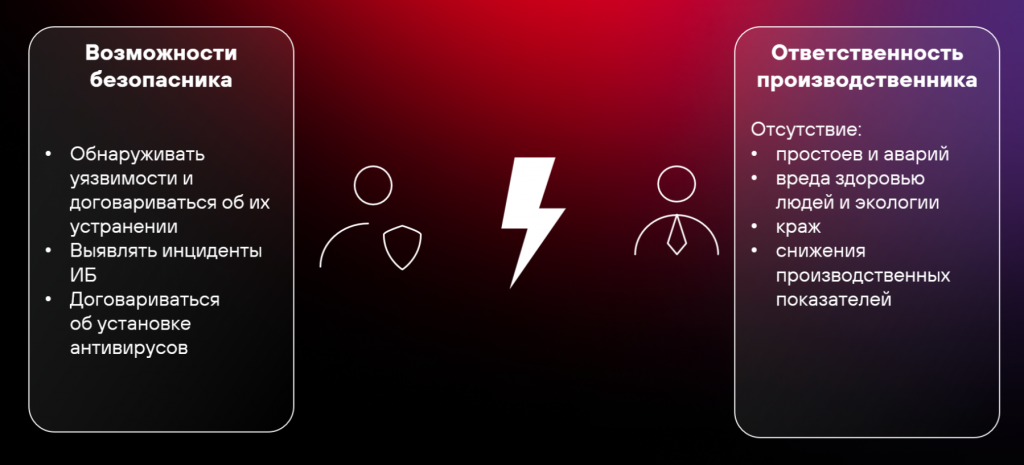

Типичная для промышленности ситуация: производственники отвечают за показатели выпуска продукции, отсутствие простоев и аварий и несут ответственность за кражу оборудования или продукции. Специалисты по ИБ обнаруживают уязвимости в IT-инфраструктуре и контролируют их устранение, выявляют киберинциденты, внедряют и настраивают различные средства безопасности для эффективного противодействия атакам и соответствия требованиям законодательства.

Предложения и требования службы ИБ часто непонятны службе эксплуатации и сотрудникам, отвечающим за производство. И нередко такое взаимное недопонимание становится причиной внутренних конфликтов, которые в итоге ведут к снижению общего уровня устойчивости и безопасности производственной деятельности.

В таких случаях нужно менять посылы, с помощью которых служба ИБ транслирует свою полезность для предприятия. Сегодня работа службы ИБ похожа на обеспечение физической безопасности предприятия. И удаленный атакующий, точно так же как и злоумышленник, попавший на территорию завода, может напрямую повлиять на производственные показатели, вызвать простой или аварию, украсть продукцию, сырье, причинить вред здоровью людей.

В качестве примера обратимся еще раз к опыту руководителя службы ИБ горно-обогатительного комбината, слова которого я приводил выше. Специалисты службы эксплуатации предприятия заинтересованы в отсутствии поломок и остановок технологического процесса. Так как эти события могут быть вызваны кибератаками, для подразделения эксплуатации важно взаимодействовать со службой ИБ, получать от нее данные об инцидентах и иметь возможность оперативно реагировать на подозрительные события.

Все аспекты и риски безопасности имеют критически важное значение для обеспечения устойчивости и непрерывности производства. Поэтому построение диалога между службой эксплуатации и службой ИБ помогает наладить конструктивное взаимодействие для решения общих задач.

Как увеличить результативность службы ИБ на предприятии с помощью экспертизы и лучших практик Positive Technologies

Мы в Positive Technologies проанализировали распространенные мифы и считаем, что наши практики, оформленные в виде постоянно обновляемого фреймворка, могут быть полезны предприятиям и их службам ИБ. По нашему опыту, почти на каждом производстве специалисты сталкиваются с проблемами защиты критически значимых элементов технологической инфраструктуры. Немало вопросов возникает по внедрению и построению процессов ИБ, а также обеспечению требований регуляторов.

Чтобы нам было проще делиться экспертизой, мы разрабатываем OT Security Framework для всего пакета решений, которые можно применять для защиты промышленных предприятий.

Фреймворк поможет нашим партнерам и клиентам экономить время и ресурсы при проектировании и внедрении продуктов Positive Technologies. Кроме того, мы стремимся к тому, чтобы фреймворк упростил определение соответствия требованиям регуляторов.

Когда мы разрабатывали фреймворк, мы определили набор инструментов, который:

-

упрощает процесс определения применимости отдельных продуктов и комплексных решений Positive Technologies в OT,

-

облегчает проектирование и ускоряет разработку технических решений по мониторингу и защите промышленного предприятия,

-

упрощает построение и адаптацию процессов управления безопасностью,

-

учитывает специфику ОТ-инфраструктур различных отраслей промышленности.

Отмечу, что OT Security Framework — это часть большого фреймворка по созданию результативной кибербезопасности на предприятиях. Модель результативной кибербезопасности (РКБ), разработанная Positive Technologies для компаний всех типов, дополняется в трех направлениях. Во-первых, в части процессов ИБ появятся методологические рекомендации и модели процессов, которые специфичны для промышленных производств, причем с учетом отдельных отраслей. Во-вторых, промышленный фреймворк будет включать рекомендации по применению технологического стека Positive Technologies для создания систем результативной кибербезопасности в индустриальной сфере. Третье направление — это руководство по обеспечению соответствия требованиям национальных и международных отраслевых стандартов в области промышленной кибербезопасности с помощью решений Positive Technologies.

Из чего состоит OT Security Framework

1. Примеры архитектур АСУ ТП

Чтобы показать, как можно реализовать наши технологии в самой современной среде, мы будем разрабатывать примеры дизайна АСУ ТП на базе актуальных и новых архитектурных моделей промышленной автоматизации. Как пример упомяну модели промышленного предприятия PERA от университета Purdue или инфраструктуры интернета вещей. В России также создается новая открытая платформа систем промышленной автоматизации. В ней АСУ ТП и промышленные контроллеры будут сосуществовать с контейнерами и микросервисами, SCADA-системы переберутся в облачные среды, появятся единая шина обмена данными и информационная модель систем.

2. Описание процессов OT Security

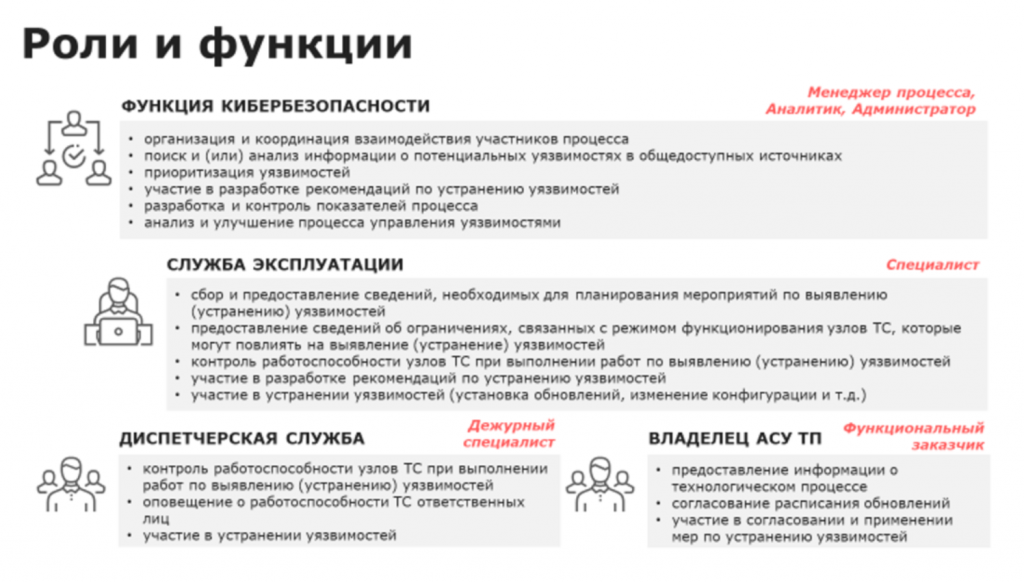

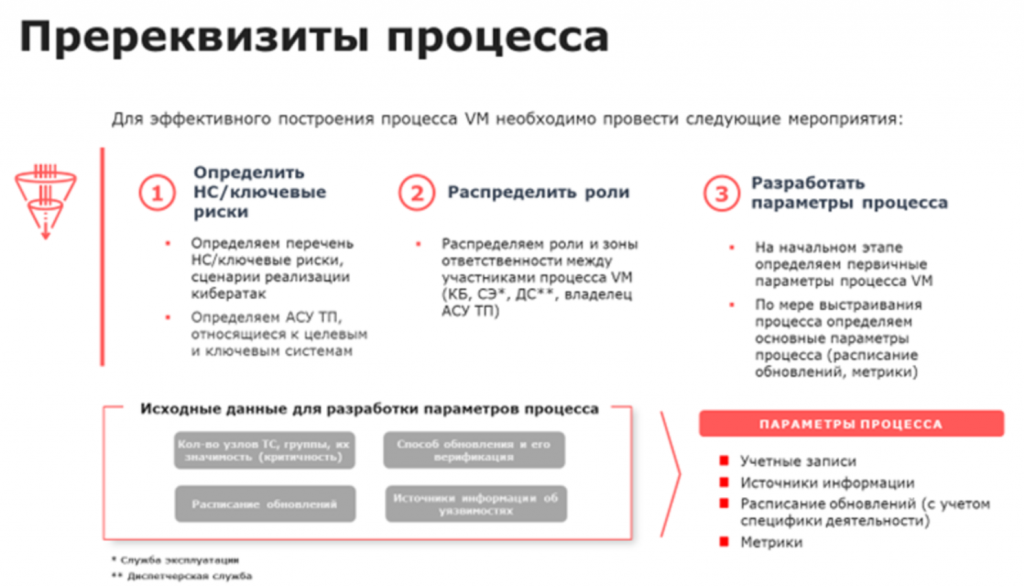

Мы также выпустим набор рекомендаций по выстраиванию процессов ИБ на промышленных предприятиях. Они позволят создать результативную безопасность в своих сегментах независимо от используемых средств защиты. На картинке ниже представлен пример рекомендаций по управлению уязвимостями в технологических сетях.

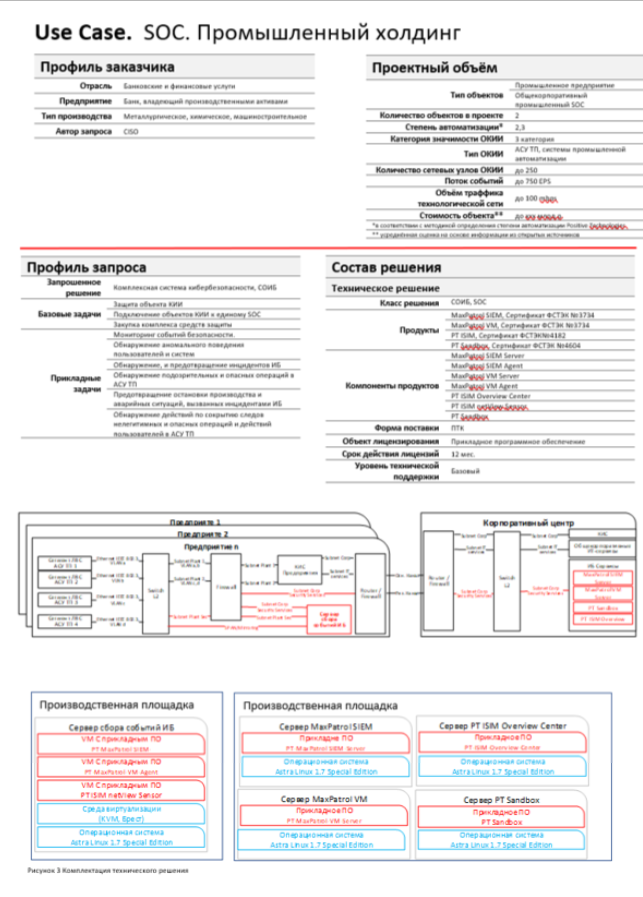

3. Примеры использования продуктов для ИБ на отраслевом предприятии

В OT Security Framework включен пакет используемых нами кейсов, которые наглядно показывают, как построить SOC на промышленных предприятиях или, например, как создать систему ИБ нефтеперерабатывающего завода. Во втором квартале мы дополним пакет примерами внедрения для разных отраслей и масштабов производства.

4. Обзоры соответствия требованиям международных отраслевых стандартов безопасности

Развитие бизнеса нашей компании в странах Ближнего Востока, Азии и Латинской Америки требует соответствия применяемых технологий и средств защиты, к примеру, стандартам МАГАТЭ или Международной электротехнической комиссии в области обеспечения промышленной кибербезопасности. За рубежом это нормальная практика. Мы хотим делиться таким опытом построения комплексных систем ИБ в соответствии с международными нормативными документами, к тому же аналогичные отраслевые стандарты в области кибербезопасности разрабатываются и в России. Уже в середине этого года мы планируем выпустить релизный пакет рекомендаций по соответствию стандартам атомной отрасли (в частности, рекомендациям МАГАТЭ), а также рекомендации по основным отраслям, которые пересекаются с российским промышленным рынком и с зарубежным.

Стандарты, которые будут затронуты в OT Security Framework:

-

ISA/IEC 62443 — безопасность промышленных сетей,

-

CYRail — железнодорожный транспорт,

-

IEEE C37.240 — безопасность энергообъектов,

-

NR-T-3.30 — безопасность АЭС,

-

ChemITC — химические предприятия,

-

API Standard 1164 — безопасность предприятий нефтегаза,

-

IEC 62351 — безопасность управления энергосистемами.

Сейчас мы работаем над тем, чтобы первые пакеты рекомендаций стали доступны всем желающим уже в ближайшие месяцы. В будущем мы планируем публиковать новые пакеты экспертизы на регулярной основе.