Статьи - страница 44

Что такое Secure Shell (SSH) и как его правильно использовать

Лучшие практики безопасности куда проще, чем кажутся на первый взгляд.

NGFW: ключ к эффективной защите сети от киберугроз

Межсетевые экраны являются важными компонентами любой организации, поскольку они защищают ценные активы от кибератак. Даже если ваша компания небольшая и не относится к группе высокого риска, всё равн...

Устанавливаем обновления Microsoft Exchange правильно

Что стоит знать, чтобы случайно не ликвидировать почтовый сервер организации?

Кампания EtherHiding — сокрытие вредоносного кода в смарт-контрактах Binance

Статья описывает процесс заражения целей через блокчейн, а также то, почему именно блокчейн стал лучшим хостингом для размещения вредоносного кода.

Сквозное шифрование: что это и почему это так важно?

В современном цифровом мире конфиденциальность становится не роскошью, а необходимостью, поскольку наши цифровые следы могут быть перехвачены злоумышленниками. Как же защитить свои личные сообщения от...

Как нейтрализовать любой электромагнитный сигнал: принцип действия клетки Фарадея

Иногда, чтобы пропасть с радаров кибернаблюдения, необходимо прибегнуть к необычным методам.

Подстановка учётных данных – кибератака, которую проще всего избежать

Возможно, вы никогда раньше не слышали термин Credential stuffing. Однако, это не значит, что вы не стали целью широко распространенной и эффективной кибератаки. В нашей статье расскажем, что это за а...

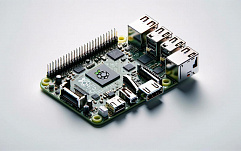

Pi-Hole — мощная антишпионская шкатулка на Raspberry Pi

Что это, как работает и сможет ли защитить вас от реальной слежки?

Путеводитель по операционным системам Raspberry Pi: от кинотеатра до хранилища данных

Богатый выбор разных ОС позволяет полностью раскрыть потенциал Raspberry Pi для эффективной работы и конкретных целей.

5 наиболее опасных атак на Wi-Fi-сети

Статья освещает 5 самых опасных атак на беспроводные сети, их механизмы и последствия для пользователей. Также предложены рекомендации по повышению уровня защиты Wi-Fi, чтобы было легче понять риски и...

PEAP против EAP: какому протоколу доверить защиту своей беспроводной сети

Рассмотрим принцип работы и преимущества решения, к которому склоняются всё больше специалистов.

Киберустойчивость. Часть 2: Сопротивление современным атакам

В этом продолжении первой части статьи обсудим некоторые достижения в области искусственного интеллекта и других новых технологий, а также способы наилучшей защиты организации от новых угроз.

Тимур Рахматуллин: «Умение расставлять приоритеты – залог успеха!»

Секреты блестящей карьеры и особенности тайм-менеджмента для программистов раскрыл бэкенд-разработчик, эксперт престижных ИТ-конкурсов и хакатонов.

Обзор OpenTitan — кремниевого корня доверия с открытым исходным кодом

Кто такие эти ваши «Root-of-Trust» и с чем их есть?

Социальные неравенства в виртуальной реальности: новые формы дискриминации и их преодоление

Несмотря на все преимущества VR, технология способствует усилению и предотвращению социальных неравенств в обществе. В статье приведены примеры успешных VR-проектов для преодоления социальных неравенс...