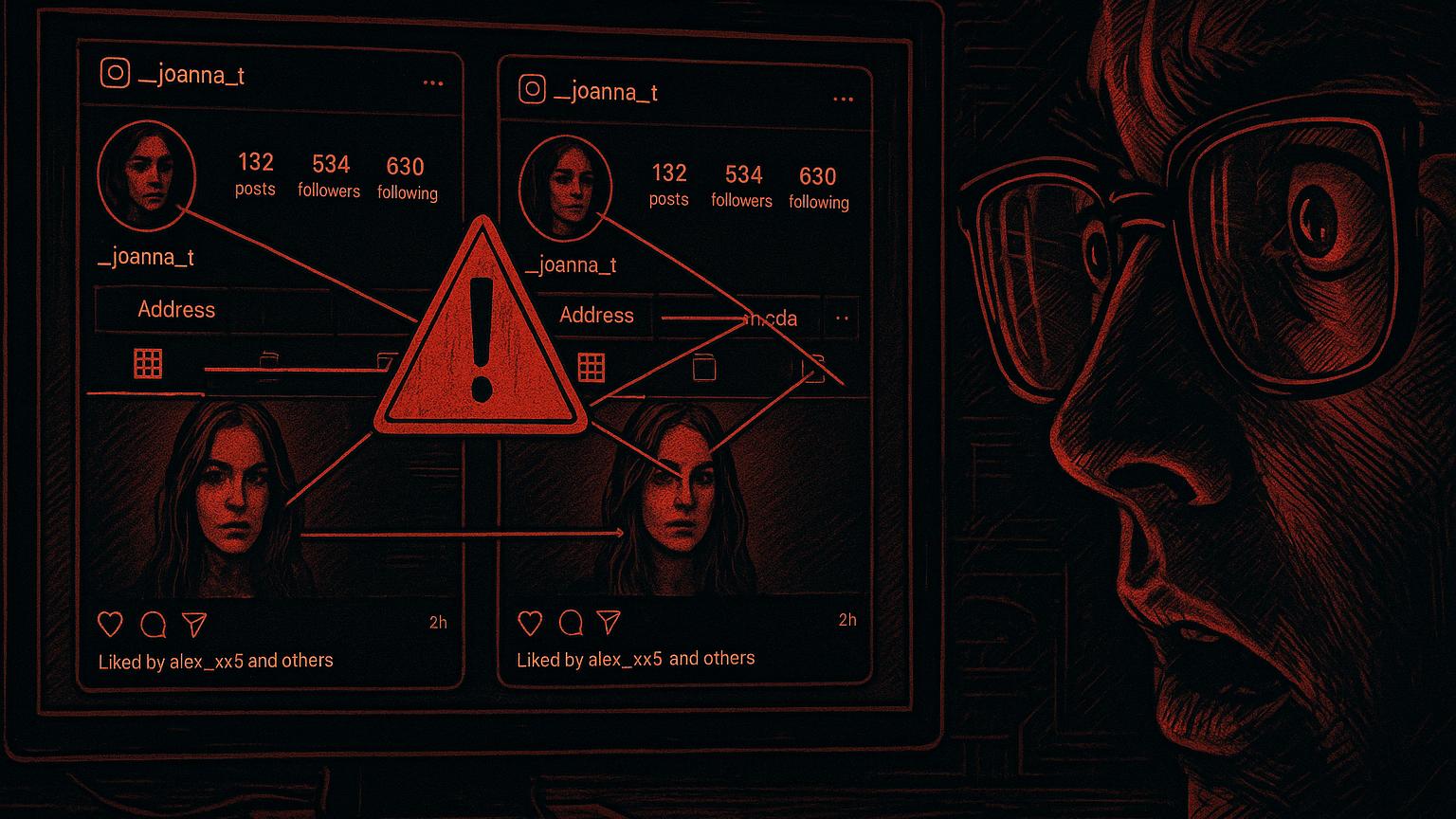

Как вычислить анонимный профиль в Instagram*: полное руководство по деанонимизации

Знаете, что общего у студентки с энергетиком в руке, торговца домашними тортами и бывшего главбуха, который решил стать тревел-блогером? Все они думают, что создали идеально анонимный профиль в Instagram. Спойлер: скорее всего, нет.

Каждый пост, лайк, даже время захода в приложение — все это кирпичики, из которых складывается цифровой портрет человека. Даже самые осторожные пользователи оставляют следы, которые внимательный исследователь может проанализировать. Но раскрывать чужие секреты — дело деликатное, балансирующее на грани этики и законности.

Сегодня разберем весь арсенал современного цифрового сыска: от банального "погуглить фотку" до продвинутого стилометрического анализа. И да, обязательно поговорим о том, как защититься от любопытных глаз — потому что право на приватность никто не отменял.

Анатомия анонимности: зачем люди прячут лицо

Анонимный профиль в Instagram — не обязательно «хакер в капюшоне». Причины скрывать имя и лицо разные, поэтому логичнее делить аккаунты по мотивации и уровню риска, а не по условным «цветам».

1. Цифровые интроверты («digital introverts»)

Люди, которым просто не хочется смешивать личную жизнь и онлайн-присутствие. Это может быть учитель, который не желает, чтобы родители видели его отпускные фото, или медик, оберегающий пациентов от лишних подробностей о себе.

- Одно или два закрытых «камерных» профиля

- Контент бытовой: семья, хобби, путешествия

- Редкая или умеренная активность, публикации «для своих»

- Минимум геометок и упоминаний реальных имён

2. Альтернативные личности и самоэкспрессия

Финста (сленговое сокращение от fake Instagram account), тематические блоги, косплей, творческие дневники — любые формы, где человек примеряет другую роль без ущерба для основной репутации. Пример: студент ведёт весёлый мем-аккаунт про общежитие, скрывая его от будущих работодателей.

- Концептуальный псевдоним или образ

- Эксперименты с тональностью, визуальным стилем, форматом

- Периодические «утечки» реальных деталей в сторис или комментах

3. Защитная анонимность: активисты, журналисты, инсайдеры

Профили, создаваемые ради безопасности: политические активисты, работники госструктур, врачи, освещающие острые темы. Для них скрытие личности — вопрос не удобства, а самозащиты.

- Чётко очерченная тематика (расследования, правозащита)

- Отсутствие личных фото, жёсткая OPSEC: VPN, очищенные метаданные

- Нерегулярная, «пакетная» публикация материалов

4. Коммерческая маскировка

Псевдонимы, за которыми скрываются SMM-специалисты, арбитражники трафика, администраторы пабликов-«витрин». Цель — продажи и рост охвата, а не личный бренд.

- Частые посты, репосты и конкурсы ради вовлечения

- Использование сервисов автопостинга и бот-сетки

- Однотипные CTA («свайпни вверх», «пиши в директ»)

5. Злоумышленники и дезинформация

Скамеры, тролли, фишинговые фермы, сети ботов. Анонимность для них — инструмент обмана или давления. Именно эти аккаунты чаще всего нарушают правила площадки.

- Серийная регистрация и покупка готовых профилей

- Агрессивный прирост подписчиков, взрывные пики активности

- Много однотипных ссылок, «циркулярные» комментарии

- Быстрое удаление или смена имени после жалоб

Классификация не жёсткая: один человек может одновременно вести «приватный» дневник и «коммерческую» витрину. Но такое деление по мотивации помогает понять, почему пользователи выбирают анонимность и какие модели поведения ждать от них.

Технический арсенал современного исследователя

Теперь самое интересное — инструменты. Каждый анонимный профиль оставляет множество следов, которые можно проанализировать и связать между собой. Современные методы деанонимизации становятся все более изощренными.

Обратный поиск изображений: когда одна фотка стоит тысячи слов

Помните торговца тортами? Допустим, он решил создать анонимный аккаунт для продажи... скажем, не совсем легальных сладостей. Поставил аватарку — симпатичное фото пирожного из интернета. И вот тут-то его и поймают.

Google Images — первая линия обороны любого расследователя. Просто перетаскиваете картинку в поисковую строку, и Google показывает все места, где она встречалась. Наш торговец попался бы за секунды — фото пирожного оказалось с сайта кондитерской в Воронеже.

TinEye — тяжелая артиллерия. База из 72+ миллиардов изображений, поиск даже модифицированных версий. Обрезали фото? Добавили фильтр? TinEye все равно найдет оригинал.

Yandex Images — секретное оружие для российского контента. Особенно эффективен с кириллическими надписями и региональными особенностями. Плюс умеет распознавать текст на изображениях — очень удобно, когда нужно прочитать размытую вывеску на фоне.

Лайфхак от профи: Используйте расширение RevEye для браузера — оно запускает поиск сразу по всем движкам одним кликом. Экономит кучу времени.

Стилометрия: когда слова выдают больше, чем хотелось бы

Каждый человек пишет уникально. Кто-то злоупотребляет многоточиями... кто-то обожает вводные слова, а кто-то ставит по три восклицательных знака!!! Стилометрия — это наука о том, как выдать автора по манере письма.

Представьте: наша студентка с энергетиком ведет основной аккаунт в стиле "все отлично, учеба супер, мама не волнуйся". А в анонимном жалуется: "задолбала эта учеба, хочется в отпуск, денег как всегда нет". Но она везде пишет "задолбала" вместо "достала", везде ставит запятую перед "как всегда", везде использует "в отпуск" вместо "на отдых".

Современные инструменты стилометрии:

- Fast Stylometry — коммерческое решение для серьёзных расследований

- Stylo (R Package) — метод Delta Бурроуза для академических исследований

- ChatGPT в роли аналитика — можно попросить ИИ сравнить стили разных текстов

Интересный факт: для точного анализа нужно минимум 2-3 абзаца текста. Короткие комментарии стилометрия не берет.

Анализ социальных связей: скажи мне, кто твой друг

Тут в игру вступает тяжелая артиллерия — Osintgram. Эта программа умеет извлекать из Instagram такую информацию, что впору открывать детективное агентство. Подобные методы деанонимизации в Instagram позволяют получить:

- Список всех подписчиков и подписок

- Email-адреса подписчиков (если они публичные)

- Анализ хештегов

- Геолокации из фотографий

- Временные паттерны активности

Помните бывшего главбуха-тревел-блогера? Он думал, что создал идеальную легенду. Но забыл об одной мелочи — подписался на тот же список туристических блогов, что и с основного аккаунта. Одинаковые 47 подписок выдали его за пять минут анализа.

Maltego — инструмент для визуализации связей. Загружаете данные об аккаунте, и программа строит граф всех возможных связей: общие подписчики, перекрестные лайки, временные корреляции активности. Выглядит как детективная доска с нитками между фотографиями подозреваемых.

Метаданные: когда фотографии рассказывают больше, чем показывают

Каждая фотография — это не просто картинка, а цифровой паспорт с кучей информации. EXIF-данные содержат:

- GPS-координаты места съемки

- Дату и время (с точностью до секунды)

- Модель камеры или телефона

- Настройки съемки

- Программы для обработки

К счастью для анонимов, Instagram автоматически удаляет большинство метаданных при загрузке. Но не все и не всегда.

ExifTool — швейцарский нож для анализа метаданных. Простая команда в терминале, и вы видите всю подноготную фотографии. А онлайн-сервисы вроде EXIF.tools позволяют делать то же самое без установки программ.

Реальный кейс: Один блогер-анонимус думал, что ведет аккаунт о "путешествиях по миру". На деле все фотографии были сделаны в радиусе 10 километров от его дома — GPS-координаты в метаданных это подтвердили.

Временные паттерны: когда режим дня выдает хозяина

Люди — существа привычки. Мы просыпаемся, завтракаем, работаем и ложимся спать примерно в одно время. Эти биологические ритмы отражаются в активности в социальных сетях.

Студентка с энергетиком может думать, что ведет разные аккаунты в разном стиле. Но если оба профиля показывают пик активности с 14:00 до 16:00 (между парами), с 19:00 до 21:00 (после учебы) и провал по воскресеньям (день семьи) — корреляция налицо.

Инструменты анализа:

- Python-скрипты для построения графиков активности

- Timeline Analysis Tools

- Простой Excel для построения таблиц времени публикаций

Корреляция между платформами: цифровой отпечаток

Sherlock — инструмент, который ищет никнейм по 400+ платформам одновременно. Задаете username, и через пару минут получаете список всех сайтов, где он зарегистрирован.

Наш торговец тортами использовал никнейм "sweetbaker2024" для анонимного аккаунта. Sherlock нашел тот же никнейм на 15 разных платформах, включая профессиональную страницу LinkedIn с полным именем и адресом.

LIAISON Algorithm идет дальше — анализирует не только никнеймы, но и связи между профилями. Если у двух аккаунтов есть общие друзья, похожие интересы и коррелирующая активность, алгоритм предполагает, что за ними стоит один человек.

Практические инструменты цифрового исследователя

Переходим к практике. Вот арсенал, с которым работают современные исследователи (и который доступен любому любознательному человеку). Методы OSINT-разведки в социальных сетях постоянно развиваются.

Бесплатные инструменты для новичков

TrueCaller — если знаете номер телефона, можете узнать имя владельца и связанные социальные сети.

Pipl — "гугл для людей". Вводите любую информацию (email, телефон, никнейм), получаете сводку по всем найденным профилям.

Wayback Machine — архив интернета. Показывает, как выглядели профили в прошлом. Очень полезно, когда человек "зачистил" аккаунт, но забыл про архивы.

Профессиональные OSINT-платформы

Social Links — покрывает 500+ открытых источников, включает ИИ-анализ для выявления скрытых связей. Цена соответствующая — от $100 в месяц.

Intelligence X — поиск по публичным источникам, даркнету и историческим записям. Находит информацию по email, доменам, криптоадресам.

Maltego — визуализация связей между людьми, организациями, доменами. Есть бесплатная версия с ограничениями.

Браузерные расширения

RevEye — обратный поиск изображений одним кликом по всем движкам.

InVID — анализ видео и изображений на предмет подлинности.

Instant Data Scraper — извлечение данных с веб-страниц без программирования.

Этика и право: где проходит красная линия

Стоп. Прежде чем мы пойдем дальше, давайте поговорим серьезно. Технические возможности есть, но их применение имеет четкие границы. Специалисты по информационной безопасности постоянно подчеркивают важность этических принципов деанонимизации.

Что можно, а что нельзя

Разрешенные методы:

- Анализ публично доступной информации

- Использование официальных открытых реестров

- Поиск через поисковые системы

- Анализ публичных профилей в соцсетях

Запрещенные методы:

- Взлом аккаунтов или паролей

- Использование фишинговых методов

- Социальная инженерия для получения доступа

- Обход настроек приватности

Серая зона (используйте на свой страх и риск):

- Анализ данных из утечек

- Сбор информации через третьих лиц

- Использование архивных данных удаленного контента

Правовые ограничения в России

Статья 137 УК РФ — нарушение неприкосновенности частной жизни. Штраф до 200 000 рублей или лишение свободы до 2 лет. Это реальная угроза, не шутки.

152-ФЗ "О персональных данных" — регулирует обработку любой информации о людях. Даже публичная информация остается персональными данными.

Новые требования 2024-2025 года:

- Усиление ответственности за распространение персональных данных

- Обязательная верификация блогеров с аудиторией более 10 000 подписчиков

- Расширение полномочий Роскомнадзора

О законности VPN в России

VPN для физических лиц в России официально не запрещены. Статья 15.8 КоАП предусматривает штрафы только для провайдеров VPN-сервисов, которые не соблюдают требования о блокировке запрещенного контента. Обычные пользователи могут легально использовать VPN для защиты приватности.

Однако стоит помнить: VPN не дает права нарушать российское законодательство. Если вы используете VPN для доступа к заблокированным ресурсам или незаконной деятельности, ответственность остается на вас.

Международные стандарты

GDPR в ЕС — штрафы до 4% от годового оборота или 20 млн евро. Если работаете с европейскими пользователями — изучите регламент.

CCPA в Калифорнии — аналогичные требования для американских пользователей.

Этические принципы

Принцип необходимости: Собирайте только ту информацию, которая действительно нужна для поставленной задачи.

Принцип пропорциональности: Методы должны соответствовать целям. Не стоит использовать профессиональные OSINT-инструменты, чтобы выяснить, кто ставит дизлайки вашим постам.

Принцип минимизации вреда: Подумайте о последствиях. Информация, которую вы раскроете, может серьезно повлиять на жизнь человека.

Реальные кейсы: когда теория встречается с практикой

Лучший способ понять, как все работает — разбор реальных случаев. Вот несколько историй, которые показывают и возможности современных методов, и их ограничения.

Кейс №1: Кассандра Круз — когда анонимность становится оружием

23-летняя студентка из Флориды полтора года преследовала бывшую подругу, создав поддельный мужской профиль в Instagram. Использовала фейковые аккаунты для угроз и размещения объявлений о проституции с адресом жертвы.

Как вычислили: ФБР проанализировало IP-адреса, временные паттерны активности и стилистические особенности сообщений. Оказалось, что все фейковые аккаунты использовались с одного устройства и демонстрировали идентичные лингвистические особенности.

Последствия: 22 месяца тюрьмы, 3 года условного освобождения, возмещение ущерба $2,178.32.

Кейс №2: Фальшивый тревел-блогер из Екатеринбурга

Популярный "путешественник" набрал 50 тысяч подписчиков, регулярно постя фото из экзотических стран. Проблема в том, что он никогда не покидал Россию — все снимки были украдены с зарубежных аккаунтов или сделаны в фотостудиях.

Как разоблачили: Внимательные подписчики заметили, что тени на "тайских пляжах" падают не под тем углом. Анализ метаданных показал, что GPS-координаты всех фото указывают на торговые центры Екатеринбурга. Обратный поиск изображений нашел оригинальные фото на стоковых сайтах.

Результат: Блогер лишился рекламных контрактов на 2 миллиона рублей, его аккаунт заблокировали за мошенничество.

Кейс №3: LinkedIn Data Scraping — когда анонимности не было изначально

В 2021 году хакеры собрали данные 700 миллионов пользователей LinkedIn (90% всей базы). Информация продавалась на черном рынке и использовалась для перекрестного сопоставления с другими платформами, включая Instagram.

Метод: Скрапинг через API, эксплуатация уязвимостей в системе, автоматизированный сбор данных.

Последствия: Массовая деанонимизация пользователей, которые считали свои профили в разных соцсетях независимыми.

Кейс №4: Неудачная попытка — когда технологии не всесильны

Не все истории заканчиваются успехом расследователей. Instagram автоматически удаляет большинство EXIF-данных, фильтры нарушают PRNU-анализ камер, а приватные аккаунты ограничивают доступ к информации.

Многие расследования упираются в Section 230 в США — закон, который защищает социальные платформы от ответственности за контент пользователей. Даже при наличии технических возможностей получить данные от Instagram или Meta бывает юридически невозможно.

Защита от любопытных глаз: как остаться анонимным в 2025 году

Теперь обратная сторона медали. Если вы понимаете, как работает деанонимизация, значит, знаете, как от нее защититься. Это не руководство для злоумышленников — это база цифровой гигиены для всех, кто ценит приватность. Эксперты SecurityLab.ru регулярно освещают вопросы защиты от уникализации и деанонимизации.

Технические основы защиты

VPN для начинающих. Любой VPN лучше, чем его отсутствие.

Tor Browser — для критически важной анонимности. Трехуровневое шифрование через сеть добровольных серверов. Медленно, но надежно.

Комбинированная защита: VPN + Tor. Сначала VPN скрывает факт использования Tor от провайдера, затем Tor обеспечивает анонимность.

Настройки Instagram для максимальной приватности

Приватный аккаунт — первая линия обороны. Только одобренные подписчики видят контент.

Отключение статуса активности: Настройки → Приватность → Статус активности → выключить. Никто не увидит зеленую точку и время последнего захода.

Контроль упоминаний и тегов: Настройки → Приватность → Упоминания и теги → ручное одобрение всех тегов.

Отключение предложений аккаунта: Через браузер → Редактировать профиль → снять галочку "Предложения похожих аккаунтов".

Поведенческие стратегии

Никогда не используйте настоящие данные в анонимных аккаунтах. Это кажется очевидным, но количество людей, которые указывают реальную дату рождения в фейковом профиле, удивляет.

Создавайте отдельные email-адреса для каждого анонимного аккаунта. ProtonMail, Tutanota — зашифрованные сервисы для параноиков.

Избегайте регулярных паттернов активности. Не постите каждый день в одно время, не используйте одинаковые фразы, меняйте стиль в зависимости от настроения.

Защита от стилометрического анализа

Изменяйте стиль письма между аккаунтами:

- Разная длина предложений

- Различная пунктуация

- Альтернативный словарный запас

- Разное использование эмодзи и сленга

Лайфхак: Используйте ChatGPT для перефразирования текстов или переводите текст на другой язык и обратно — это нарушает стилистические паттерны.

Безопасное создание анонимных аккаунтов

Пошаговый алгоритм:

- Включите VPN

- Откройте Tor Browser

- Создайте новый анонимный email (ProtonMail)

- Получите виртуальный номер телефона (SMS-Activate)

- Зарегистрируйте аккаунт с уникальными данными

- Сразу настройте максимальную приватность

- Отключите все уведомления и синхронизацию

Защита от корреляции между платформами

Изоляция аккаунтов:

- Разные email для каждой платформы

- Уникальные пароли (используйте менеджер паролей)

- Различные браузеры для разных аккаунтов

- Разные VPN-серверы

- Firefox Multi-Account Containers для изоляции сессий

Поведенческая изоляция:

- Разные стили контента на разных платформах

- Различное время активности

- Уникальные интересы и подписки

- Избегание одинаковых реакций на трендовые темы

Продвинутые методы защиты: для серьезных параноиков

Если вы дочитали до этого места, значит, тема вас действительно увлекла. Вот продвинутые техники для тех, кому нужна максимальная анонимность.

Операционная безопасность (OPSEC)

Выделенные устройства для анонимной активности — старый телефон или планшет, который используется только для фейковых аккаунтов.

Публичный Wi-Fi через VPN — домашний интернет связан с вашим именем в договоре с провайдером.

Регулярная смена MAC-адресов устройств — уникальный идентификатор сетевой карты, который можно подделать.

Защита от современных угроз

ИИ-анализ и машинное обучение: Алгоритмы учатся выявлять паттерны поведения. Противодействие — максимальная вариация всех аспектов активности.

Биометрическая защита: Избегайте голосовых сообщений, не показывайте лицо, маскируйте походку в видео, защищайтесь от анализа "клавиатурного почерка".

Защита от корреляции трафика: Даже Tor не идеален. Продвинутые противники могут анализировать паттерны сетевого трафика.

Рекомендуемый софт

Операционные системы:

- Tails — амнезийная ОС, не оставляющая следов

- Qubes OS — изоляция всех процессов в отдельных виртуальных машинах

Браузеры:

- Tor Browser — максимальная анонимность

- Firefox с расширениями приватности

- Brave со встроенной защитой

Полезные расширения:

- uBlock Origin — блокировка рекламы и трекеров

- Privacy Badger — защита от отслеживания

- ClearURLs — удаление параметров отслеживания из ссылок

- Decentraleyes — локальная загрузка CDN-ресурсов

Важные предупреждения и ограничения

Прежде чем вы побежите применять полученные знания на практике, несколько важных моментов:

Технические ограничения

Абсолютной анонимности не существует. Всегда есть компромиссы между удобством использования и уровнем защиты.

Корреляция трафика может выдать пользователей Tor, если у противника есть доступ к глобальному мониторингу сети.

Утечки DNS и WebRTC могут раскрыть реальный IP-адрес даже при использовании VPN.

Отпечатки браузера (fingerprinting) позволяют идентифицировать пользователя по уникальной комбинации характеристик устройства и браузера.

Правовые риски

Анонимность не освобождает от ответственности за незаконные действия. Если вы нарушаете закон, вас рано или поздно найдут.

В некоторых юрисдикциях ограничено использование VPN и Tor. Изучите местное законодательство.

Методы деанонимизации тоже могут быть незаконными. Соблюдайте этические принципы и правовые нормы.

Практические соображения

Поддержание анонимности требует постоянных усилий. Одна ошибка может скомпрометировать всю схему защиты.

Чем выше уровень защиты, тем меньше удобство использования. Найдите баланс, который подходит именно вам.

Технологии развиваются быстро. Методы защиты, которые работают сегодня, могут оказаться неэффективными завтра.

Заключение: искусство баланса в цифровом мире

Мы прошли долгий путь — от простого "погуглить картинку" до продвинутых методов цифровой криминалистики. Изучили типологию анонимных профилей, разобрали технические методы деанонимизации, познакомились с этическими принципами и правовыми ограничениями.

Главные выводы:

Идеальной анонимности нет. Каждое действие в интернете создает цифровые следы. Но это не значит, что нужно отказаться от попыток защитить приватность.

Технические методы развиваются быстрее законодательства. Пока юристы разбираются с определениями, технари изобретают новые способы сбора и анализа данных.

Этика важнее технических возможностей. То, что вы можете что-то узнать, не означает, что вы должны это делать.

Защита — это процесс, а не результат. Нельзя один раз настроить анонимность и забыть. Требуется постоянная бдительность и адаптация к новым угрозам.

Помните нашу студентку с энергетиком, торговца тортами и бывшего главбуха? У каждого из них были свои причины для анонимности. Кто-то хотел свободы самовыражения, кто-то — защиты от профессиональных рисков, кто-то — просто права на приватную жизнь.

Корпорации и государства имеют беспрецедентные возможности для слежки, поэтому борьба за приватность — это не паранойя, а здравый смысл. Но эта борьба должна вестись в рамках закона и с соблюдением этических принципов.

Используйте полученные знания мудро. Защищайте свою приватность, но не нарушайте приватность других. Изучайте новые технологии, но помните об их влиянии на общество. И всегда задавайтесь вопросом: "А имею ли я право знать это?"

Цифровой мир дает нам невероятные возможности для общения, творчества и самовыражения. Давайте не будем превращать его в паноптикум, где каждый следит за каждым. Анонимность — это не всегда зло, а деанонимизация — не всегда добро.

Берегите себя и будьте этичными. В конце концов, мы все живем в одном цифровом пространстве.

* Компания Meta и её продукты (Instagram и Facebook) признаны экстремистскими, их деятельность запрещена на территории РФ.