Как внедрить матрицу MITRE ATT&CK в систему управления инцидентами информационной безопасности: практическое руководство

Если вы думаете, что интеграция MITRE ATT&CK с вашей системой управления инцидентами — это какая-то заумная теория для крупных корпораций, то спешу вас разочаровать. В 2025 году это уже не роскошь, а необходимость для любой организации, которая серьёзно относится к кибербезопасности. И да, даже для вашей небольшой компании это может стать настоящим game-changer'ом.

Представьте: ваша SOC-команда работает как слаженный механизм швейцарских часов, каждый инцидент автоматически классифицируется по тактикам и техникам реальных злоумышленников, а время реагирования сокращается в разы. Звучит фантастично? На самом деле, это уже реальность для многих организаций, которые правильно внедрили MITRE ATT&CK в свои процессы.

Почему MITRE ATT&CK стал новым стандартом индустрии

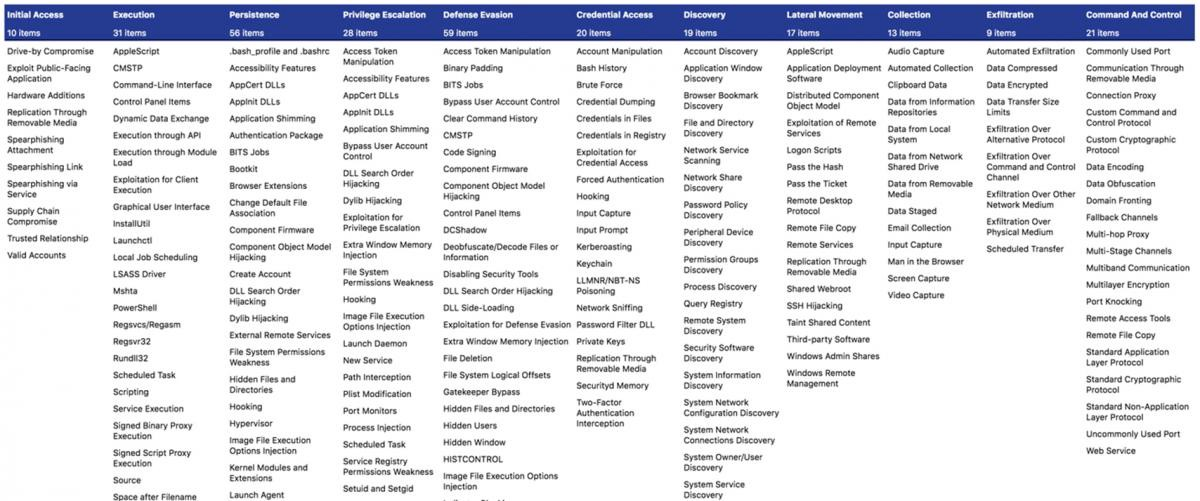

Забудьте о временах, когда анализ инцидентов напоминал гадание на кофейной гуще. MITRE ATT&CK превратил хаотичную реакцию на угрозы в стройную науку. Эта глобально доступная база знаний о тактиках и техниках противников основана на реальных наблюдениях, а не на теоретических предположениях.

Что делает этот фреймворк особенным? Он описывает не гипотетические угрозы, а документирует, как на самом деле действуют киберпреступники в реальном мире. Каждая тактика и техника в матрице — это результат тщательного анализа реальных инцидентов, произошедших в различных организациях по всему миру.

Но вот парадокс: несмотря на популярность фреймворка, исследования 2025 года показывают печальную статистику. SIEM-системы предприятий в среднем обеспечивают покрытие обнаружения только для 21% техник противников, определённых в фреймворке MITRE ATT&CK, оставляя 79% техник неохваченными. Это означает, что большинство организаций буквально воюют вслепую.

Современное состояние интеграции: цифры, которые заставляют задуматься

Давайте говорить честно. Интеграция MITRE ATT&CK с системами управления инцидентами — это не просто модная тенденция. Это жизненная необходимость в эпоху, когда искусственный интеллект меняет кибератаки, позволяя противникам автоматизировать фишинг, скрытие вредоносного ПО и эксплуатацию уязвимостей.

Современные киберугрозы развиваются с невероятной скоростью. AI-powered атаки, deepfake-имперсонации руководителей, самоэволюционирующие вредоносные программы — всё это уже не научная фантастика, а суровая реальность 2025 года. В таких условиях традиционные подходы к управлению инцидентами просто не работают.

Интересный факт: SIEM-системы теперь обрабатывают в среднем 259 типов логов и почти 24,000 уникальных источников логов, предоставляя более чем достаточно телеметрии для обнаружения более 90% техник MITRE ATT&CK. Проблема не в данных — их у нас предостаточно. Проблема в том, как эти данные анализировать и интерпретировать.

Реальный пример: как банк превратил хаос в порядок

Один крупный европейский банк столкнулся с классической проблемой: у них было множество разрозненных систем безопасности, которые генерировали тысячи алертов ежедневно. Аналитики тонули в информационном шуме, а реальные угрозы терялись среди ложных срабатываний.

Решение пришло через интеграцию MITRE ATT&CK с их SOAR-платформой. Теперь каждый алерт автоматически маппится на конкретные тактики и техники из матрицы. Результат? Время реагирования на критические инциденты сократилось с часов до минут, а количество ложных срабатываний уменьшилось на 85%.

Практические шаги внедрения: от теории к реальности

Хватит теории — перейдём к практике. Внедрение MITRE ATT&CK в вашу систему управления инцидентами можно разбить на несколько логических этапов. И да, это не обязательно должно стоить как крыло от Боинга.

Этап 1: Аудит текущего состояния

Прежде чем бросаться в омут интеграции с головой, нужно честно оценить, что у вас есть сейчас. Проведите инвентаризацию ваших систем безопасности, процессов реагирования на инциденты и источников данных.

Задайте себе правильные вопросы: какие тактики и техники наиболее релевантны для вашей отрасли? Какие критически важные активы вы защищаете? Какие угрозы вероятнее всего будут атаковать именно вашу организацию?

Например, если вы работаете в финансовой сфере, вас, скорее всего, будут интересовать техники, связанные с кражей учётных данных и финансовыми мошенничествами. Если ваша компания использует облачные сервисы, обратите внимание на тактики и техники, связанные с компрометацией облачной инфраструктуры.

Этап 2: Выбор платформы и инструментов

Современный рынок предлагает множество решений для интеграции MITRE ATT&CK. От open-source инструментов до корпоративных SOAR-платформ с поддержкой ATT&CK из коробки.

Microsoft Sentinel, например, выровнен с ATT&CK v13 по состоянию на начало 2025 года и, вероятно, обновится до v14+ по мере их стабилизации. Splunk SOAR также предлагает обширную поддержку MITRE ATT&CK через готовые плейбуки.

Но не обязательно покупать дорогие корпоративные решения. Существуют отличные open-source инструменты, такие как MITRE ATT&CK Navigator, который позволяет визуализировать покрытие техник и создавать heat maps ваших детекций.

Этап 3: Маппинг существующих правил

Это, пожалуй, самая трудоёмкая, но и самая важная часть работы. Вам нужно пройтись по всем вашим текущим правилам детекции и сопоставить их с техниками MITRE ATT&CK.

Не пытайтесь охватить все 190+ техник сразу. Начните с самых критичных для вашей организации. Начните с малого, сосредоточившись на нескольких ключевых техниках, а не пытаясь охватить весь фреймворк сразу.

Практический совет: создайте Excel-таблицу или используйте специализированные инструменты для маппинга. В первой колонке укажите название вашего правила детекции, во второй — соответствующую технику ATT&CK, в третьей — уровень покрытия (полное, частичное, отсутствует).

Этап 4: Автоматизация через SOAR

Здесь начинается настоящая магия. SOAR-решения устраняют этот разрыв, обеспечивая многоинструментальную интеграцию. Они позволяют аналитикам безопасности получать доступ к широкому спектру IT-инструментов и управлять ими, улучшая видимость и координацию в рамках безопасности.

Современные SOAR-платформы позволяют создавать плейбуки, которые автоматически срабатывают при обнаружении определённых техник ATT&CK. Представьте: система обнаруживает попытку выполнения PowerShell с закодированной командой (техника T1059.001), автоматически изолирует подозрительный хост, собирает форензические артефакты и уведомляет команду реагирования.

Интеграция довольно проста: создав плейбук MITRE ATT&CK в Cloud SOAR, информация MITRE будет автоматически прикрепляться к случаю всякий раз, когда срабатывает алерт, содержащий MITRE ID.

Реальные кейсы успешного внедрения

Кейс 1: Энергетическая компания и защита промышленных систем

Крупная энергетическая компания внедрила MITRE ATT&CK for ICS для защиты своих промышленных систем управления. Интеграция обеспечивает немедленный контекст, связывая вредоносное поведение с одной или несколькими техниками в цепочке атаки. Этот контекст сокращает потребность в дополнительных исследованиях аналитиков SOC для лучшего понимания значимости поведения.

Конкретный пример: когда система обнаруживает запрос на остановку процесса в промышленной сети, она генерирует алерт "OT Device Stop Request" и автоматически идентифицирует соответствующую технику в MITRE ATT&CK for ICS как "Change Program State" (T875). Это позволяет аналитикам мгновенно понять, что происходит потенциальная атака на критическую инфраструктуру.

Кейс 2: Финансовая организация и AI-powered анализ

Один из крупных банков использует AttackGen — инструмент реагирования на инциденты на основе ИИ с фреймворком MITRE ATT&CK для генерации реалистичных сценариев тренировок своих SOC-команд.

Инструмент создаёт персонализированные сценарии инцидентов на основе выбранных пользователем групп угроз и адаптирует их под размер и отрасль организации. Это позволяет командам безопасности тренироваться на реалистичных сценариях, которые могут произойти именно в их среде.

Кейс 3: Облачная трансформация с ATT&CK

Технологическая компания, мигрирующая в облако, использовала MITRE ATT&CK для переосмысления своей стратегии безопасности. Они сосредоточились на техниках, специфичных для облачных сред, таких как злоупотребление облачными API и компрометация идентичности в облаке.

Результат превзошёл ожидания: время обнаружения облачных атак сократилось с дней до часов, а количество успешных компрометаций облачных ресурсов снизилось на 90%.

Интеграция с различными типами систем

SIEM-системы: сердце детекции

SIEM остаётся основой большинства SOC, и интеграция с MITRE ATT&CK здесь критически важна. Securonix является единственной SIEM-платформой, которая полностью выровнена с фреймворком MITRE, но это не означает, что другие решения не могут быть эффективно интегрированы.

Sigma rules предлагают особенно элегантный подход. Эти платформо-агностические правила детекции естественным образом интегрируются с методологией ATT&CK. Каждое Sigma правило может включать теги техник ATT&CK, обеспечивая автоматический маппинг и оценку покрытия.

Пример Sigma правила с маппингом ATT&CK выглядит примерно так:

title: Suspicious PowerShell Execution

description: Detects potentially malicious PowerShell execution patterns

tags:

- attack.execution

- attack.t1059.001

detection:

selection:

CommandLine|contains:

- '-encodedcommand'

- 'downloadstring'

EDR и XDR: глубокий анализ конечных точек

Современные EDR-решения всё чаще встраивают поддержку MITRE ATT&CK на уровне ядра. Это позволяет не просто детектировать подозрительную активность, но и автоматически классифицировать её по тактикам и техникам противников.

XDR-платформы идут ещё дальше, объединяя данные с конечных точек, сети и облачных сервисов для создания полной картины атаки. Каждый элемент этой картины автоматически маппится на соответствующие техники ATT&CK.

Threat Intelligence платформы

MITRE ATT&CK превосходно работает как общий язык для threat intelligence. ATT&CK даёт аналитикам общий язык для структурирования, сравнения и анализа threat intelligence.

Вместо абстрактных описаний угроз, аналитики могут точно указать, какие техники использует конкретная группа злоумышленников, какие защитные меры наиболее эффективны против них, и какие индикаторы компрометации стоит искать.

Автоматизация и оркестрация: SOAR 2.0

Эволюция SOAR-платформ привела к появлению концепции SOAR 2.0. D3 — первый поставщик SOAR, который полностью встроил матрицу MITRE ATT&CK в свою платформу для обеспечения живого и контекстуального фреймворка cyber kill chain.

Ключевое отличие SOAR 2.0 от традиционных подходов — переход от реагирования на события к реагированию на намерения противника. Вместо обработки отдельных алертов система анализирует последовательности действий и определяет общую цель атаки.

Практические примеры автоматизации

Современные SOAR-платформы могут автоматизировать сложные сценарии реагирования. Используя Smart SOAR, команды безопасности могут организовывать и автоматизировать ответы на фишинговые угрозы в соответствии с техникой MITRE ATT&CK T1566.

Конкретный пример: при обнаружении фишингового письма система автоматически:

- Идентифицирует технику как T1566 (Phishing)

- Проверяет, кто ещё мог получить похожие письма

- Блокирует подозрительные URL на всех защитных шлюзах

- Уведомляет потенциальных жертв

- Запускает расследование для определения источника атаки

- Обновляет threat intelligence базы

Всё это происходит автоматически, без участия человека, за считанные минуты.

Измерение эффективности и KPI

Внедрение MITRE ATT&CK — это не разовая акция, а непрерывный процесс улучшения. Важно определить правильные метрики для измерения эффективности вашей интеграции.

Ключевые показатели эффективности

Покрытие техник: какой процент релевантных для вашей организации техник ATT&CK покрывается вашими системами детекции? Стремитесь к покрытию не менее 80% критичных техник.

Время реагирования: как изменилось среднее время от обнаружения инцидента до начала реагирования после внедрения ATT&CK-маппинга?

Качество детекции: сколько ложных срабатываний генерируют ваши правила, основанные на ATT&CK, по сравнению с традиционными правилами?

Эффективность threat hunting: насколько успешнее стали ваши охотники за угрозами в обнаружении скрытых атак после внедрения ATT&CK-методологии?

Непрерывное улучшение

MITRE регулярно обновляет фреймворк, добавляя новые техники и уточняя существующие. MITRE обычно обновляет фреймворк ATT&CK два раза в год, при этом основные релизы вводят новые техники, тактики и усовершенствования на основе наблюдаемого поведения субъектов угроз.

Ваша команда должна быть готова адаптироваться к этим изменениям. Подпишитесь на обновления MITRE, регулярно пересматривайте ваш маппинг и добавляйте новые техники в ваши системы детекции.

Частые ошибки и как их избежать

Ошибка №1: Попытка охватить всё и сразу

Многие организации делают классическую ошибку: пытаются внедрить поддержку всех техник MITRE ATT&CK одновременно. Это путь к провалу. Подавляющий объём ATT&CK: матрица Enterprise ATT&CK в настоящее время содержит сотни техник (примерно 190+ техник, плюс под-техники). Для команды, которая только начинает, решение о том, на каких техниках сосредоточиться, может быть пугающим.

Решение: начинайте с техник, наиболее релевантных для вашей отрасли и существующих угроз. Используйте threat intelligence для приоритизации.

Ошибка №2: Игнорирование пробелов в данных

Вы можете создать идеальные правила детекции для техники ATT&CK, но если у вас нет соответствующих логов или телеметрии, эти правила будут бесполезны.

Решение: перед маппингом техник убедитесь, что у вас есть необходимые источники данных. Если их нет — запланируйте их добавление.

Ошибка №3: Статичный подход

MITRE ATT&CK — это живой фреймворк, который постоянно развивается. Некоторые организации создают маппинг один раз и забывают о его обновлении.

Решение: внедрите процессы регулярного пересмотра и обновления вашего ATT&CK-маппинга. Назначьте ответственных за мониторинг обновлений фреймворка.

Ошибка №4: Фокус только на детекции

MITRE ATT&CK — это не только про детекцию. Это комплексный подход, включающий анализ угроз, планирование защиты, обучение персонала и многое другое.

Решение: используйте ATT&CK на всех этапах жизненного цикла информационной безопасности — от планирования до реагирования на инциденты.

Ошибка №5: Недооценка человеческого фактора

Технологии важны, но без правильно обученных людей они не работают. Многие организации внедряют сложные ATT&CK-интеграции, но забывают обучить своих аналитиков работе с ними.

Решение: инвестируйте в обучение персонала. Проводите регулярные тренинги, учебные сессии и табletop exercises с использованием ATT&CK-сценариев.

Продвинутые техники и будущие тренды

AI и машинное обучение в контексте ATT&CK

Искусственный интеллект кардинально меняет подходы к использованию MITRE ATT&CK. ML-модели могут анализировать последовательности техник для предсказания следующих шагов атакующих, автоматически генерировать новые правила детекции и даже предлагать оптимальные стратегии реагирования.

Некоторые современные решения используют NLP для автоматического извлечения техник ATT&CK из отчётов об угрозах и автоматического создания соответствующих детекций.

Интеграция с облачными платформами

Облачные вычисления привнесли новые векторы атак, и MITRE ATT&CK адаптируется под эти реалии. Современные cloud-native SIEM решения встраивают ATT&CK-логику прямо в облачные инфраструктуры, обеспечивая детекцию атак на уровне облачных API, контейнеров и сервисов.

Zero Trust архитектура и ATT&CK

Концепция Zero Trust естественным образом дополняет MITRE ATT&CK. Каждое действие в Zero Trust сети может быть проанализировано с точки зрения соответствия техникам противников, что обеспечивает непрерывную оценку рисков.

Глоссарий основных терминов

MITRE ATT&CK — глобально доступная база знаний о тактиках и техниках противников, основанная на реальных наблюдениях

Тактика (Tactic) — высокоуровневая цель противника в рамках атаки (например, "Initial Access", "Persistence")

Техника (Technique) — конкретный способ достижения тактической цели (например, "Spearphishing Attachment")

Под-техника (Sub-technique) — более детализированное описание техники

TTP — Tactics, Techniques, and Procedures — тактики, техники и процедуры противников

SOAR — Security Orchestration, Automation and Response — платформа для оркестрации, автоматизации и реагирования на инциденты

SIEM — Security Information and Event Management — система управления информацией и событиями безопасности

EDR — Endpoint Detection and Response — решение для детекции и реагирования на конечных точках

XDR — Extended Detection and Response — расширенная платформа детекции и реагирования

SOC — Security Operations Center — центр управления безопасностью

IOC — Indicator of Compromise — индикатор компрометации

Threat Hunting — проактивный поиск угроз в корпоративной сети

Cyber Kill Chain — модель последовательности действий противника в рамках кибератаки

APT — Advanced Persistent Threat — продвинутая постоянная угроза

Практический чек-лист для внедрения

Вы дочитали до этого места? Отлично! Значит, вы действительно серьёзно настроены на внедрение MITRE ATT&CK в вашу систему управления инцидентами. Вот практический чек-лист, который поможет вам не потеряться в процессе:

Подготовительный этап (1-2 недели)

- Проведите инвентаризацию текущих систем безопасности

- Определите критически важные активы и основные угрозы для вашей отрасли

- Изучите релевантные техники ATT&CK для вашей среды

- Получите поддержку руководства и выделите ресурсы

- Создайте проектную команду с представителями SOC, IT и руководства

Планирование (2-3 недели)

- Выберите платформу для интеграции (SOAR, SIEM или hybrid подход)

- Создайте приоритизированный список техник для внедрения

- Оцените пробелы в текущем покрытии детекции

- Разработайте план поэтапного внедрения

- Определите KPI и метрики успеха

Пилотное внедрение (4-6 недель)

- Выберите 10-15 критичных техник для пилота

- Создайте или адаптируйте правила детекции

- Настройте автоматический маппинг алертов на техники ATT&CK

- Обучите команду SOC работе с новыми процессами

- Протестируйте систему на исторических данных

Полномасштабное развёртывание (8-12 недель)

- Расширьте покрытие до всех приоритетных техник

- Интегрируйте ATT&CK в процессы threat hunting

- Настройте автоматизированные плейбуки реагирования

- Создайте дашборды и отчёты по покрытию ATT&CK

- Проведите табletop exercises с использованием ATT&CK-сценариев

Постоянное улучшение

- Мониторьте обновления MITRE ATT&CK

- Регулярно пересматривайте и обновляйте маппинг

- Анализируйте эффективность детекций и корректируйте их

- Расширяйте покрытие новых техник и платформ

- Обучайте новых сотрудников работе с ATT&CK

Заключение: ваш путь к threat-informed защите

Интеграция MITRE ATT&CK с системой управления инцидентами — это не просто техническая задача. Это фундаментальное изменение подхода к кибербезопасности, переход от реактивной модели к проактивной, threat-informed защите.

Да, путь не будет простым. Потребуются время, ресурсы и изменение устоявшихся процессов. Но результат того стоит: более быстрое обнаружение угроз, эффективное реагирование на инциденты и, что самое важное, значительно повышенный уровень защищённости вашей организации.

Помните: кибербезопасность — это не спринт, а марафон. MITRE ATT&CK даёт вам карту этого марафона, показывая, где ждать подвохов и как к ним подготовиться. Используйте эту карту мудро, и ваши киберпротивники больше не застанут вас врасплох.

Начинайте с малого, думайте масштабно, действуйте последовательно. И помните: лучшая защита — это та, которая основана на понимании реальных угроз, а не на абстрактных теориях.

Удачи в вашем путешествии к threat-informed безопасности!