Как устроены EDR-системы изнутри

От телеметрии и хуков до машинного обучения и SIGMA-правил.

За панелями мониторинга с цветными оповещениями скрывается сложная инженерная работа. EDR-системы обрабатывают терабайты событий, ищут иголки в стогах сена и пытаются предугадать намерения злоумышленников по косвенным признакам. Большинство администраторов видят только результат — красные значки в интерфейсе. Между тем механизмы, стоящие за этими значками, заслуживают отдельного разговора.

Современные решения класса EDR представляют собой технологические гибриды, где классические методы сигнатурного анализа соседствуют с машинным обучением, а мониторинг на уровне пользователя дополняется перехватом системных вызовов ядра. Понимание этих механизмов критично для тех, кто хочет выжать максимум из корпоративных систем безопасности. Или хотя бы понять, почему они иногда работают не так, как ожидается.

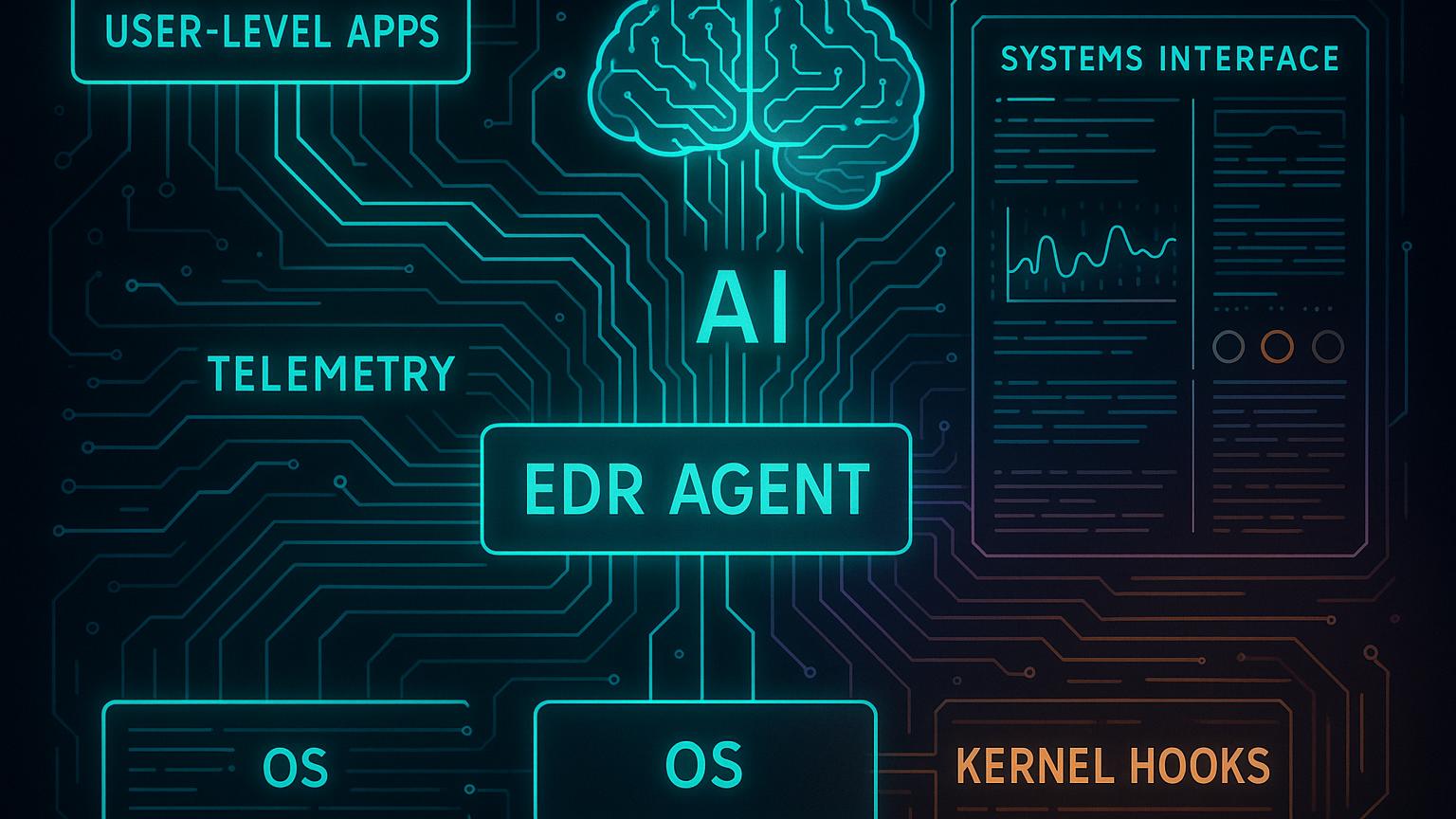

Архитектура: экосистема вместо простого агента

Если посмотреть на схему типичной EDR-системы, первое впечатление обманчиво. Кажется, что все дело в агенте размером несколько мегабайт, который тихо сидит на каждой машине. На деле это лишь видимая часть айсберга.

Реальная архитектура включает распределенную сеть компонентов. Агенты собирают телеметрию и выполняют локальный анализ. Центральные серверы агрегируют данные со всех конечных точек. Корреляционные движки ищут связи между событиями, разделенными временем и пространством. Системы машинного обучения постоянно дообучаются на новых образцах.

Но самое интересное происходит именно на конечных точках. Здесь принимаются первичные решения о том, что заслуживает внимания, а что можно проигнорировать. Именно здесь определяется качество всей системы обнаружения.

Слоеная архитектура агента

EDR-агент устроен по принципу слоеного пирога. Нижний слой интегрируется с операционной системой через множественные интерфейсы — от простых WinAPI до сложных обратных вызовов ядра (kernel-callbacks). Средний слой занимается предварительной обработкой и фильтрацией потока событий. Верхний слой принимает решения и управляет коммуникацией с сервером.

Такое разделение позволяет распределить вычислительную нагрузку и минимизировать сетевой трафик. Ведь отправка каждого файлового события в облако была бы не просто дорогой — она была бы физически невозможной.

Компоненты агента: универсальный шпион в системе

Агент EDR можно сравнить с многоруким наблюдателем, который одновременно следит за процессами, файлами, сетью и реестром. Но в отличие от простых мониторинговых утилит, он понимает смысл происходящего.

Модуль сбора телеметрии использует десятки различных API для получения информации о событиях системы. Анализатор поведения применяет правила и алгоритмы для выявления подозрительной активности. Сетевой компонент обеспечивает защищенную связь с управляющим сервером, при этом умеет работать через прокси-серверы и межсетевые экраны.

Современные агенты выполняют значительную часть анализа локально. Это не только снижает нагрузку на сеть, но и ускоряет реакцию на инциденты. Агент может самостоятельно заблокировать подозрительный процесс или изолировать файл, не дожидаясь команд с сервера.

Управление ресурсами: балансирование на грани

Пожалуй, главная инженерная задача при разработке EDR-агента — не похоронить производительность системы под грудой мониторинга. Решение лежит в плоскости адаптивного управления ресурсами.

Когда система загружена интенсивными вычислениями, агент может временно снизить частоту проверок определенных событий или переключиться на менее ресурсоемкие методы контроля. При этом критически важные индикаторы продолжают отслеживаться в полном объеме. Такая гибкость достигается за счет многоуровневой системы приоритетов и динамических алгоритмов балансировки нагрузки.

Сбор телеметрии: что видит система

Телеметрия в EDR собирается на нескольких уровнях операционной системы. Каждый уровень дает свой срез информации и имеет характерные особенности.

Мониторинг в пространстве пользователя (User-mode) отслеживает активность приложений через стандартные интерфейсы. Здесь фиксируются создание процессов, файловые операции, сетевые соединения, изменения реестра. Этот подход обеспечивает хорошую совместимость, но ограничен в возможностях обнаружения руткитов и других низкоуровневых техник.

Мониторинг на уровне ядра (Kernel-mode) предоставляет доступ к более глубокой информации. Можно перехватывать системные вызовы, отслеживать загрузку драйверов, мониторить операции с памятью процессов. Этот уровень критичен для обнаружения современных угроз, которые активно используют руткиты и техники внедрения кода (code injection).

Типы данных: от файлов до памяти

Спектр собираемой телеметрии впечатляет своей широтой. События файловой системы включают создание, модификацию, удаление файлов, а также метаданные — хеш-суммы, цифровые подписи, атрибуты. Сетевые события охватывают TCP/UDP соединения, DNS-запросы, HTTP-трафик, передачу файлов.

Процессы отслеживаются от создания до завершения. Фиксируется командная строка, иерархия родительских и дочерних процессов, загруженные библиотеки, потребление ресурсов. События реестра регистрируют изменения конфигурации — особенно важно для выявления техник закрепления в системе.

Отдельного внимания заслуживает мониторинг памяти. Современные атаки часто используют техники внедрения кода, когда вредоносный код исполняется в адресном пространстве легитимных процессов. EDR отслеживает выделение памяти, изменения прав доступа к страницам, необычные паттерны выполнения.

Системные хуки: подслушивание разговоров с ОС

Системные перехваты (хуки) представляют собой один из мощнейших механизмов мониторинга в арсенале EDR. По сути, это способ "подслушивать" все разговоры между приложениями и операционной системой.

Перехваты в пространстве пользователя (User-mode hooks) устанавливаются на уровне функций API. Перехватываются вызовы CreateFile, WriteFile, CreateProcess и других критических функций. Подход относительно простой и обеспечивает стабильность, но имеет ограничения.

Перехваты системных вызовов (Syscall hooks) работают глубже — на уровне ядра. Это позволяет отслеживать активность, скрытую от пользовательских хуков. Например, прямые системные вызовы или техники снятия перехватов API (API unhooking) становятся видимыми.

Способы установки перехватов

Перехват путем встраивания (Inline hooking) модифицирует код функций, вставляя переходы на собственные обработчики. Это дает максимальный контроль, но несет риск конфликтов с другим ПО. Перехват через таблицу импорта (IAT hooking) менее инвазивен, но легче обходится. Регистрация обратных вызовов (Callback-регистрация) использует официальные механизмы ОС и является наиболее стабильным, но ограниченным по возможностям методом.

В реальности EDR часто комбинируют разные техники, достигая баланса между полнотой мониторинга и стабильностью системы. Выбор конкретного подхода зависит от типа отслеживаемых событий и критичности их перехвата.

ETW и kernel-мониторинг: Microsoft открывает карты

Трассировка событий для Windows (ETW) стала настоящим подарком для разработчиков систем мониторинга. ETW предоставляет стандартизированный и эффективный способ получения детальной телеметрии практически о любых аспектах работы Windows.

Архитектура ETW основана на модели «издатель-подписчик». Компоненты операционной системы и приложения публикуют события в различных категориях. EDR-агенты подписываются на интересующие их потоки данных. Такой подход обеспечивает эффективность и стандартизацию.

Особую ценность представляют провайдеры событий ядра ETW. Microsoft-Windows-Kernel-File предоставляет детальную информацию о файловых операциях. Microsoft-Windows-Kernel-Network отслеживает сетевую активность на уровне ядра. Microsoft-Windows-Kernel-Process дает данные о процессах и потоках с контекстной информацией.

Почему ETW стал стандартом

ETW решает несколько критичных проблем мониторинга. Низкие накладные расходы (overhead) достигаются за счет оптимизированной архитектуры и буферизации. Богатая телеметрия включает контекстную информацию, недоступную другими способами. Стандартизированный формат упрощает синтаксический анализ (парсинг) и обработку. Microsoft предоставляет инструменты и примеры для работы с ETW.

Важное дополнение — специализированные провайдеры безопасности, такие как Microsoft-Windows-Threat-Intelligence. Эти провайдеры разработаны специально для задач обнаружения угроз и предоставляют информацию о подозрительной активности на уровне ядра.

Анализ поведения: от сырых данных к пониманию

Сбор телеметрии — лишь начало пути. Настоящее искусство EDR заключается в превращении потока сырых событий в осмысленную картину угроз.

Поведенческий анализ строится на понимании нормы и выявлении отклонений. Используется комбинация статических правил, статистических моделей и алгоритмов машинного обучения. Статические правила описывают известные паттерны атак — выполнение PowerShell с обфускацией, создание файлов в системных папках неподписанными процессами, соединения с доменами из баз данных об угрозах (threat intelligence).

Ключевая особенность современного анализа — учет контекста. Создание файла в пользовательской папке обычным приложением нормально. То же действие, выполненное процессом, запущенным через WMI с удаленной машины, может сигнализировать об атаке.

Контекстный анализ: дьявол в деталях

EDR строят цепочки связанных событий, анализируя родительско-дочерние отношения процессов, временные корреляции, пространственное распределение активности. Это позволяет выявлять сложные многоэтапные атаки, невидимые при анализе отдельных событий.

Анализ последовательностей действий особенно важен. Легитимный процесс может выполнять подозрительные операции, если они часть его нормальной работы. Но та же последовательность в необычном контексте становится красным флагом.

Машинное обучение: обучение на угрозах

Машинное обучение стало неотъемлемой частью EDR, но его применение в кибербезопасности имеет специфику. Здесь нельзя просто взять готовый алгоритм — требуется глубокое понимание природы угроз.

Обучение с учителем (Supervised learning) используется для классификации известных типов угроз. Модели обучаются на размеченных данных с примерами атак и легитимной активности. Обучение без учителя (Unsupervised learning) выявляет аномалии и новые типы атак. Обучение с подкреплением (Reinforcement learning) помогает адаптироваться к изменяющейся среде угроз.

Особые вызовы для машинного обучения в безопасности включают дисбаланс классов — вредоносных событий значительно меньше легитимных. Состязательные примеры (Adversarial examples) — атакующие специально модифицируют поведение, чтобы обмануть алгоритмы. Дрейф концепции (Concept drift) — характер угроз изменяется, и модели теряют актуальность.

Решения специфичных проблем

Ансамблевые методы (Ensemble methods) комбинируют несколько алгоритмов для повышения устойчивости. Обучение в реальном времени (Online learning) позволяет моделям дообучаться на лету. Алгоритмы обнаружения аномалий (Anomaly detection) выявляют необычное поведение без предварительного обучения на примерах атак.

Современные EDR все чаще используют специализированные архитектуры нейронных сетей, адаптированные для последовательных данных — RNN, LSTM, Transformer. Эти архитектуры лучше улавливают временные зависимости в поведении систем.

SIGMA-правила: стандартизация через общий язык

SIGMA представляет собой попытку создать универсальный язык для описания методов обнаружения угроз. Формат позволяет писать правила один раз и адаптировать их для различных SIEM и EDR платформ.

Структура SIGMA-правила логична и понятна. Заголовок (Title) содержит описание того, что обнаруживается. Секция обнаружения (Detection) описывает логику с условиями и фильтрами. Секция о ложных срабатываниях (Falsepositives) предупреждает о возможных ошибках. Уровень (Level) указывает критичность.

Преимущество в переносимости — правила можно автоматически транслировать в формат конкретной платформы. Это упрощает разработку и обмен логикой обнаружения (detection logic) между организациями.

Практическая интеграция

EDR-системы активно интегрируют поддержку SIGMA. Инженеры безопасности могут использовать готовые правила из проектов с открытым исходным кодом (open-source) и быстро адаптировать их под специфику своей среды.

Процесс включает синтаксический анализ (парсинг) SIGMA-правил и их трансляцию во внутренний формат. При этом учитываются особенности схемы данных и доступные поля в телеметрии конкретной платформы. Важный аспект — оптимизация производительности, поскольку прямая трансляция может приводить к неэффективным запросам.

Путь события: от перехвата до оповещения

Дорога от исходного события в ОС до итогового сигнала тревоги в интерфейсе аналитика включает множество этапов обработки и принятия решений.

Первичная фильтрация происходит на агенте. События, очевидно не представляющие интереса для безопасности, отсеиваются немедленно. Затем идет обогащение контекстом — добавляется информация о процессе, пользователе, файле. Включаются хеш-суммы, цифровые подписи, репутационные данные из баз об угрозах.

Корреляция событий — критически важный этап. Отдельные события объединяются в цепочки активности, строятся графы связей между процессами, файлами, сетевыми соединениями. Появляется возможность видеть полную картину атаки.

Агрегация и принятие решений

Агрегация снижает количество дублирующихся оповещений. Если процесс выполняет сотни однотипных подозрительных действий, создается одно агрегированное оповещение с указанием количества событий.

Финальное решение о создании сигнала тревоги учитывает степень достоверности (confidence score) события, его критичность, контекст среды и политики организации. Результат — структурированное оповещение с описанием угрозы, списком затронутых активов и рекомендуемыми действиями для реагирования.

Практика обнаружения: PowerShell и техники внедрения кода

Рассмотрим обнаружение PowerShell-инъекции — популярной техники современных атак. Злоумышленник использует легитимный PowerShell для выполнения вредоносного кода, часто применяя обфускацию.

EDR начинает с мониторинга создания powershell.exe. Анализируется командная строка на предмет подозрительных параметров — -EncodedCommand, -WindowStyle Hidden, -ExecutionPolicy Bypass. Параллельно проверяется родительский процесс: запуск PowerShell из необычного контекста может указывать на компрометацию.

Если используется -EncodedCommand, EDR декодирует Base64 и анализирует скрипт. Применяются эвристики для обнаружения обфускации, поиска подозрительных вызовов API и характерных для вредоносного ПО (malware) паттернов.

Внедрение в память: невидимые атаки

Техники внедрения кода (injection) в легитимные процессы делают атаки особенно опасными. EDR отслеживает несколько ключевых индикаторов. Подробную техническую информацию о том, как Microsoft-Windows-Threat-Intelligence отслеживает VirtualAlloc, WriteProcessMemory и другие API, можно найти в специализированных исследованиях.

Мониторинг API включает VirtualAlloc с флагом PAGE_EXECUTE_READWRITE, WriteProcessMemory для записи в чужие процессы, CreateRemoteThread для запуска кода в удаленном процессе. Необычные комбинации этих вызовов сигнализируют о возможной инъекции.

Анализ памяти выявляет аномалии в распределении — выделение исполняемых регионов в куче (heap), изменение прав доступа к существующим страницам. Поведенческий анализ учитывает контекст: если svchost.exe начинает устанавливать внешние соединения или создавать файлы в пользовательских папках, это может указывать на внедренный код.

Закрепление в системе

Техники закрепления (persistence) обеспечивают автоматический запуск вредоносного кода после перезагрузки. EDR отслеживает изменения в ключах автозагрузки реестра, создание новых сервисов, модификацию scheduled tasks, изменения в папках автозагрузки.

Перехват DLL (DLL hijacking) и перехват COM-объектов (COM object hijacking) используют особенности загрузки библиотек в Windows. EDR анализирует создание файлов в системных папках, изменения реестра, связанные с COM-объектами, и другие индикаторы таких атак. Каждое действие рассматривается в контексте — кто, когда и при каких обстоятельствах его выполнил.

Ограничения и реальность

EDR-системы впечатляют возможностями, но имеют принципиальные ограничения. Понимание этих ограничений критично для эффективного использования технологии.

Производительность остается болевой точкой. Глубокий мониторинг неизбежно влияет на систему, особенно при интенсивной активности. Современные агенты минимизируют это влияние, но полностью устранить его невозможно.

Ложные срабатывания особенно болезненны в разнородных IT-средах. Нормальное поведение для одного типа серверов может быть подозрительным для другого. Настройка требует глубокого понимания специфики конкретной среды.

Состязательные атаки (Adversarial attacks) становятся изощреннее. Атакующие изучают принципы работы EDR и разрабатывают техники обхода. Атаки с использованием легитимных инструментов («Living-off-the-land») затрудняют обнаружение.

Эволюция технологии

Развитие продолжается в нескольких направлениях. Интеграция с облаками позволяет использовать более мощные алгоритмы анализа и актуальные данные об угрозах. XDR расширяет видимость за пределы конечных точек.

Машинное обучение специализируется. Появляются модели, обученные на конкретных типах атак, и алгоритмы, способные адаптироваться к новым техникам в реальном времени. Автоматизация (Automation) помогает не только обнаруживать угрозы, но и автоматически реагировать — изолировать машины, блокировать процессы, выполнять базовые задачи расследования.

Понимание внутренних механизмов EDR становится все важнее для специалистов по безопасности. Только зная принципы работы этих систем, можно эффективно их настраивать, оптимизировать и использовать для защиты современных IT-сред. Для практического изучения работы с ETW Threat Intelligence можно использовать специализированные инструменты и практические руководства.