Моделирование нарушителя. Как узнать своего врага в лицо

Нарисовать портрет потенциального злоумышленника – это далеко не самый простой процесс как в методическом, так и в психологическом плане.

Автор: Александр Кузнецов, руководитель ключевых проектов Solar JSOC компании "Ростелеком-Солар"

Защищая ИТ-инфраструктуру, любой специалист должен противостоять не абстрактному злу, а четко понимать, кто его потенциальный противник и какие инструменты этот противник может использовать. Ранее мы уже рассказывали о моделировании атак , сегодня же поговорим о моделировании нарушителя.

Нарисовать портрет потенциального злоумышленника – это далеко не самый простой процесс как в методическом, так и в психологическом плане. Все усугубляется еще и тем, что ИБ-специалист, скорее всего, никогда не видел и не увидит этого нарушителя своими глазами в реальной жизни. Как следствие, противостоять приходится «невидимому врагу», и здесь могут возникнуть самые разные иллюзии. Кроме того, человеку свойственно бояться в первую очередь того, что страшно, а не опасно, поэтому возникают определенные сложности с объективной и здравой оценкой нарушителя.

Посмотрите на фото ниже и оцените, кто из этих двух людей, по вашему мнению, потенциально более опасен и выглядит страшнее. А потом прочитайте подписи под фотографиями.

Психологические аспекты можно обсуждать бесконечно, поэтому последняя ремарка и перейдем к методической части. А ремарка простая: оценивая потенциального нарушителя, ИБ-специалисты могут приуменьшать значимость подконтрольных им активов («да кому я нужен …»), то есть выбирать минимальный уровень возможностей оппонента и, как следствие, защитных мер; или наоборот – переоценивать эту значимость («да у меня же тут, ого-го!») и необоснованно выстраивать «забор с колючей проволокой».

Откуда придет нарушитель?

Идея данной статьи возникла, когда ФСТЭК России опубликовала проект «Методики моделирования угроз безопасности информации», и в повестке дня вновь возник вопрос моделирования нарушителя.

В документе вводятся две категории нарушителей:

- внешние нарушители – субъекты, не имеющие полномочий доступа к информационным ресурсам и компонентам систем и сетей;

- внутренние нарушители – субъекты, имеющие полномочия доступа к информационным ресурсам и компонентам систем и сетей.

Но данные определения явно не отвечают на вопрос: а если работник (то есть субъект, имеющий полномочия по доступу к информационным ресурсам) атакует систему из дома или интернет-кафе (то есть в этот момент не имеет полномочий по такому доступу), то какой это нарушитель?

Как говорится, критикуя – предлагай. Поэтому я бы немного уточнил эти определения:

- внешние нарушители – субъекты, не имеющие полномочий по доступу к информационным ресурсам и компонентам систем и сетей и реализующие угрозы безопасности информации из-за пределов данных информационных ресурсов, систем и сетей;

- внутренние нарушители – субъекты, имеющие полномочия по доступу к информационным ресурсам и компонентам систем и сетей и реализующие угрозы безопасности информации, находясь как внутри, так и за пределами данных информационных ресурсов, систем и сетей.

Но важно понимать, что это деление достаточно условное, т.к. после преодоления внешнего периметра, скомпрометировав легитимную пользовательскую или сервисную учетную запись, внешний нарушитель «переодевается» во внутреннего (используя «угнанную» учетную запись, имеющую полномочия по доступу к информационным ресурсам и компонентам систем и сетей). И в данном случае, с практической точки зрения, на первое место выходит вопрос: а какими возможностями обладает нарушитель, т.е. что он умеет делать?

Что умеет нарушитель?

Итак, теперь самое интересное: проект методики предполагает, что «для каждой из категорий нарушителей, актуальных для систем и сетей, должны быть определены виды нарушителей и их возможности по реализации угроз безопасности информации». Поговорим подробнее про эти виды и возможности.

Хотелось бы, чтобы эти понятия были «развязаны» между собой. Поясню на альтернативном примере. Выбирая варианты самозащиты, вы оцениваете потенциального противника в первую очередь по его возможностям:

‑ вес и габариты,

‑ вооружен ли подручными средствами (палки, камни и т.п.),

- вооружен ли холодным оружием,

- вооружен ли огнестрельным оружием и т.п.

Другими словами, вас мало интересует будет ли оппонент гастарбайтером, представителем отдельной субкультуры или соседом. Главное – как и с помощью чего он будет нападать, т.е. какими обладает возможностями. Вид нарушителя – понятие очень условное, и не хотелось бы, чтобы оно сбивало моделирующего с толку или выводило на определенные (ложные, с точки зрения реальности) ассоциативные цепочки.

Теперь вернемся к проекту методики. Раз для определения возможности нам нужно понять вид нарушителя, давайте разбираться, как это сделать.

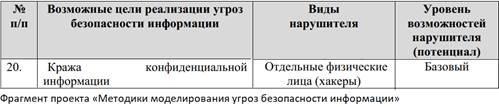

В проекте методики виды нарушителей «определяются на основе предположений о возможных целях реализации этими нарушителями угроз безопасности информации, которые зависят от назначения систем и сетей, выполняемых ими функций и решаемых с их использованием задач, а также значимости обрабатываемой информации». Например:

Идея понятна, но, как всегда, есть нюансы. Я бы не хотел здесь акцентировать внимание на формулировках целей (это отдельный и очень большой вопрос), поэтому дам лишь несколько штрихов. Например, «искажение информации для получения финансовой выгоды» содержит и цель – финансовая выгода, и способ ее достижения – искажение информации, а «непреднамеренные действия» вообще не могут быть целью. У хакера почему-то вообще только одна цель:

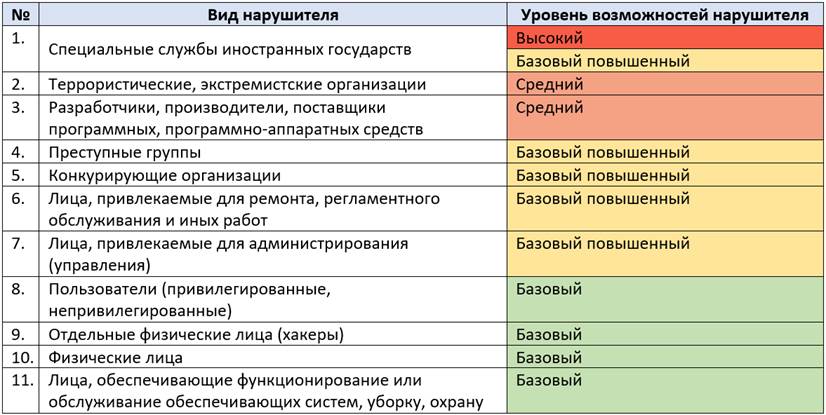

Сделав сводную таблицу по видам и возможностям нарушителей, получаем следующее:

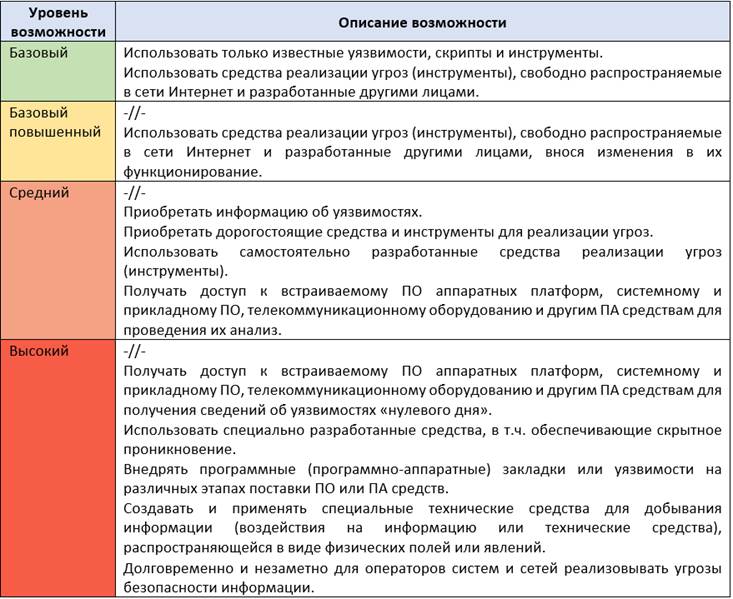

Какие же навыки нарушителя соответствуют каждому уровню возможностей?

Ответ в таблице ниже:

Я специально не указываю здесь уровень знаний нарушителя, потому что возможностью по реализации угрозы может обладать абсолютно любой человек. Заголовки мировых новостей подтверждают это уже не первый год:

Какую угрозу несет нарушитель

В проекте методики недостаточно очевидно обозначена связь угроз (сценариев их реализации) и модели нарушителя: в описании тактик и техник ни вид, ни уровень возможностей нарушителя в явном виде уже не фигурируют.

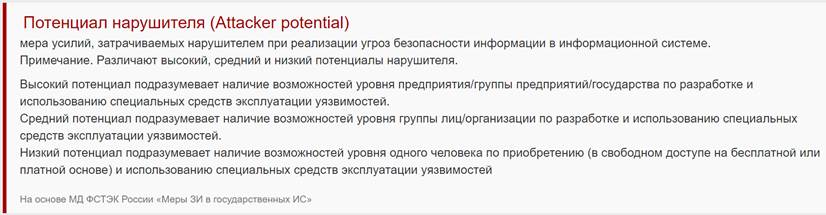

В этом отношении более привлекательным выглядит переход к указанию уровня возможностей, необходимого для реализации конкретной угрозы. Это как раз попытались сделать в БДУ ФСТЭК России, введя понятие потенциала:

Но БДУ, со слов представителей ФСТЭК России, подлежит переработке, при этом уровней потенциала три, а уровней возможностей четыре – кто в итоге «победит», не ясно.

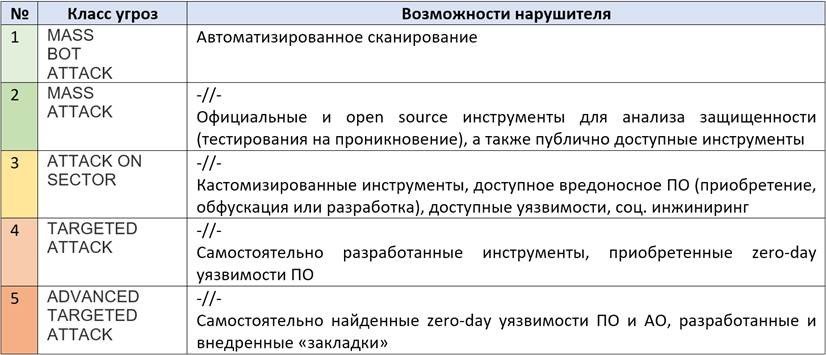

А что если сразу рассмотреть классификацию угроз, учитывающую потенциал/возможности нарушителя? Причем сделать это по вложенному принципу, т.е. вышестоящий уровень возможностей включает в себя возможности нижестоящего уровня:

Получается классификация угроз именно по уровням возможностей нарушителей (не по видам нарушителей, как это предлагается в ряде источников). Сразу отмечу, что здесь речь идет о целенаправленных несанкционированных действиях со стороны нарушителя, т.е. ошибки в работе, сбои, техногенные и стихийные бедствия будут дополнять указанные классы угроз (но в них уже не оперируют понятием нарушителя).

Используя описанный выше подход, организация может принять для себя актуальный класс угроз, т.е. класс, которому она готова противостоять, независимо от того, кто попытается реализовать угрозу (хакер, обидевшийся админ, представитель спецслужбы или еще кто-то).

А вот ответить на вопрос, кто реально хотел или реализовал угрозу – уже поможет процесс управления инцидентами ИБ (на этапе расследования).

Данный подход позволит определять классы используемых средств защиты информации, условия для обнаружения инцидентов ИБ и приоритеты по построению системы защиты информации. Кроме того, он может быть интересен своей «плавающей терминологией», так как обозначать способ реализации той или иной угрозы можно на языке, интуитивно понятном конкретному ИБ-подразделению, компании или сообществу. Например, для «MASS ATTACK» один и тот же способ реализации угрозы можно записать несколькими способами:

- по используемой уязвимости: эксплуатация уязвимостей протоколов удаленного доступа (SMB, RDP и т.п.);

- по используемому эксплойту: применение EternalBlue и т.п.;

- по используемому вредоносному ПО: применение DoublePulsar, WannaCry, NotPetya и т.п.

Сюда можно «подтягивать» данные MITRE ATT&CK в различных разрезах:

- по техникам: https://attack.mitre.org/techniques/enterprise/;

- по вредоносному ПО: https://attack.mitre.org/software/,

а также использовать значения CVSS, но об этом в другой раз.

Таким образом, набор способов реализации конкретных актуальных угроз будет динамическим (как это и должно быть в реальности), а классы угроз – статичными.

Заключение

Говорят, что врага надо знать в лицо. С этим трудно поспорить, но я бы все-таки рекомендовал моделировать и оценивать в первую очередь его возможности и сразу увязывать их с потенциальными актуальными угрозами, чтобы получить наибольшую отдачу с практической точки зрения.