Модели кибератак. Систематизируем защиту и нападение

Любая систематизация начинается с анализа текущих достижений в данном направлении: что об этом уже говорят авторитетные источники, что есть в лучших практиках

Александр Кузнецов, руководитель ключевых проектов Solar JSOC компании "Ростелеком-Солар"

Занимаясь непосредственно защитой информационных систем (defensive security) или «атакующей безопасностью» (offensive security), рано или поздно начинаешь задавать себе ряд вопросов. Как твоя деятельность согласуется с общепринятыми представлениями о реализации кибератак? Ничего ли ты не упустил или, наоборот, затрачиваешь усилия на что-то малозначимое? Вот об этом и поговорим ниже.

Потребность в модели

Зачем вообще нужна система или модель какой-либо деятельности? Она помогает действовать эффективнее, т.е. не изобретать велосипед каждый раз и не тратить драгоценные ресурсы на сведение воедино разрозненных результатов или избыточные шаги. Также система позволяет быстрее вовлекать в ее реализацию новых участников, что особенно актуально сейчас, при дефиците готовых ИБ-специалистов и необходимости решать многие вопросы в режиме ASAP.

Безусловно, любая систематизация начинается с анализа текущих достижений в данном направлении: что об этом уже говорят авторитетные источники, что есть в лучших практиках (но о них чуть позже).

Сама же модель должна быть, во-первых, легко воспринимаемой и по возможности иметь графическое представление, а во-вторых, инвариантной к изменению целей и средств атакующих, т.к. в противном случае потребуется каждый раз ее перерабатывать.

Лучшие практики, или Почему здесь нет ISO 27001?

Говоря о лучших практиках в области ИБ, в большинстве случаев подразумевают стандарты ISO/IEC, такие как ISO/IEC 27001:2013 «Information technology — Security techniques — Information security management systems — Requirements» и ISO/IEC 27002:2013 «Information technology — Security techniques — Code of practice for information security controls». Здесь сразу стоит отметить, что эти стандарты верой и правдой служат нам при построении систем управления информационной безопасностью на предприятиях, но вот можно ли опираться на них в части формирования модели кибератак?

Принимая во внимание, что в основу этих стандартов заложен риск-ориентированный подход (учитывающий взаимосвязь рисков, угроз, уязвимостей и контрмер), а кибератаки рассматриваются только как один из вариантов угроз, это не может быть нашим ориентиром.

В данном случае необходимо отправиться на поиски других лучших практик.

В частности, мы рассмотрим следующие материалы:

- Cyber Kill Chain от Lockheed Martin Corporation;

- MITRE ATT&CK (принимая во внимание, что первые шаги считаем соответствующими Cyber Kill Chain);

- Special Publication 800-115 от National Institute of Standards and Technology (NIST);

- предложениями от EC-Council в рамках их учебных программ, в т.ч. Certified Ethical Hacker (CEH);

- предложения от Microsoft Corporation в рамках их Security Guides;

- тактики из проекта методического документа "Методика моделирования угроз безопасности информации" от ФСТЭК России.

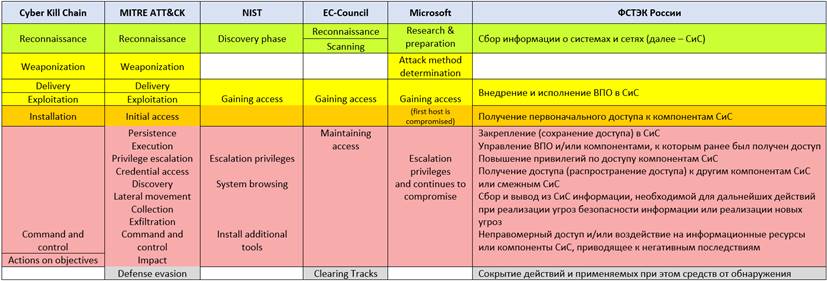

Избавляя читателя от обзора каждого отдельного документа, предлагаю небольшое сравнение этих материалов между собой:

Безусловно, самым насыщенным выглядит MITRE ATT&CK и его условно авторский перевод для проекта методического документа ФСТЭК России, но при этом все шесть моделей прекрасно коррелируют между собой и дополняют друг друга.

В сухом остатке можно выделить четыре последовательных ключевых этапа в рамках реализации кибератаки:

-

подготовка

-

получение доступа

-

выполнение задания/действия

-

сокрытие следов присутствия.

Более подробная информация о них представлена в таблице:

|

Наименование этапа |

Цель этапа |

Примеры методов реализации |

Примеры контрмер |

|

Подготовка |

Исходные данные для получения требуемого доступа |

• OSINT (в т.ч. Google hacking) • Использование специальных инструментов и сервисов • Социальная инженерия |

• Само-OSINT • Отключение ненужных сервисов и т.п. • Использование IPS/IDS • Awareness |

|

Получение доступа |

Права доступа, позволяющие выполнить требуемое задание/действие |

• Через эл. почту (phishing, spear-phishing и др.) • Через съемные носители (badUSB) • Через веб-сайт (watering hole, drive-by) • Buffer overflow • MITM • Получение пароля (dictionary attack, brute forse, pass-the-hash и др.) • Социальная инженерия |

• Управление доступом • Многофакторная аутентификация • White listing • Управление уязвимостями и патч-менеджмент • Использование антиспам решений • Использование антивирусных решений • Использование сервисов TI • Использование SandBox • Использование IPS/IDS • Awareness |

|

Выполнение задания/действия |

Результат (Impact), ожидаемый нападающим |

• Через rootkit • Через backdoor • Использование специальных инструментов и сервисов • Использование легитимных инструментов и сервисов |

• Управление уязвимостями и патч-менеджмент • White listing • Использование антивирусных решений • Использование anti-rootkit решений • Использование EDR • Использование U(E)BA • Использование сервисов TI • Использование DLP |

|

Сокрытие следов присутствия |

Отсутствие возможности детекта и потери занятой позиции |

• Использование специальных инструментов и сервисов • Использование легитимных инструментов и сервисов |

• Использование SIEM • Использование NTA • Использование EDR |

Спиральная модель кибератаки

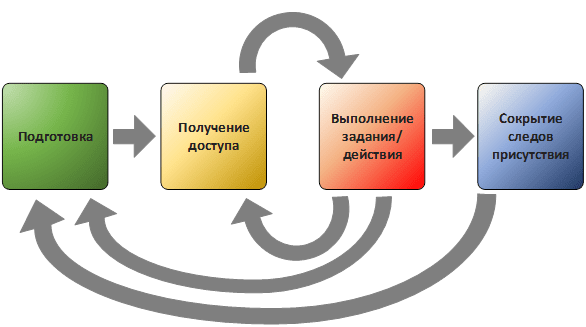

Практика показывает, что кибератака зачастую не ограничивается единоразовым последовательным прохождением по указанным выше этапам. Ее реализация развивается скорее по спирали: требуется выполнить одно задание, прежде чем приступить к другому. Более того, состав заданий может меняться после прохождения любого из этапов и будет зависеть от качества его реализации.

Данная модель соответствует и достаточно популярной сегодня схеме, когда один атакующий получает доступ, осматривается, а потом продает собранную информацию или полученный доступ другому незваному гостю, преследующему свои цели и реализующему свои действия.

Таким образом, предлагаемая модель кибератаки принимает следующий вид:

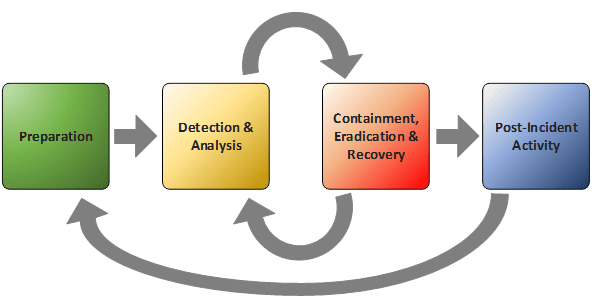

На самом деле предложенный вариант очень близок к модели реагирования на компьютерные инциденты, предложенной NIST в SP 800-61 «Computer Security Incident Handling Guide», которая многими считается эталонной.

Выявляя соответствующие инциденты ИБ и соотнося их с этапами реализации кибератаки, приложенными в модели, можно предположить, как много уже прошел атакующий, куда еще может проникнуть или в каком направлении может двинуться дальше (хотя последнее далеко не всегда прозрачно). Дополнительно можно рассмотреть вариант расстановки для себя приоритетов по выявлению кибератак на определенных этапах, хотя здесь есть нюансы: мы изначально не знаем сколько колец в данной конкретной атаке может быть.

Эта модель может быть применима и к массовым атакам, и к атакам, характерным для организаций определенного сектора, и к таргетированным атакам.

Например, первым кольцом в спирали атаки может выступать фишинг. Какими тогда будут основные этапы?

-

Подготовка: формирование и стилизация текста письма и ссылки/вложения, с использованием exploit builder и т.п., с последующей рассылкой по списку получателей.

-

Получение доступа: прохождение пользователем по ссылке или запуск макроса во вложении – запуск dropper.

-

Выполнение задания/действия: доставка «полезной нагрузки».

-

Сокрытие следов присутствия: удаление dropper.

Если необходимо, то сам этап получения списка рассылки может быть разложен по такому же принципу и рассмотрен как нулевое кольцо.

А уже «посередине» может быть горизонтальное перемещение:

-

Подготовка: сетевое сканирование с целью обнаружения доступных узлов и сервисов SMB, RDP, SSH или др.

-

Получение доступа: подключение с использованием имеющихся credential.

-

Выполнение задания/действия: доставка «полезной нагрузки» или дальнейшее продвижение с данного узла.

-

Сокрытие следов присутствия: очистка журналов аудита событий.

Заключение

Безусловно, каждый волен применять свои модели в работе, занимаясь непосредственно защитой или «атакующей безопасностью». Можно использовать и представленные здесь варианты, в т.ч. адаптировать и совершенствовать их. При этом вы будете понимать, как соотноситесь с коллегами по цеху в части методологии в данном аспекте и где можете улучшить свою деятельность.