Статьи - страница 38

Как подключить свое устройство к телевизору в отеле: пошаговые инструкции

Узнайте, как смотреть свои фильмы или видео на телевизоре в номере. Мы рассмотрим пошаговые инструкции по отключению «отельного режима» на телевизорах, а также дадим полезные советы по разблокировке H...

SSDeep и все-все-все

Для систем анализа внешней поверхности атак (EASM) критически важно эффективно выявлять повторяющийся или тесно связанный контент в Интернете. В новой статье рассматриваем использование нечетк...

Zero-day маркет: как уязвимости нулевого дня стали самым ценным товаром в даркнете

Кто, зачем и как занимается распространением инструментов, способных стереть с лица Земли целые государства.

Grafana: Погружение в мир данных и визуализации

Полное руководство от новичка до эксперта: раскройте потенциал ваших данных с ведущей open-source платформой.

Как компании отслеживают нас в Интернете? Возможно ли этого избежать?

Ставим жирную точку в вопросах защиты своих персональных данных.

Плохие привычки программистов, которые тайно обожают нарушать правила

Обзор распространённых привычек, которые нарушают устоявшиеся стандарты.

Что такое TGBV: технологии как инструмент сексуальных домогательств

Гендерное насилие с помощью технологий стало серьезной проблемой в интернете за последние несколько лет, хотя этот вопрос давно требует внимания. Несмотря на то, что женщины чаще становятся жертвами, ...

Как превратить рядовых сотрудников в первую линию киберзащиты вашей организации

Выбираем курсы повышения цифровой грамотности, отвечающие всем необходимым современным стандартам.

Сравнительный анализ производительности методов экранирования в языках веб-разработки

В данной статье будет проведен анализ и сравнение производительности методов экранирования, применяемых в различных языках программирования, используемых преимущественно в веб-разработке: PHP, Python...

Безопасность мобильных приложений: как проверить?

Защищенная почта: миф или реальность? Разбираемся в современных методах защиты

Обход UAC на примере Elevation Moniker: Как злоумышленники получают права администратора

10 правил безопасности конечных точек, которые должен знать профессионал

В современном цифровом мире, где всем правит возможность подключения, конечные точки служат воротами в цифровое царство бизнеса. Поэтому конечные точки являются одной из любимых целей хакеров, которые...

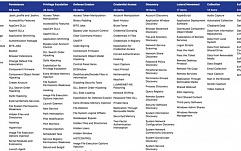

Как внедрить матрицу MITRE ATT&CK в систему управления инцидентами информационной безопасности: практическое руководство

Как отключить CredSSP в Windows — подробно и без потери нервов

Ошибка «An authentication error has occurred»? Решаем одним твиком!