Группа Savvy Seahorse использует записи CNAME для обмана инвесторов

Мошенники технично эксплуатируют DNS для обхода систем безопасности.

Компания Infoblox сообщает, что киберпреступная группировка Savvy Seahorse злоупотребляет записями CNAME для создания системы распределения трафика, поддерживающей кампании финансового мошенничества. Операция началась не позднее августа 2021 года и характеризуется короткими волнами атак, продолжающимися от 5 до 10 дней.

Мошенники привлекают жертв через рекламу в Facebook*, направляя их на фальшивые инвестиционные платформы, где людей обманом заставляют вносить средства и вводить конфиденциальные личные данные. Отличительной особенностью кампаний является использование чат-ботов, которые напрямую взаимодействуют с жертвами, убеждая их в высокой доходности инвестиций и автоматизируя процесс мошенничества.

Savvy Seahorse творчески использует записи Canonical Name (CNAME) в качестве системы распределения трафика (Traffic Delivery System, TDS) для своих операций, что позволяет легко менять IP-адреса для уклонения от обнаружения.

Запись CNAME — это запись DNS, которая сопоставляет домен или поддомен с другим доменным именем, а не непосредственно с IP-адресом. Это приводит к тому, что CNAME действует как псевдоним для целевого домена, что упрощает управление перенаправлениями и гарантирует, что любые изменения IP-адреса целевого домена автоматически применяются и к CNAME.

Схема атаки Savvy Seahorse

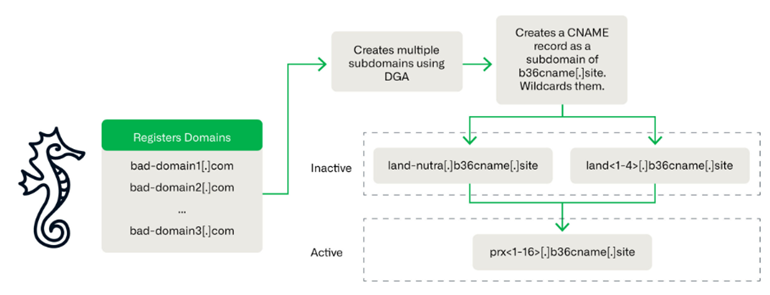

Для своих атак Savvy Seahorse регистрирует множество поддоменов, которые связаны общей CNAME-записью, указывающей на основной домен кампании. Такая техника обеспечивает единый IP-адрес для всех записей, упрощая ротацию целей при блокировке IP-адресов средствами безопасности и помогая избежать обнаружения.

Такой подход требует от злоумышленников более глубоких знаний в области DNS, но до сих пор оставался малоизученным в литературе по кибербезопасности. Infoblox отмечает, что это первый публично зафиксированный случай злоупотребления CNAME для TDS.

Savvy Seahorse использует алгоритмы генерации доменов (Domain Generation Algorithms, DGA) для создания и управления тысячами доменов в системе CNAME TDS. Такие домены могут менять свой статус с «parked» на «in testing» и «active campaign», что усложняет отслеживание и картографирование их инфраструктуры.

Отличительной чертой Savvy Seahorse является распределение инфраструктуры по множеству регистраторов и хостинг-провайдеров, чтобы не привлекать внимание и обеспечить операционную устойчивость.

Мошеннические поддомены размещают формы регистрации, предназначенные для кражи личной информации обманутых жертв. После отправки данных поддомен проверяет местоположение жертвы по IP-адресу и подлинность предоставленной информации, после чего подтвержденные пользователи перенаправляются на поддельную торговую платформу, где им предлагается пополнить баланс с помощью банковских карт, криптовалюты и других методов оплаты.

Чат-боты, правдоподобно имитирующие ChatGPT, WhatsApp и Tesla, играют ключевую роль в социальной инженерии. Страницы мошенников также используют трекеры Meta* Pixel для отслеживания эффективности, что, вероятно, используется для совершенствования тактик.

Обзор атаки Savvy Seahorse

Для получения полного списка индикаторов компрометации и доменов, используемых в кампаниях Savvy Seahorse, можно ознакомиться с полным отчетом компании.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.

Ваша приватность умирает красиво, но мы можем спасти её.